Интернет давно стал неотъемлемой частью нашей жизни как дома, так и на рабочем месте. Порой проще написать человеку сообщение по «аське», чем позвонить по телефону, или скинуть пару рабочих файлов по почте, чем переносить их на флэшке. Но мало кто, выполняя эти операции, ставшие уже рутинными, предполагает, что его действия могут создавать угрозу компании.

Интернет давно стал неотъемлемой частью нашей жизни как дома, так и на рабочем месте. Порой проще написать человеку сообщение по «аське», чем позвонить по телефону, или скинуть пару рабочих файлов по почте, чем переносить их на флэшке. Но мало кто, выполняя эти операции, ставшие уже рутинными, предполагает, что его действия могут создавать угрозу компании.

Конечно, постфактум отдельные пользователи начинают беспокоиться. На форумах и в блогах часто всплывают вопросы о том, как узнать, не читают ли третьи лица почтовые сообщения и не станет ли личная информация доступна службе безопасности предприятия? Ведь есть же оригиналы, которые умудряются писать романтические послания с корпоративных почтовых адресов. А уж как любят в компаниях стращать новых сотрудников! Ну кто из вас не слышал такого: «У нас всю почту читают, «аську» прослушивают, так что лучше ничего личного не пиши»?

Чтобы развеять сомнения переживающих пользователей, мы проконсультировались со специалистами LETA IT-company, занимающимися внедрением систем защиты от утечки данных.

Ничего личного

По имеющейся статистике, более половины организаций, внедривших DLP-системы (Data Leak Protection — система защиты от утечки данных), информируют своих сотрудников о подобном контроле. Но если у вас все же возникли подозрения, не стоит особо волноваться. Во-первых, такие системы недешевы, и потому даже простой по функциональности вариант может позволить себе далеко не каждая компания. Во-вторых, они предназначены вовсе не для того, чтобы подглядывать за работниками. Цель DLP-решений — контролировать утечки внутрикорпоративной информации, секретных сведений и проч. Так что если вы не «сливаете» конкурентам клиентскую базу, а всего лишь рассылаете с рабочего адреса приглашения на вечеринку, вам не о чем беспокоиться.

Внедряя DLP-систему, компании, как правило, руководствуются следующими целями :

-

уменьшить финансовые потери от разглашения конфиденциальной информации;

-

избежать репутационных рисков, также имеющих денежное выражение;

-

соответствовать отраслевым стандартам безопасности (характерно для западных компаний).

Взвесив возможные угрозы, компания выбирает подходящее для себя решение, причем приоритеты в защите расставляются примерно так. Всегда и обязательно устанавливается контроль за корпоративной почтой, во вторую очередь — за интернет-трафиком (бесплатные почтовые серверы, форумы, блогоплощадки и проч.) и интернет-пейджерами. А вот контролю посредством DLP-системы за сетевыми принтерами и USB-портами уделяют внимание далеко не все фирмы. Как правило, принтеры в помещениях находятся на виду, и не каждый рискнет открыто распечатывать, например, бизнес-план нового проекта или подробности последнего крупного контракта. А вот то, что на рабочих станциях отказываются от контроля USB-портов и записывающих устройств, имеет свое объяснение. Для функционирования таких систем требуется установить специальное ПО на компьютере пользователя, а значит, подобный вариант не подходит компании, если она хочет сохранить в тайне факт контроля, .

А каковы же мотивы сотрудников, чью неправомерную деятельность отследила DLP-система? Как ни странно, большинство случаев связано непосредственно с выполнением служебных обязанностей, а вовсе не с подрывными действиями. Так, многие трудолюбивые сотрудники часто берут работу домой, заканчивая срочные дела в выходные или по ночам. Так вот, когда они попытаются переслать важные документы на домашний почтовый адрес или скопировать эти файлы на флэшку, система уведомит о произошедшем кого нужно и наутро таких деятельных товарищей ждут долгие объяснения с начальством. Кроме того, если важные сведения случайно или по чьей-либо просьбе будут отправлены на сомнительный адрес (например, на бесплатный почтовый сервер), система также забьет тревогу.

Иногда сотрудники компании преследуют и карьерные цели, пытаясь, например, при переходе на новое место работы или в случае кризиса прихватить с собой часть клиентской базы. Но, конечно, самыми опасными для компании являются ситуации, когда сотрудник просто продает информацию конкурентам или передает злоумышленникам.

Сверим отпечатки

Работа системы контроля утечки информации может базироваться на одном из двух методов. Первый, называемый методом цифровых отпечатков, более сложен, но и значительно эффективнее. Второй, основанный на использовании ключевых слов, более прост, однако не всегда точен.

В первом случае системе дается некий массив документов, на котором она «обучается». При этом тексты лучше классифицировать по группам: финансовая отчетность, интеллектуальные разработки и т. д.

Система запоминает «цифровые отпечатки» содержания документов, а затем, сканируя поток исходящей информации, определяет, присутствуют ли в нем фрагменты конфиденциальных данных. Если в теле письма или приложенном файле найдено совпадение, система формирует инцидент — отправляет офицеру безопасности сообщение, в котором указано, кто кому и что отправил. Причем в отчет включены все сведения об исходном конфиденциальном документе — к какой группе информации он относится, где физически размещен файл и т. д.

Когда система обнаруживает подозрительное письмо,она либо только информирует владельца сведений или сотрудника службы безопасности, либо блокирует сообщение до проведения полной проверки его содержания. В такой ситуации решение остается за офицером СБ. Если он решит, что в письме не содержится конфиденциальных данных, то может разрешить его отправку адресату. Так, например, если бухгалтер посылает финансовый отчет, система обязательно обнаруживает попытку перемещения данных. Однако если это правомерная, но неизвестная DLP-системе отправка (например, в налоговую инспекцию), то для разблокирования письма потребуется вмешательство ответственных сотрудников.

Обмануть невозможно

Можно ли обмануть систему контроля утечек информации? Практически нет.

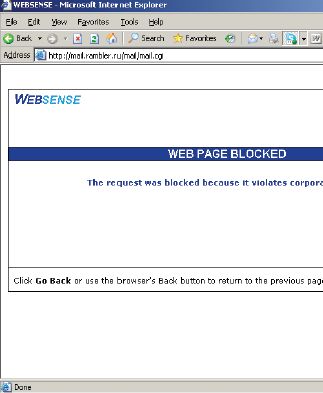

В качестве эксперимента мы попробовали отправить фрагмент конфиденциального документа через сеть, контролируемую системой Websense Data Security Suite по методу цифровых отпечатков. Однако, прежде чем отправить текст, мы произвели с ним несколько действий. Сначала вставили нужный нам фрагмент в большой файл электронной книги. Затем переименовали файл, присвоив ему расширение MP3. Потом запаковали документ в RAR-архив и снова изменили расширение на TXT. В таком виде мы попытались отправить файл с почтового ящика на почтовом сервере Rambler. Казалось бы, система ни за что не поймет, что мы посылаем. Но не тут-то было! Сообщение не было отправлено, а в службу безопасности пришло соответствующее письмо с полным указанием всей информации об отправляемом файле, отправителе, получателе и даже об исходном документе, фрагмент которого мы пытались похитить.

Система «засечет» хищение и в том случае, если вставить текст в слайд презентации или PDF-файл. Не поможет даже такой способ, как замена кириллических символов латиницей. Система все равно обнаружит инцидент и сообщит, что отправляемый документ похож на исходный, однако с ним были проделаны какие-то манипуляции.

Теоретически документ можно зашифровать. Но система легко определяет использование штатных средств шифрования, поэтому злоумышленнику придется изобрести собственный шифр, чтобы изменить текст до неузнаваемости и обвести систему вокруг пальца.

В ближайшем времени производители DLP-систем планируют внедрить даже такую функциональность, как распознавание текста в сканированных документах. Осталось лишь решить вопрос с производственными мощностями, поскольку работа OCR-компонента станет большой нагрузкой на сервер.

С помощью DLP также можно контролировать, например, запись важных документов на внешние носители. Однако это требует установки на клиентские компьютеры дополнительных приложений и базы данных цифровых отпечатков. А чтобы не загружать рабочую станцию, базу отпечатков приходится сильно урезать, из-за чего снижается эффективность проверки. В подобной ситуации можно либо установить блокировку USB-портов, либо контролировать доступ к важным файлам.

Для недоверчивых

Если же вы до сих пор волнуетесь из-за того, что ваша неделовая корреспонденция может попасть в чужие руки, спешим уверить вас в обратном. Вряд ли серьезная компания будет приобретать и использовать такие решения, чтобы знакомиться с личной перепиской сотрудников. Конечно, автоматизированная система просматривает всю информацию, однако в службу безопасности компании попадает лишь то, что так или иначе создает угрозу нарушения коммерческой тайны.

Что же касается опасений о просмотре писем вручную, то, во-первых, это довольно трудоемкий процесс, во-вторых, не совсем легальный. В российском законодательстве есть несколько не вполне согласованных положений на сей счет, и потому очень сложно доказать, что проводился неавтоматизированный просмотр, даже если с сотрудником и был подписан договор о неразглашении коммерческой тайны.

В целом, если вы не хотите попасть в неловкое положение, старайтесь осторожно использовать информационные ресурсы компании и не допускать утечек информации.

Напоследок мы приводим несколько рекомендаций, предложенных Николаем Зениным, руководителем направления защиты коммерческих тайн LETA IT-company. Они помогут избежать «случайных» конфликтов с системами контроля информации и корпоративными службами безопасности, возникающих по незнанию и неосторожности:

-

не отсылайте на непроверенные адреса важные документы компании;

-

не прикладывайте к личной переписке документы, составляющие коммерческую тайну компании;

-

снабжайте исходящую из компании корреспонденцию такими комментариями, которые не стыдно было бы показать службе безопасности;

-

не оставляйте в течение продолжительного времени распечатанные конфиденциальные документы на принтере или открыто на рабочем месте;

-

не злоупотребляйте корпоративным Интернетом (если более половины посещаемых вами интернет-сайтов явно не связаны с выполняемыми служебными обязанностями, это может вызвать лишние вопросы у контролирующих сотрудников).

Как это работает?

Конечно, если злоумышленник просто перескажет в письме нужные сведения своими словами, метод цифровых отпечатков может и не сработать. В этом случае подойдет метод с применением ключевых слов.

На практике он используется редко, так как набор нужных фраз сложно поддерживать в актуальном состоянии, и значит, возможен большой процент ложных срабатываний системы. Чаще ключевые слова применяют лишь для мониторинга, т. е. система просто фиксирует наличие определенных фраз в сообщении, но не блокирует отправку.

Внимание всем портам!

С развитием техники компании подвергаются все большим рискам: сотрудники чаще копируют данные с рабочего ПК на внешние диски или в личные КПК и коммуникаторы, а также больше документов распечатывают на корпоративных принтерах. При этом не исключено, что таким образом за пределы офиса могут быть вынесены сведения, представляющие коммерческую тайну.

Конечно, в целях эффективного развития компании службе безопасности лучше разрешить доступ к таким устройствам, но тогда нужно обеспечить надежный контроль над данными, которые могут быть записаны, переданы или распечатаны.

Сейчас существует несколько решений, позволяющих контролировать работу внешних устройств и портов на рабочем компьютере пользователя. Один из подобных комплексных продуктов — DeviceLock 6.3, контролирующий помимо всего прочего такие потенциальные каналы утечки данных, как смартфоны и КПК, USB-устройства и принтеры.

Функция блокировки или контроля USB-портов стандартна для многих решений, однако DeviceLock поможет обезопасить компанию от утечек посредством шифрования данных, переносимых на внешние устройства хранения. Для этого в программу включена интеграция с внешними криптографическими продуктами, позволяющими шифровать флэшки целиком, а также DeviceLock распознает флэш-диски с аппаратным шифрованием.

По мнению многих пользователей, вся потенциально полезная в работе информация должна быть синхронизирована с мобильным устройством — КПК, смартфоном, коммуникатором, подключенным через порты USB, COM или IrDA, по интерфейсам Bluetooth, Wi-Fi. Таким образом, в памяти смартфонов оказываются данные календаря Outlook, полная копия почтовых сообщений, контакты, разного рода файлы, заметки, задачи и т. п. Вряд ли сотрудник , копирующий корпоративную информацию, задумается о том, к чему может привести кража или потеря КПК. В последней версии DeviceLock реализован контроль мобильных устройств на базе Windows Mobile и Palm OS. Благодаря этому функционалу служба информационной безопасности получила возможность выборочно разрешить или запретить обмен данными календаря, контактов, почтовых сообщений и в том числе связанных с ними файлов, заметок и задач. Специальная опция теневого копирования позволяет сохранить в базе данных переданные на мобильные устройства сведения, а затем проанализировать их.

Не стоит забывать и о таком на первый взгляд безвредном канале утечки, как печать. Контроль процессов печати в корпоративной среде — ключевая особенность версии DeviceLock 6.3, позволяющая администраторам централизованно следить за доступом пользователей к локальным, сетевым и виртуальным принтерам, причем независимо от способа их подключения к компьютерам. DeviceLock 6.3 позволяет для каждого отдельного компьютера в сети, для их групп, для всех компьютеров подразделения или же для полного их парка в организации задать правила доступа, определяющие, кому, когда и на каких принтерах разрешено печатать. Причем такие правила можно определить для отдельных пользователей, для их групп, для департаментов или же сразу для организации.

А это система сообщает сотрудникам СБ при отправке пользователем подозрительного письма