Криптография

Подобные системы связи не только обеспечивают передачу секретных ключей шифрования, но и гарантируют обнаружение любых попыток вторжения и прослушивания.

В NIST отмечают, что SHA-3 сильно отличается от утвержденного в 2002 году SHA-2, и подчеркивают, что новый стандарт не заменяет предыдущий, а предлагается в качестве резервного.

В новой версии учтены отклики на предыдущую, вышедшую в конце прошлого года.

Ведущие специалисты по криптографии на конференции RSA заявили, что подобный план не только крайне сложен и опасен с технической точки зрения, но и не принесет пользы в расследовании преступлений.

По словам исследователей, нынешние алгоритмы шифрования, повсеместно используемые в Интернете, на квантовой системе могут быть взломаны без труда, так как она, в отличие от обычных компьютеров, сможет очень быстро разлагать на множители огромные числа.

Федеральная служба РФ по контролю за оборотом наркотиков объявила конкурс на право заключения государственного контракта на поставку лабораторий для компьютерно-технических исследований.

Что из ИБ стоит отдать внешним поставщикам и как выстроить отношения с ними, чтобы за разумные деньги добиться от них необходимой поддержки в обеспечении ИБ?

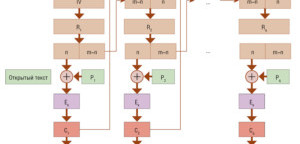

Каким образом достижения в области взлома шифров влияют на прогресс в области криптографии, а успехи криптографов становятся катализатором для криптоаналитических исследований?

Проблемы автоматизации аналитики: как избежать распространенных ошибок

Для автоматизации аналитики часто применяют no-code /low-code ETL-инструменты. Однако у этих инструментов есть недостаки. Правильный ли это выбор?- Открыт прием заявок на премию Data Award 2025

- Доступность данных – ключ к дата-культуре

- Gartner: Десять основных технологических тенденций в 2025 году

- «1С»: страна действительно инвестирует в российские решения

- В России зафиксировали новую волну мошенничества через QR-коды

- ТОП-5 российских self-service BI-систем в 2024

- HPE и Dell одновременно представили серверы для ИИ

- Проблемы автоматизации аналитики: как избежать распространенных ошибок

- В ВШЭ назвали проблемы обучения в сфере ИИ

- В Китае продемонстрировали квантовые угрозы современному шифрованию

- Клиника «Медицина»: эффекты и разочарования цифровизации

- Supermicro представляет системы хранения, оптимизированные для ИИ

.jpg)