Информационная безопасность

Правоохранительным органам в Европе относительно легко получить судебный приказ для ознакомления с данными о переговорах по стационарной и мобильной телефонной связи. Однако законы не дают четких определений обязанностей в этом отношении онлайн-сервисов.

Атака совершается, когда пользователь заходит на вредоносный сайт с помощью браузера Chrome. Для атаки уязвимы 55 моделей маршрутизаторов ASUS, Belkin, D-Link, Linksys, Netgear, TP-Link, Trendnet, ZyXEL и других компаний.

Атака на сайт Федерального института педагогических измерений оказалась бесполезной, поскольку реальных материалов там нет.

В компании подвели итоги года по направлению информационной безопасности и озвучила прогнозы по развитию рынка безопасности на ближайшие три года.

Основными источниками киберугроз для крупного бизнеса становятся ошибки веб-приложений, слабые пароли и собственные сотрудники. Как выяснили эксперты Positive Technologies, 94% корпоративных ИТ-систем не защищены от взлома и позволяют получить полный контроль над критически важными ресурсами компаний, такими как электронная почта, системы управления сетевым оборудованием и учетными записями, а также ERP.

Инциденты безопасности перешли из чрезвычайных ситуаций в разряд обыденных явлений. Злоумышленники активно расширяют арсеналы средств нападения, а пользователи невольно помогают им осуществлять атаки. В такой ситуации очень важна скорость работы служб ИБ.

Компания «Код Безопасности» оценила готовность российских компаний к импортозамещению в области информационной безопасности.

Уязвимый код поддержки флоппи-дисководов не обновлялся с 2004 года. Его все еще включают в состав виртуальных машин для сохранения совместимости с унаследованным ПО, которому может быть нужен флоппи-диск для корректной работы.

Сотрудники российских компаний, использующие смартфоны для работы, стали менее оперативно сообщать о потере устройства. Как показывает исследование, проведенное B2B International, лишь немногим больше половины служащих сообщают об этом в день пропажи.

Атаку с помощью фальшивого ретранслятора можно провести, пользуясь тем, что мобильные устройства автоматически подключаются к узлу сотовой связи с самым сильным сигналом, предостерегают в израильской компании CoroNet.

Созданная в Check Point карта отображает кибератаки, обнаруженные по всему миру, указывая страну происхождения, страну-цель и тип атаки.

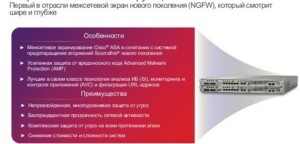

Защите систем электронного документооборота сегодня уделяется не меньше внимания, чем их функциональным возможностям. С распространением мобильного доступа к корпоративным системам возникают новые риски, однако индустрия информационной безопасности развивается так же успешно и способна ответить на эти вызовы.

Как сравнивать эффективность развертывания КХД в «облаке» и на «земле»?

О нюансах выбора облачной или локальной инфраструктуры для развертывания корпоративного хранилища данных и его интеграции с другими ИТ-системами.- Экономика становится… датаномикой?

- Open Systems. DBMS 2024, Volume 32, Number 4

- В «я-ИТ-ы» разбираются с понятиями и подготовкой технолидеров

- IM Center: подготовка стюардов для экономики данных

- Искусственный интеллект просит подумать

- В 2025 финансовом году Microsoft инвестирует в ЦОДы для ИИ 80 миллиардов долларов

- Роскомнадзор: за 2024 год «утекло» 710 миллионов записей о россиянах

- aIDeepFake: система выявления фальсифицированного контента

- IDC: мировой рынок ПК вырос в 2024 году на 1%, прогноз на 2025 год — 4%

- IDC: мировые поставки смартфонов увеличились на 6% в 2024 году

- Продемонстрирован способ украсть модель ИИ без доступа к ней

- В «Сбере» назвали три основные схемы мошенников на 2025 год

.png)