Защищенные операционные системы представляют собой специальные разновидности своих «коробочных» аналогов, отличающихся усовершенствованной системой безопасности.

|

| Чарлз Калко: «Защищенные операционные системы — это своего рода нейтронные бомбы — они способны очень быстро решить множество проблем, но также и породить новые» |

Чарлз Калко — большой поклонник защищенных операционных систем (trusted operating system). При помощи инструментария PitBull компании Argus Systems Group он заботится об изоляции жизненно важных компонентов, составляющих основу функционирования своего сайта, где встречаются компании, заинтересованные в разного рода бартере. В результате ему удается добиться большей защищенности и большей стабильности работы системы, хотя бы потому, что администраторы получают меньше возможностей совершить какие-либо неразумные действия в ее отношении.

Но защищенные операционные системы, как заметил Калко, старший инженер по вопросам безопасности компании Bigvine.com, это своего рода нейтронные бомбы, — «они способны очень быстро решить множество проблем, но также и породить новые. Совершая необдуманные поступки, можно здорово испортить себе жизнь». Другими словами, ИТ-менеджеры должны использовать защищенные ОС лишь тогда, когда даваемые ими преимущества оправдывают затраты на обучение и время, которое приходится тратить на их сопровождение.

Защищенные операционные системы представляют собой особые разновидности «коробочных» ОС, таких как Windows NT и Unix, с усовершенствованной защитой. Защищенную версию NT разумно установить на Web-сервере, который содержит сам или имеет доступ к критически важной корпоративной информации. Однако следует помнить: защищенные ОС обычно намного сложнее в изучении и обслуживании, чем их стандартные аналоги.

Например, защищенная ОС может заключить приложения в непроницаемые «скафандры», и в этом случае у системного администратора может возникнуть впечатление, что в приложении возник сбой, когда всего-навсего ему не предоставлено право данное приложение контролировать. И поскольку такие ОС распределяют административные роли между многими людьми, тем, кто занимается их обслуживанием, необходимо особо тщательно координировать свои действия.

Новый порядок

Сейчас происходят кардинальные изменения в отношении организаций к защите своих приложений и данных. Современная Web-экономика заставляет организации заботиться о том, чтобы максимально обезопасить свою корпоративную инфраструктуру от хакеров, в то же время обеспечивая доступ пользователей к приложениям. Вместе с тем конкуренция требует, чтобы компании как можно быстрее развертывали свои системы электронной коммерции, даже если некоторые компоненты этих систем имеют какие-то изъяны в защите.

«Следует определить, какие системы критически важны для вас, — отметил Чак Райан, директор по защите информации компании Molex. — Все защитить просто невозможно».

Операционные системы, особенно на серверах, могут оказаться самым слабым местом, учитывая ту фундаментальную роль, которую они играют в управлении данными.

Любую стандартную операционную систему можно сделать более защищенной или укрепить ее с помощью простых процедур — например, отказаться от очевидных значений пароля администратора или отключить соединения с Web, если они не используются. Но эти отвечающие здравому смыслу шаги могут требовать больших затрат времени и, увы, далеко не всегда способны защитить критически важный сервер от целеустремленного хакера.

Истинная защищенная операционная система изначально строится с учетом требований безопасности. Как заметил Пол Макнабб, директор по технологиям компании Argus Systems, защищенную ОС отличает наличие трех следующих «рычагов».

- Политика принудительного контроля доступа (mandatory access control). Рассмотрим простую задачу совместного использования файла — тривиальную, если вы легитимный пользователь, и, возможно, опасную, если вы хакер. «При работе с NT или Unix операционная система не сообщает, можно ли совместно использовать данный файл или послать его по почте, — заметил Макнабб. — Но при реализации контроля уполномоченного доступа, такого, к примеру, какой применяется в PitBull, можно конфигурировать систему заранее, определив, что данный пользователь никогда не сможет получить доступ к определенным ресурсам или передать свое право доступа к ним кому-либо другому».

- Администрирование привилегий, которые можно использовать для управления и ограничений возможностей пользователя или приложения, управляющих системой или ее частью. «В защищенной ОС можно устанавливать программу, которая никогда не сможет изменить назначение привилегий, даже в том случае, если каким-то образом эта программа попадет в полную власть хакера», — заметил Макнабб. Такое решение не позволит хакеру проникнуть в систему через какое-то приложение, если, скажем, ему удастся отключить пароль, защищающий другие приложения.

- Независимая экспертиза, проводимая, например, в Национальном институте стандартов и технологии или Агентством национальной безопасности США.

Если исходить из этих критериев, то самые распространенные ОС — Microsoft Windows NT и Windows 2000, а также различные версии Unix — не являются защищенными системами, хотя Windows 2000 — это заметный шаг вперед благодаря предусмотренной в ней «защите системных файлов», позволяющей обеспечить безопасность некоторых критически важных компонентов.

Защищенные операционные системы крупнейших производителей Unix-систем, таких как Sun Microsystems и Hewlett-Packard, существуют уже давно, но они не пользовались особой популярностью из-за сложности управления и отсутствия ряда важных функций, которые есть у их коммерческих аналогов. Кроме того, как подчеркнул Джон Пескаторе, аналитик GartnerGroup, они были не полностью совместимы с приложениями, работавшими с их менее защищенными вариантами.

Как правило, эти защищенные ОС использовались только в условиях с высоким уровнем риска — в банках и госучреждениях, которые могли позволить себе уделять достаточно времени и средств управлению подобными системами.

Более новые версии таких программных средств, как HP Virtual Vault (защищенная версия HP-UX) и PitBull (которая улучшает функции защиты Sun Solaris, IBM AIX и NT), использовать намного проще, но, как подчеркнул Пескаторе, они по-прежнему значительно дороже, чем их стандартные аналоги. Таким образом, потребность в достаточно недорогих и надежных операционных системах растет по мере того, как все больше корпоративных систем устанавливают связи с внешним миром.

По мнению специалистов, не только сами операционные системы содержат достаточно много изъянов в защите, но и многие приложения, которые устанавливают пользователи, увеличивают уязвимость корпоративных систем. Обнаруживаются сотни, если не тысячи, изъянов в защите, начиная с ненадежных паролей и заканчивая учетными записями пользователей или файловыми структурами, которые зачастую остаются практически открытыми для хакеров.

Многоуровневая защита

Большинство защищенных ОС разделяют предлагаемые ими службы (например, доступ к файлам, печати или к сети) на изолированные программные среды (так называемые «песочницы») таким образом, что доступ в эти области получают только определенные конечные пользователи, администраторы или приложения.

Для того чтобы гарантировать, что изменения в подобную настройку системы могли вносить только правомочные администраторы, защищенные ОС могут потребовать аутентификации администраторов с помощью пароля и специальной идентификационной карты и разрешить вход только с определенных хостов или конкретных сетевых адресов.

Ограничение перечня лиц, имеющих возможность вносить изменения, как считает Калко, позволяет сократить так называемое «системное отклонение» — недокументированные изменения в конфигурации, которые не только открывают бреши в защите, но и отрицательно сказываются на стабильности системы.

Однако создание многих уровней управления может оказаться чрезвычайно сложным делом. Раздробление возможностей управления системой и получения доступа к корневому каталогу (что позволяет обратиться ко всем остальным каталогам и файлам) потребовало провести специальное обучение каждого из десяти человек, входящих в группу системных администраторов компании Калко.

Существующие системы

Программное обеспечение QSecure компании Qiave Technologies (недавно приобретена корпорацией WatchGuard Technologies) блокирует доступ к тем разделам серверов, которые находятся в рабочем режиме, и предлагает консоль для управления защитой в сети. Как подчеркнул Джек Донахью, директор компании, в рабочем режиме даже правомочный системный администратор не может предпринять действий, способных нарушить функционирование системы.

Кроме того, QSecure использует средства шифрования «по 239-разрядной эллиптической кривой» для передачи запросов к ядру операционной системы.

«Каждый раз, когда вы захотите получить доступ к одному из файлов файловой системы на своем собственном компьютере, вам придется пройти повторную аутентификацию в файловой системе», — заметил Донахью. Что же касается удобства использования, для сравнения он отметил, что при работе с базовой версией для сервера NT необходимо всего лишь пять раз щелкнуть мышью и дважды ввести пароль.

Аналогичным образом, как подчеркнул Гарри Севаунтс, директор по маркетингу подразделения Hewlett-Packard Internet Security Division, «современная версия HP Virtual Vault разделяет функции ОС всего на четыре блока, а не помещает каждый процесс в свой отдельный блок, из-за чего работа существенно усложнилась бы».

Новый программный продукт HP Web Proxy еще проще в работе. Он содержит меньше возможностей для конфигурирования, но намного проще в использовании в качестве внешнего средства защиты для популярных Web-серверов.

Подобная простота в работе имеет огромное значение для некоторых ИТ-менеджеров.

«Мы международная компания, поэтому нам необходимо иметь возможность управлять своим программным обеспечением централизованно», — подчеркнул Райан. Он хотел бы получать отчеты, из которых было бы ясно, какие из уязвимых мест самые важные, а не просто иметь список из 500 возможных источников опасности. «Мы же не можем передать такой список службам поддержки и попросить все это устранить», — заметил он. Наконец, Райан хотел бы получить инструментарий, который работает в NT, Unix и, возможно, даже в NetWare, чтобы не привлекать отдельных специалистов для мониторинга каждой из платформ.

Карл Тианен, директор по защите информационных систем корпорации Halliburton, заметил, что его весьма беспокоят затраты на поддержку защищенных ОС: «Посмотрите на Windows NT и оцените усилия, которые необходимы для ее администрирования. При добавлении уровней защищенности к ней система может стать очень сложной».

По этим причинам Пескаторе предлагает устанавливать защищенные ОС главным образом на серверах, которые используются для передачи финансовых транзакций через Web, и только в том случае, если группа корпоративной защиты может помочь системным администраторам подобные системы обслуживать.

«Когда с одной и той же системой работают люди разной квалификации, различные классы пользователей или когда одна и та же машина подсоединена к сетям различных классов, — сказал Макнабб, — защищенные ОС приобретают критически важное значение».

В качестве примера Макнабб назвал серверы, которые подключены и к Web, и к внутренним информационным системам; системы, управляющие системами шифрования с инфраструктурой открытого ключа; серверы, поддерживающие работу межсетевых экранов.

Защищенные операционные системы и их стоимость

Argus Systems Group

Продукт: Защищенные операционные системы семейства PitBull, которые улучшают защиту Sun Solaris, IBM AIX и Linux

Цена: от 5 тыс. долл. за ОС, работающую на однопроцессорном Web-сервере, до 50 тыс. долл. за развертывание в рамках всей корпоративной информационной системы

Hewlett-Packard

Продукт: Virtual Vault (защищенная версия HP-UX), которая работает только на аппаратных платформах HP, и HP Praesidium WebEnforcer, который представляет собой инструментарий для непрерывного мониторинга и исправления изъянов в защите Windows NT

Цена: Virtual Vault стоит от 15 тыс. долл.; WebEnforcer — 3 тыс. долл. на сервер

Computer Associates

Продукт: eTrust Access Control, который может применяться для укрепления защиты Windows NT и различных вариантов Unix. Управляет доступом к файлам, выполнением критически важных приложений и доступом к сетевым службам

Цена: от 4 тыс. долл.

Qiave Technologies (недавно приобретенная WatchGuard Technologies)

Продукт: QSecure Enterprise Suite для Windows NT, Windows 2000 и Sun Solaris. Блокирует любые изменения, когда ОС находится в рабочем режиме; внесение изменений в систему в режиме администрирования разрешается только после тщательной аутентификации

Цена: от 1295 долл.

Сертифицированные защищенные ОС в России

Список сертифицированных продуктов на 1 декабря 2000 годаSecretNet NT 4.0

Класс защищенности: третий

Подан на сертификацию: НИП «Информзащита»

Операционная система NetWare 5.1 с подсистемой Trusted NetWare Unit

Класс защищенности: четвертый

Подан на сертификацию: представительство Novell

Комплекс «АккордСеть-NDS» для операционных систем NetWare

Класс защищенности: четвертый

Подан на сертификацию: ОКБ САПР, ТОО «Фирма ИнфоКрипт ЛТД»

Операционная система «Мобильная Система Вооруженных Сил»

Класс защищенности: версия 1.5 — третий, версия 2.0 — второй

Подан на сертификацию: ВНИИ автоматизации управления в непромышленной сфере

Cистема защиты информации «Снег» для компьютеров под управлением MS DOS 5.0, 6.0

Класс защищенности: версия 1.0 — третий, версия 2.0 — второй

Подан на сертификацию: ЦНИИАтоминформ Минатома России

Виды защищенных систем

Защищенная операционная система отличается от обычной тем, что соответствует большему классу безопасности. К примеру, по принятой в США классификации к группе C относятся операционные системы с менее изощренной защитой, чем отвечающие требованиям одного из классов B. Эти классы отличаются тем, что в них предусмотрено принудительное управление доступом, в то время как при произвольном управлении владелец ресурса устанавливает для него права доступа других пользователей. В России классы защищенности определены Руководящим документом Гостехкомиссии при Президенте РФ. Однако и в этих документах есть классы — со второго по четвертый, — в которых используется «мандатная защита», или принудительное управление доступом. Защищенная операционная система должна иметь сертификат соответствия одному из этих классов.

Назовем характерные особенности защищенной ОС. Права доступа в таких системах устанавливаются самой системой в соответствии с метками безопасности, которые приписываются всем объектам и субъектам операционной системы. Метки безопасности аналогичны уровням секретности, поэтому для наглядности мы сформулируем правила доступа для уровней секретности. Правила доступа к объектам определяются так: субъект может прочитать объект с меньшим или равным уровнем секретности, и может записать в объект с большим или равным уровнем. Кроме того, субъект может управлять другими субъектами меньшего или равного уровня секретности. По таким правилам обеспечивается базовый уровень принудительного доступа.

Операционную систему можно либо изначально сделать защищенной, либо создать специальный продукт, который обеспечит ее защиту. Если посмотреть на список продуктов, сертифицированных Гостехкомиссией по классу защищенности с четвертого по второй, можно обнаружить в нем и операционные системы, продукты для повышения защищенности операционных систем. Следует отметить, что Гостехкомиссия не сертифицирует производство зарубежных продуктов, а только конкретные их партии.

Валерий Коржов

Атаки хакеров…

|

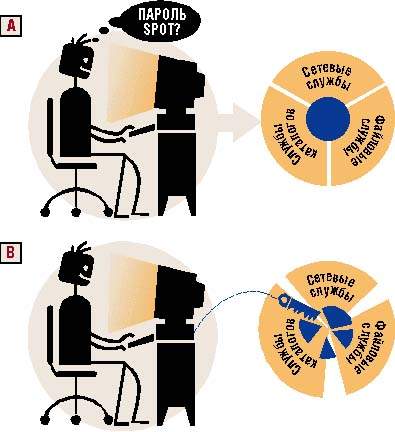

| A. При атаке на традиционную ОС хакер либо копирует, либо угадывает, либо декодирует пароль администратора

B. Выдавая себя за администратора, хакер может свободно передавать по электронной почте, создавать и удалять файлы или каталоги и открывать любое приложение на сервере для осуществления других атак |

|

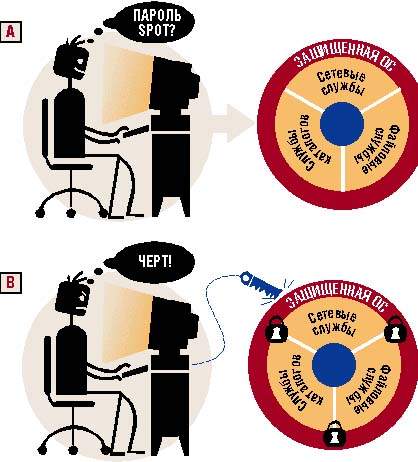

| A. Во время атаки на защищенную ОС хакер либо копирует, либо угадывает, либо декодирует пароль администратора

B. Несмотря на то что хакеру удается выдать себя за администратора, он не может использовать возможности ОС, которые блокируются на время работы системы |