Сегодня каждый уважающий себя производитель средств защиты не может оставаться в стороне от всеобщего увлечения виртуальными частными сетями — VPN. Здесь для него — раздолье. Организации, которые развертывают VPN, желают обеспечить конфиденциальность передачи информации по ее каналам, используя различные меры защиты от простого кодирования данных до установки межсетевых экранов (МЭ) с криптошлюзами и создавая тем самым вполне устойчивый спрос практически на весь спектр средств обеспечения безопасности.

Отечественные разработчики систем безопасности предлагают на этом рынке свои решения, главным преимуществом которых перед зарубежными является реальная возможность их сертификации Гостехкомиссией РФ. В наибольшей степени это касается криптошлюзов для сетей государственных организаций, чьи рабочие алгоритмы шифрования подконтрольны ФАПСИ и должны с ней согласовываться.

Однако это отнюдь не означает, что «нашим» продуктам свойственны только подобные «правовые» достоинства. В настоящее время в России создано немало весьма конкурентоспособных на международном рынке средств защиты информации, в числе которых СКАЗИ-устройства, МЭ, комплекты антивирусного ПО, системы администрирования безопасности и контроля доступа, а также системы кодирования/декодирования.

Не так давно компания Jet Infosystems, известная российским пользователям как создатель семейства межсетевых экранов «Застава Джет», пополнила этот список, выпустив новый программный комплекс кодирования межсетевых потоков (ККМП) «Тропа», реализующий функции кодирования/декодирования в сетях передачи данных на базе протокола TCP/IP. Представители Jet Infosystems сообщили, что в настоящее время продукт эксплуатируется в одной из российских компаний уже примерно полгода почти в полном составе модулей (в данном комплекте не применяется система генерации ключей; они поступают на дискетах). И хотя «Тропа» пока не имеет сертификатов ФАПСИ и Гостехкомиссии РФ, подготовка к соответствующим испытаниям уже началась. Следует сразу пояснить, что, поскольку (в силу исторически сложившихся обстоятельств) утвержденной методики тестирования таких продуктов не существует, оба процесса (утверждения методики и тестирования) будут проходить практически параллельно. Поэтому ожидать появления сертифицированного продукта можно не ранее середины 2000 г.

Функции и компоненты

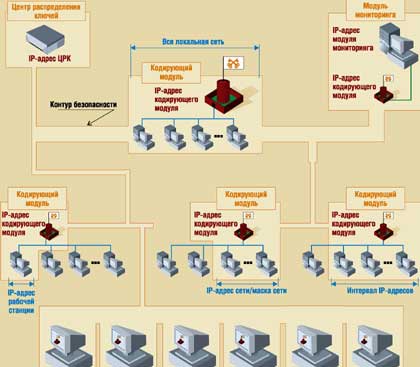

Рис.1 |

| Схема комплекса «Тропа» |

Комплекс «Тропа» (рис. 1) обеспечивает защиту информации в территориально-распределенных сетях организаций, имеющих свои виртуальные частные сети (VPN), объединяя объекты защиты так называемым контуром безопасности. Контуром безопасности называется совокупность всех IP-адресов, принадлежащих данной VPN.

Криптошлюз. Основные функции комплекса «Тропа» (фильтрацию, кодирование/декодирование и маршрутизацию пакетов) выполняет криптошлюз — модуль, встраиваемый в стек TCP/IP на уровне ядра системы и имеющий единственный сетевой интерфейс, обращенный вовне. Он использует протоколы и алгоритмы туннелирования IPSec, соответствующие draft-документации стандарта.

Криптошлюз идентифицирует «границы» контура безопасности, в пределах которых он должен «закрывать» группу локальных сетей. ПО фильтрует поток данных (разделяя их на кодируемые и не кодируемые), поступающих от закрываемой им группы локальных сетей и, если адрес назначения пакета находится внутри контура безопасности, кодирует помеченные пакеты. В составе криптошлюза имеется также программа управления ключами и аутентификации адресатов (демон), в чьи функции входят и взаимная аутентификация шлюзов сети, и поставка информации в центр мониторинга. Самозащита шлюза базируется на нескольких механизмах обеспечения безопасности, в числе которых процедура аутентификации и контроль целостности.

В настоящее время продукт использует линейную структуру кодирующих модулей, но в следующих версиях будет реализована возможность построения более сложной иерархии.

Следует подчеркнуть, что криптографическое ПО представляет собой (в определенной степени) автономную подсистему, алгоритмы и библиотеки которой легко заменяются. И хотя в существующей версии не реализованы криптографические примитивы, соответствующие ГОСТ, в ближайшее время они будут интегрированы в ПО.

Рис.2 |

| Асимметричная схема шифрования с общим секретным ключом |

Управление ключами. В ПО «Тропа» реализована асимметричная схема шифрования с общим ключом (рис. 2), вырабатываемым на основе собственного и общего секретного ключа. Без-условно, данная схема работает несколько медленнее, чем, например, симметричная схема RSA (шифрование на открытом ключе абонента), но зато она дает больший простор для манипулирования ключами.

Для манипуляций с ключами шифрования, а также генерации, регистрации и их хранения существует три модуля — генерации, распределения и регистрации ключей (в общей топологической схеме сети они могут быть выделены в соответствующие функциональные узлы).

Два модуля — генерации и регистрации ключей — всегда устанавливаются на выделенных рабочих станциях, не связанных с общей сетью. Первый предназначен только для генерации пары компламентарных ключей, которые переносятся в хранилище вручную на сменном носителе. Генерация выполняется на основании шаблонов, поставляемых компанией «ЛАН-Крипто», причем первоначально загружаемое минимальное количество этих шаблонов должно быть равно числу участников обмена зашифрованной информацией. В процессе генерации осуществляется «привязка» шаблонов к конкретному пользователю согласно сведениям, содержащимся в кофигурационном файле системы, и присвоение реальных атрибутов.

Рис.3 |

| ПО «Тропа» позволяет хранить и обновлять зарегистрированные ключи пользователя |

Модуль регистрации не только получает открытые и секретные ключи (считанные со сменного носителя) и хранит их в архиве (рис. 3). Он также поддерживает хранилище эталонных копий сертифицированных открытых ключей и позволяет администратору безопасности подписывать (заверять) новые ключи с помощью секретного ключа. Подписанные ключи хранятся в отдельных файлах (так называемый набор сертификатов открытых ключей), из которых формируется структурированная в виде каталогов база сертификатов, включающая все когда-либо подписанные сертификаты открытых ключей.

Модуль распределения — сетевой и устанавливается на достаточно мощном компьютере (в существующей версии это SUN Sparc), где он может функционировать совместно, например, со шлюзом кодирования.

В ККМП «Тропа» средства распределения ключей функционально выделены в центр распределения. В этом центре хранится информация об IP-адресах всех модулей системы, структуре адресного пространства локальных сетей в пределах контура безопасности, а также наборы сертификатов для модулей кодирования. Он выполняет обновление этих данных и выдачу открытых ключей кодирования по сетевому запросу от кодирующих модулей (шлюзов), в том числе и рассылку шлюзам сообщений об изменениях структуры закрытой сети и данных о скомпрометированных ключах. Кроме того, в его функции входит формирование запросов и выполнение процедуры смены сеансовых ключей. Обмен ключами реализован по алгоритму Диффи — Хеллмана. Центр распределения осуществляет также сбор и хранение информации обо всех нештатных ситуациях в сети (при аутентификации узлов, передаче кодированных данных, доступе абонентов VPN к внутренней сети и т. п.).

Перемещение ключей по технологической цепочке «генерация—регистрация—распределение—кодирующий модуль» должно проводиться только на ключевой дискете, сформированной на базе файловой системы MS DOS, поскольку она является единственной реально переносимой ОС. На дискете записываются два каталога: в одном содержится просто справочная информация о дискете, в другом — секретный ключ и набор сертификатов открытых ключей.

В полный комплект ПО «Тропа» входят также программа мониторинга и подсистема контроля целостности. Первая устанавливается на любой сетевой рабочей станции и осуществляет сбор (с помощью стандартной утилиты Solaris — syslogd) и анализ информации, поступающей от всех модулей комплекса, обрабатывая ее в соответствии с требованиями сценария защиты, задаваемыми критериями и используемыми протоколами. Модуль мониторинга посредством интерфейса X Windows позволяет вести наблюдение за состоянием системы в режиме реального времени.

Подсистема контроля целостности обеспечивает проверку контрольных сумм файлов и уведомляет системного администратора о любых изменениях файловой структуры, используя для этого программу Tripwire, которая работает с файлом конфигурации и генерируемой ею базой контрольных сумм. Периодичность проверок задается регламентом работ персонала службы безопасности.

Реализация

Программный комплекс «Тропа» работает под управлением ОС Solaris 2.5.1, 2.6 и 7 на платформах SUN Sparc и Intel. Поскольку для интеграции криптошлюза в ОС использован стек TCP/IP (так же, как и для МЭ «Застава Джет»), то продукт легко сопрягается с этим МЭ, но (!) только в том случае, если модули генерации, регистрации и распределения ключей установлены на платформе SUN Sparc. Однако начальник отдела средств и методов защиты Jet Infosystems Павел Вороненко уверяет, что в ближайшее время означенное ограничение будет снято и все модули «Тропы», работающие совместно с МЭ «Застава Джет», будут так же хорошо функционировать и на платформе Intel. Однако совместимость комплекса «Тропа» с другими МЭ пока не поддерживается.

При качественной оценке любых средств кодирования/декодирования потребитель обычно интересуется не только степенью безопасности, которую они способны обеспечить, но и другим, не менее важным для сетей показателем — снижением пропускной способности каналов при их использовании. Jet Infosystems представила следующие данные: скорость передачи информации по каналам с пропускной способностью 10 Мбит/с при использовании комплекса «Тропа» составила 9,6 Мбит/с.

Стоимость шлюзового ПО для одного узла — 1,5 тыс. долл., что, по мнению г-на Вороненко, несколько ниже цен на аналогичные конкурирующие продукты. А модуль мониторинга, устанавливаемый на рабочей станции администрирования, можно и вообще получить бесплатно.