Защита компьютера от атак из Интернета

|

| Рис. 1. «Огненная стена Нортона» |

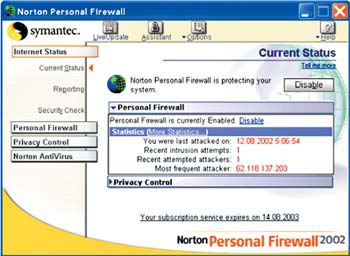

Жизнь не стоит на месте, и бурное развитие компьютерной индустрии тому подтверждение. Сравнительно недавно Всемирная паутина казалась фантастикой, а теперь она прочно вошла в нашу жизнь, принеся наряду с новыми возможностями и новые проблемы. Прежде всего это хакеры, использующие Интернет в корыстных целях. Проникая в чужие компьютеры, они стремятся похитить секретную информацию. К примеру, хакер может считать код вашей Интернет-карты и поразвлечься в Сети за чужой счет. Насколько велика эта опасность, я убедился в первые же минуты подключения к почтовой службе mailru, когда «троянский конь» попытался проникнуть в мой компьютер. Вирус был тут же блокирован системой защиты, что избавило меня от потери информации (рис. 1).

|

| Рис. 2. Сведения о предотвращенной атаке из Интернета |

Вредный микроб сгорел дотла. Как сказал известный поэт: «Поделом таракану досталося, и усов от него не осталося». В окошке на рис. 2 приведено сообщение, полученное в секции Statistics.

- You were last attacked on - дата атаки;

- Recent intrusion attempts - число попыток вторжения;

- Recent attempted attackers - количество атакующих;

- Most frequent attacker - адрес наиболее часто атакующего.

Программа Norton Personal Firewall («Огненная стена Нортона»), действуя совместно с Norton Antivirus («Антивирус Нортона»), позволяет защитить компьютер от угроз, идущих из Всемирной паутины. Брандмауэр Norton Personal Firewall предотвращает несанкционированный доступ к компьютеру и не допускает, чтобы секретная информация покидала его без нашего ведома. Антивирус помогает «вылечить» зараженные файлы или удалить «инфекцию» из компьютера. Брандмауэр и антивирус Нортона входят в тройку лучших программ, защищающих от атак из Интернета. Есть немало и других хороших программ. Я устанавливал на свой компьютер не менее известный пакет защиты McAfee, и он показал себя превосходно. Однако он выполняет все настройки автоматически, не позволяя вмешиваться в свою работу. В ряде случаев это вызывает определенные неудобства. Система защиты Нортона также настраивается автоматически, но предоставляет нам массу параметров, которые можно при желании подстроить под свои нужды. Мне кажется, что это является существенным преимуществом перед конкурентами.

Предлагаю вместе со мной оградить компьютер «Oгненной стеной» и, как говорят джедаи из всем известного фильма, «да пребудет с нами сила».

Настройка параметров Personal Firewall

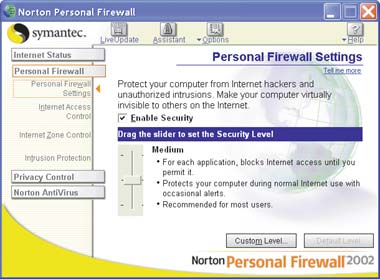

Вот как выглядит главное окно параметров Norton Personal Firewall (рис. 3).

|

| Рис. 3. Окно параметров «Огненной стены Нортона» |

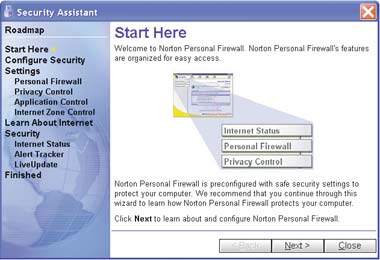

После установки брандмауэра в систему автоматически вызывается Security Assistance («Консультант службы безопасности»), являющийся своего рода проводником через весь брандмауэр и облегчающий проведение настройки системы защиты (рис. 4).

|

| Рис. 4. Стартовое окно консультанта службы безопасности |

Стартовое окно информирует нас о том, что консультант проведет для нас экскурсию в мир системы защиты, помогая его изучить и настроить. Щелкнем на кнопке Next.

Шаг 1. Заглянем в окно Personal Firewall («Персональная огненная стена»), показанное на рис. 5. Здесь мы можем настроить параметры блокировки подозрительной активности на компьютере.

|

| Рис. 5. Окно персонального брандмауэра |

Окно сообщает, что «Oгненная стена» создана без нашего участия, так что отдыхайте. Ну а если стеночка покажется жидковатой или, наоборот, запылает слишком жарко, уничтожая своих и чужих, — можно возвести преграду собственноручно. Достаточно щелкнуть мышью на следующей строке:

Если не боитесь обжечься — вперед. Мы же оставим пока установки по умолчанию (из соображений безопасности) и просто щелкнем мышью на волшебной кнопке Next.

|

| Рис. 6. Окно службы засекречивания |

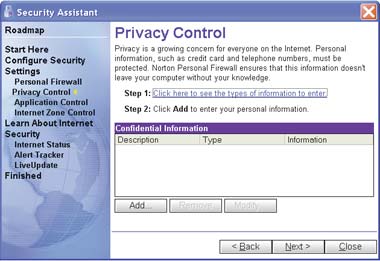

Шаг 2. Посмотрим в окно Privacy Control («Секретный отдел»), показанное на рис. 6. Здесь мы можем блокировать пересылку секретных данных через самый распространенный и одновременно самый незащищенный протокол Интернета (HTTP). Этот протокол используется в сети для передачи страниц, включающих текст, графические изображения, звук, видео и другие мультимедиа-файлы. Секретный отдел не будет блокировать передачу секретной информации на Web-сайты, использующие протокол HTTPS (специальный протокол для передачи секретной информации), либо через программы, соответствующие другим протоколам (почтовые программы, программы общения, чтения новостей и т.п.), хотя в принципе можно запретить и это.

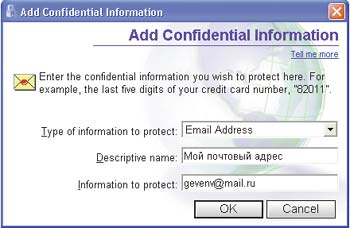

Для получения доступа в секретный отдел воспользуемся кнопкой Add («Добавить»). Рис. 7 иллюстрирует форму для конфиденциальной информации, которую надо заполнить.

|

| Рис. 7. Форма для внесения секретной информации |

В секции Type of information to protect («Тип информации») выбираем из всплывающего списка тип засекречиваемой информации:

- Bank account - банковский счет;

- Credit Card - номер кредитной карточки;

- E-mail Address - адрес электронной почты;

- Home Address - домашний адрес;

- Name - имя;

- Other - другая информация;

- Password - пароль;

- PIN - PIN-код Интернет-карты;

- Social Security Number - номер социальной страховки;

- Telephone - телефон.

В секции Descriptive name («Описание») поясняем смысл засекречиваемой информации, а в поле Information to protect («Защищаемая информация») записываем собственно саму информацию. Например, сюда можно занести домашний адрес, если мы не хотим, чтобы дети использовали его при заполнении регистрационных или конкурсных форм в Сети. При запоминании цифровой информации имеются некоторые нюансы. Дело в том, что конфиденциальная информация блокируется точно в таком виде, в каком мы ее сюда запишем. Например, форма записи телефонного номера при введении в какой-либо бланк может быть разной: с черточками (095-123-4567), с пробелами (095 123 4567) или даже в виде двух раздельных частей (095123 4567). Обратите внимание, что последние четыре цифры всегда должны быть вместе. Поэтому, засекретив только последние четыре цифры, мы получим лучшую защиту, чем при запоминании целого номера. Для засекречивания номера кредитной карточки достаточно ввести последние пять цифр.

Раздельное введение информации дает нам два преимущества. Во-первых, не приходится вводить полный код кредитной карточки туда, где кто-либо может его обнаружить. Во-вторых, это позволяет блокировать передачу личной информации на сайты, использующие несколько секций для ввода номера кредитной карточки.

Мы еще вернемся к этой теме. А пока продолжим нашу экскурсию, щелкнув Next.

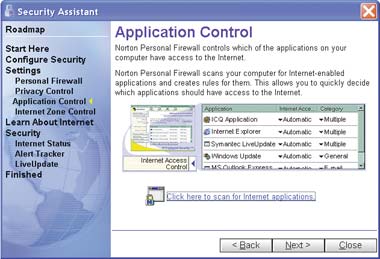

Шаг 3. Перед нами область действия Application Control («Менеджер программ»). Здесь можно подрегулировать доступ разных программ в Интернет (рис. 8).

|

| Рис. 8. Окно менеджера программ |

Для получения списка программ, имеющих доступ в Интернет, щелкнем на следующей строке:

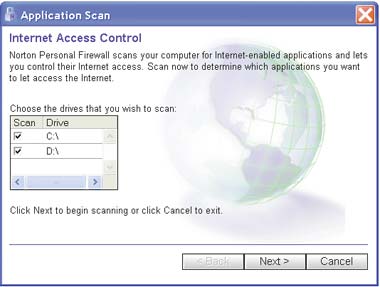

Воспользуемся предоставляемым меню и выберем логические тома жесткого диска (рис. 9).

|

| Рис. 9. Окно сканирования системы |

Кнопка Next запускает процесс сканирования дисков, в результате которого появится окно (рис. 10), содержащее список программ, способных обратиться к Интернету.

|

| Рис. 10. Перечень файлов, имеющих доступ в Интернет |

Отметив галочкой в поле слева от списка название программы, мы разрешаем применение к ней правил обращения с Интернетом. Иными словами, устанавливаем режим доступа в Интернет. Щелчком на Check All или Uncheck All можно разрешить или запретить применение правил доступа ко всем найденным программам сразу.

Что же это за правила доступа, мы поймем, когда обратимся к полю с треугольником (справа от названия программы). Открывающееся нам меню содержит следующие варианты выбора:

- Automatic - автоматическое определение доступа;

- Permit All - доступ разрешен;

- Block All - блокировка доступа;

- Ask - всякий раз спрашивать разрешение на доступ.

Замечу, что программы, для которых правила не установлены, будут всегда спрашивать разрешение на доступ. Как изменить правило доступа для таких программ, мы еще узнаем. А пока, пользуясь волшебством Next, переходим к следующему шагу.

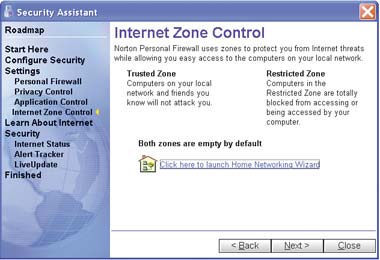

Шаг 4. Мы попали в область действия Internet Zone Control («Менеджер зон Интернета»), показанного на рис. 11. Здесь можно определить компьютеры, входящие в Trusted Zone («Зона доверия») или в Restricted Zone («Зона запрета»). Иными словами, определить те компьютеры, которым вы разрешаете или запрещаете доступ к вашему компьютеру или домашней сети.

|

| Рис. 11. «Менеджер зон Интернета» |

Сконфигурировать домашнюю сеть и добавить компьютеры в Trusted Zone поможет «Мастер домашней сети». Для его вызова щелкнем на следующей строке:

Поскольку здесь больше нет никаких особых премудростей, перейдем к следующему окну, воспользовавшись все той же Next.

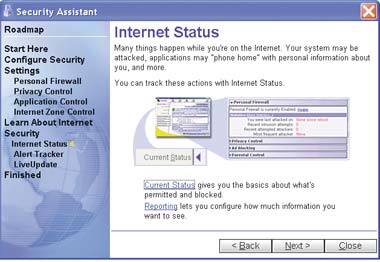

Шаг 5. Окно Internet Status («Состояние линии связи с Интернетом», рис. 12) сообщает, что во время связи с Интернетом происходит множество событий вроде атак хакеров на нашу систему или их попыток извлечь секретную информацию. Не думаю, что кто-либо захочет остаться на сей счет в неведении.

|

| Рис. 12. Окно текущего состояния линии связи с Интернетом |

Щелкнув на строчке Current Status («Текущее состояние»), мы получим информацию о текущих разрешениях и блокировках. А Reporting («Отчет») позволяет установить количество показываемой в Current Status информации. Возможны три варианта:

- Minimal (минимальный) - отчет только о критических событиях.

- Medium (средний) - отчет о важных событиях Интернета и отслеживание некоторых сообщений службы Alert Tracker.

- High (высокий) - полный отчет об активности программ, множество сообщений службы Alert Tracker и сообщений выполненной защиты от опасности.

И снова мы щелкаем на той же терпеливой Next.

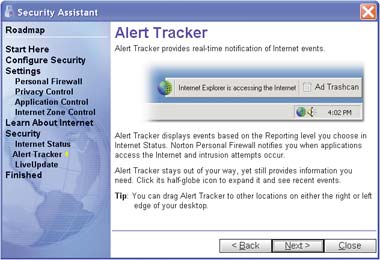

Шаг 6. Беглого взгляда в окно Alert Tracker («Фиксатор предупреждений об опасности») вполне достаточно (рис.13).

|

| Рис. 13. Окно, напоминающее о наличии фиксатора предупреждений об опасности |

Здесь нет никаких настроек. В окне сообщается о фиксаторе Alert Tracker, появляющемся на боковой стороне экрана монитора в виде половинки глобуса ![]()

Фиксатор будет информировать нас об определенных событиях, имеющих отношение к Сети, например об открытии линии связи с Интернетом.

Включить или выключить фиксатор можно из меню, которое появляется при щелчке на пиктограмме Norton Personal Firewall ![]() на «подносе» Windows (панель, находящаяся в правом нижнем углу экрана). Выключить фиксатор можно, щелкнув на половинке глобуса правой кнопкой мыши и выбрав из меню пункт Hide the Alert Tracker.

на «подносе» Windows (панель, находящаяся в правом нижнем углу экрана). Выключить фиксатор можно, щелкнув на половинке глобуса правой кнопкой мыши и выбрав из меню пункт Hide the Alert Tracker.

Следующий щелчок на Next перенесет нас к очередной «напоминалке».

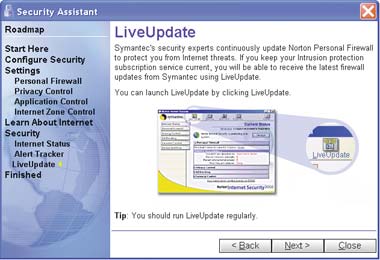

Шаг 7. Окно напоминает о необходимости периодического обновления установленных программ (рис. 14). Для этого надо воспользоваться кнопкой LiveUpdate, расположенной в главном окне брандмауэра. По умолчанию брандмауэр выполняет обновление автоматически.

|

| Рис. 14. Расположение кнопки LiveUpdate в главном окне брандмауэра |

А теперь последний штрих — щелчок на кнопках Next и Finish, и компьютер готов к защите.

Для проверки надежности настройки службы защиты выберем в главном окне брандмауэра меню Internet Status?Security Check. В появившемся окне щелкнем на следующей строке

Так мы автоматически попадем на сайт компании Symantec, с которого будет выполнена проверка надежности наших установок. Рекомендую выполнять такие проверки регулярно, это поможет избежать серьезных неприятностей при работе в Интернете.

Итак, наш компьютер обзавелся неплохой защитой. Если понадобится что-то изменить в его настройках, но никак не удается вспомнить, что именно, мой вам совет — воспользуйтесь консультантом. Он всегда готов помочь, достаточно щелкнуть на следующей пиктограмме

А теперь (вместе с «шибко умными») мы заберемся в глубины брандмауэра.

«Огненные» настройки Personal Firewall

Вернемся в главное меню нашего «огненного защитника», щелкнув для этого мышью на Personal Firewall в главном окне брандмауэра (см. рис. 3). Здесь можно быстро возвести или убрать «огненную стену», устанавливая или сбрасывая флажок

Показанный на рисунке ползунок предоставляет возможность подрегулировать силу огня, устанавливая таким образом один из стандартных уровней защиты. В табл. 1 приведено их описание.

Уровень Minimal блокирует все известные «троянские» программы, в то время как уровни Medium и Height блокируют все до получения от вас разрешения на доступ в Интернет. По умолчанию устанавливается уровень Medium, оптимально сочетающий безопасность и быстродействие. Напомню, что программы, для которых правила доступа не установлены, будут спрашивать нас о получении разрешения (к этому мы еще вернемся).

Не огорчайтесь, если пока не все ясно. Станет гораздо понятнее, когда мы разберем собственные настройки. Для этого воспользуемся кнопкой Custom Level («Собственный уровень защиты»). Рис. 15 показывает, во что мы ввязались на этот раз.

|

| Рис. 15. Интерфейс собственных установок параметров защиты |

Здесь можно выбрать один из следующих режимов защищенности:

- None (отсутствует) - разрешены все связи с Интернетом;

- Medium (средний) - блокированы только известные "троянские" программы;

- High (высокий) - блокировано все до получения от нас разрешения.

Для ActiveX-компонентов и Java-аплетов возможны три варианта уровней защиты:

- None (отсутствует) - разрешены Java-аплеты или ActiveX-компонеты;

- Medium (средний) - всякий раз спрашивать об их использовании;

- High (высокий) - блокировать Java-аплеты или ActiveX-компоненты.

В окне «летают» еще две интересные галочки:

Enable Access Control Alerts («Разрешение предупреждающих сообщений доступа») обеспечивает осторожное управление. Помните, мы устанавливали для программы правила доступа» Так вот, если эту галочку «подстрелить» (сбросить), то приложения, для которых не установлены правила доступа (см. рис. 10), автоматически блокируются и не будут допущены к Всемирной паутине. При «живой» (установленной) галочке система будет спрашивать нас о разрешении на доступ.

Alert when unused ports are accessed («Сообщить о попытке доступа к неиспользующемуся порту») позволяет сигнализировать об опасной попытке доступа к неиспользуемому порту компьютера. Этот сигнал важен для разрешения проблем, возникающих при конфигурировании дополнительных программ и возможностей, таких как Internet Connection Sharing. Для того чтобы избежать сигнализации об опасности незатребованных попыток соединения, надо сбросить этот флажок.

Не бойтесь экспериментировать, и вы найдете приемлемые для себя решения. Если же запутались, всегда есть возможность отката к установкам по умолчанию, достаточно щелкнуть на кнопке Default Level («Уровень по умолчанию») на панели Personal Firewall Settings, и дело в шляпе.

Privacy Control («Секретный отдел»)

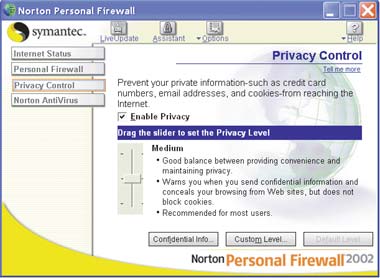

Вернемся теперь к вопросу об установке замков на секретную информацию. Уровень секретности устанавливается в специальном отделе. Для его вызова надо щелкнуть на кнопке с названием Privacy Control в главном окне брандмауэра (рис. 16).

|

| Рис. 16. Интерфейс службы засекречивания |

Секретный отдел надежно сохраняет конфиденциальную информацию, если оживить галочку Enable Privacy («Разрешение засекречивания»). Получив разрешение, отдел рьяно принимается за работу. Энергичность работы секретного отдела определяется специальным ползунком (см. рис. 16), возможные установки которого приведены в табл. 2.

Кроме того, для всех описанных выше предлагаемых уровней защиты запрещено запоминание адреса последнего посещаемого Web-сайта или почтового адреса.

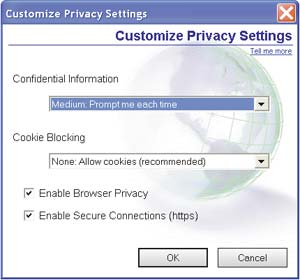

По умолчанию используется уровень Medium. Он предоставляет хороший баланс между соблюдением безопасности и соглашениями об удобстве. Однако если нас по каким-либо причинам не удовлетворяют стандартные установки, можно сделать собственные. К этому нет никаких препятствий, достаточно щелкнуть на кнопке Custom Level, и мы уже стоим у окна, показанного на рис. 17.

|

| Рис. 17. Окно установок собственных параметров секретности |

Здесь можно выбрать один из трех уровней засекречивания:

- None (отсутствует) - разрешает посылку секретной информации;

- Medium (средний) - всякий раз спрашивает разрешение на посылку;

- High (высокий) - блокирует посылку секретной информации.

В секции Cookie Blocking можно установить уровень блокировки информационных файлов:

- None (отсутствует) - разрешение (рекомендуется);

- Medium (средний)- всякий раз спрашивать разрешение;

- High (высокий) - блокировка.

Давайте немного отвлечемся и поговорим о сookies. Это не такая уж и плохая вещь — печенье (особенно домашнее). Думаю, слухи о том, будто оно предназначено только для того, чтобы украсть данные с компьютера и сделать нашу несчастную жизнь еще более несчастной, не имеют под собой реальной основы. На самом деле это информационные текстовые файлы, которые Web-сервер оставляет на нашем компьютере, облегчая его дальнейшее посещение и себе, и нам. Так, cookies позволяют запомнить сделанные нами на сайте установки (например, выбор товара при посещении виртуального магазина) и вернуться к ним позднее. Иными словами, не стоит отказываться от этого. Однако выбор (как всегда) за вами.

В окне нетрудно заметить еще две галочки:

Enable Browser Privacy препятствует получению Web-сайтами информации об адресе последнего Web-сайта, который мы посещали, или адреса электронной почты;

Enable Security Connection (HTTPS) разрешает доступ к Web-сайтам, использующим HTTPS — служебный протокол, часто употребляемый для передачи данных с кредитных карточек. Если этот параметр активен, то секретная информация не блокируется.

Для того чтобы вернуться к стандартным установкам, щелкнем на кнопке Default Level.

Со способами установки защиты на конкретные виды секретной информации (например, номер кредитки) нас уже познакомил консультант службы безопасности.

Комфорт

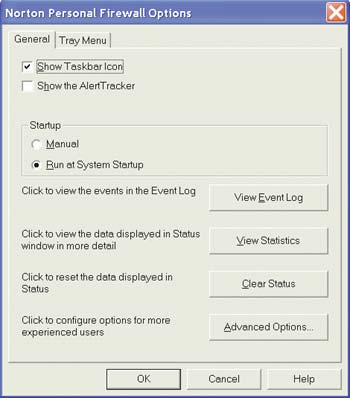

А теперь перейдем к созданию комфорта, который мы все так любим и без которого жизни своей не мыслим. Выбрав из главного окна брандмауэра пункт меню Options?Personal Firewall, мы окажемся у окна Norton Personal Firewall Options, показанного на рис. 18.

|

| Рис. 18. Интерфейс настройки параметров брандмауэра |

В секции Startup («Начальная загрузка») можно определить, будет ли установлена «огненная стена» сразу после загрузки Windows (Run At System Startup), либо мы будем запускать ее самостоятельно — вручную (Manual). При непостоянной работе с Интернетом целесообразнее переключиться на Manual, избавляя память компьютера от лишних программ, а его сердце (процессор) — от перегрузок.

На «подносе» Windows (панель в правом нижнем углу экрана) устанавливаем галочку в поле Enable Taskbar — для разрешения показа пиктограммы ![]()

Галочка в пункте Show Alert Tracker («Показать индикатор событий») разрешает использовать знакомый нам фиксатор событий.

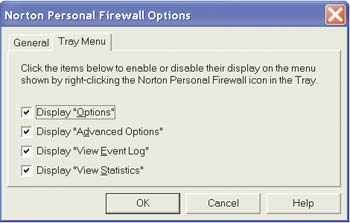

Выберем теперь закладку Tray Menu и поглядим в новое окно (рис. 19). Здесь можно повлиять на содержимое меню, любезно предоставляемого по первому же щелчку на пиктограмме глобуса (см. на «подносе» Windows).

|

| Рис. 19. Установка меню, вызываемого с «подноса» Windows |

В меню можно включить следующие блюда:

- Options - вызов окна "Параметры";

- Advanced options - вызов окна "Дополнительные параметры";

- View Event Log - вызов окна "Журнал событий";

- View Statistics - вызов окна "Просмотр статистики".

Как приостановить работу брандмауэра?

Для того чтобы увеличить быстродействие компьютера (например, при работе в 3DMax или Photoshop), может понадобиться временно остановить работу брандмауэра. Сделать это просто. Достаточно выбрать пиктограмму глобуса на «подносе» Windows и щелкнуть по переключателю Enable/Disable.

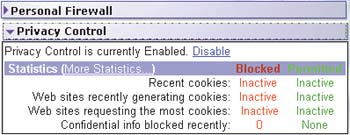

Система защиты позволяет также разрешить/блокировать системы Personal Firewall или Privacy Control независимо друг от друга. Для этого надо зайти в меню Internet Status (см. рис. 2), затем выбрать в правой части окна Personal Firewall или Privacy Control и щелкнуть на Enable/Disable (рис. 20).

|

| Рис. 20. Разрешение или запрет службы засекречивания |

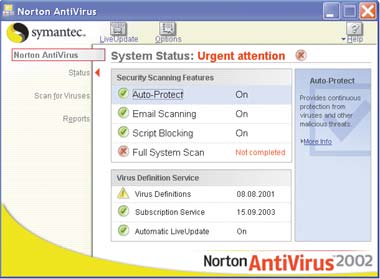

Norton Antivirus («Антивирус Нортона»)

Для установки параметров антивирусной системы щелкнем в главном окне брандмауэра на закладке Norton Antivirus. Заглянем в окно антивирусной программы, появляющееся при щелчке на закладке Norton Antivirus в главном окне брандмауэра.

|

| рис. 21. Интерфейс состояния антивирусной программы |

Окно предоставляет следующую информацию:

- Auto-Protect- автоматическая защита от вирусов;

- E-mail Scanning - проверка почты;

- Script Blocking - блокировка сценария;

- Full System Scan - дата проведения полной проверки системы;

- Virus Definitions - дата обновления вирусной базы;

- Subscription service - состояние службы подписки сообщает нам дату, когда подписка на антивирусную поддержку закончится;

- Automatic LiveUpdate - автоматическое обновление вирусной базы; для включения/выключения установить в главном меню параметр OptionsoNorton AntivirusoLiveUpdateoEnable Automatic LiveUpdate.

Auto-Protect защищает ПК от поражения вирусами и не только, выполняет постоянную проверку памяти компьютера и файлов на жестком диске на наличие известных вирусов, а также анализирует подозрительные симптомы активности, которые могут говорить о поражении неопознанным вирусом.

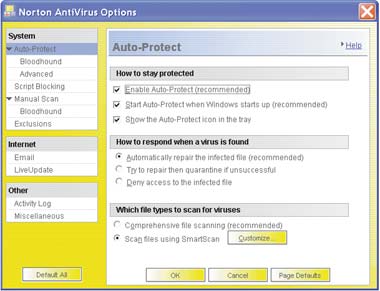

Итак, займемся настройкой «под себя» параметров антивирусной программы. Щелкнем на кнопке с пиктограммой ![]() в главном окне брандмауэра и выберем Norton Antivirus. Появится меню Norton Antivirus Options, позволяющее настраивать параметры системы проверки на вирусы.

в главном окне брандмауэра и выберем Norton Antivirus. Появится меню Norton Antivirus Options, позволяющее настраивать параметры системы проверки на вирусы.

Давайте совершим небольшое путешествие, останавливаясь ненадолго в каждом из пунктов настройки.

Auto-Protect (автоматическая защита)

Первая же остановка — в пункте Auto-Protect — принесет массу впечатлений. А что с ними делать, подскажет таблица. Она может оказать существенную помощь в настройке комфортной работы с антивирусной программой.

При затруднениях с выбором того или иного пункта смело щелкайте на кнопке Page Defaults («Значения по умолчанию»), автоматически устанавливая рекомендуемые параметры для системы Auto-Protect.

|

| рис. 22.Интерфейс параметров автоматической защиты |

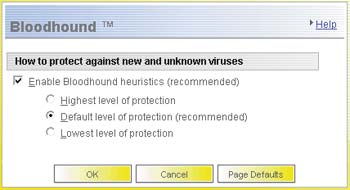

Для усиления защиты компьютера нам просто необходимо обзавестись «ищейкой». Для этого надо посетить специальную ярмарку «ищеек». Сделать это можно, не выходя из дома, достаточно выбрать в меню Auto-Protect?Bloodhound — и мы уже там.

Чутье «ищейки» напрямую зависит от выбираемого нами уровня защиты:

- Highest level of protection (наивысший уровень) увеличивает вероятность нахождения трудных в обнаружении и неизвестных вирусов, однако приводит к тому, что проверка сильно замедляется.

- Default level of protection (recommended) - уровень по умолчанию (рекомендуемый).

- Lowest level of protection - низкий уровень защиты.

|

| рис. 23. Рынок «ищеек» |

Теперь достаточно установить галочку в поле Enable Bloodhound heuristics, и наша «ищейка» принимается за работу: изолирует и локализует различные области файла, а затем анализирует логику программы на вирусоподобное поведение. Эта технология способна творить чудеса, усиливая защиту против новых и неизвестных вирусов.

Думаю, что на параметрах Auto-Protect?Advance Options останавливаться не стоит, поскольку они относятся к флоппи-дискам. Ни для кого не секрет, что они безнадежно устарели.

Продолжаем наше путешествие.

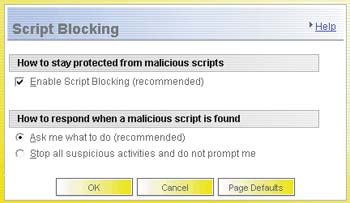

Script Blocking (сценарий блокировки)

Следующий привал — в пункте System?Script Blocking. Здесь (о, фантастика!) можно заранее сделать прививку от неизвестных и даже несуществующих (пока) вирусов. В этом случае Norton Antivirus выявляет активность, свойственную вирусам. Когда проявления такой активности обнаружены, он их пресекает.

|

| рис.24. Интерфейс параметров блокировки |

Иными словами, устанавливая галочку Enable Script Blocking мы разрешаем распознавание вредительских сценариев. Теперь остается установить способ реагирования системы. Выбирая Stop All..., мы разрешаем автоматическую блокировку вредной активности, избавляя себя от лишней головной боли. Выбирая Ask me..., мы требуем, чтобы система спрашивала нас о дальнейших действиях, отдавая, таким образом, предпочтение осмысленной обработке подозрительных результатов. При этом нам будет предоставлен выбор из следующего списка:

- Stop the script - остановить выполнение сценария;

- Allow the script activity to run once - одноразовое частичное исполнение сценария;

- Allow the entire script to run once - одноразовое полное исполнение сценария;

- Quarantine the script - изолировать сценарий;

- Authorize the script to run without further alerts - разрешить выполнение сценариев без уведомления.

Оставим пока рекомендуемые (recommended) параметры, предоставляющие максимальную защиту, и продолжим наше путешествие.

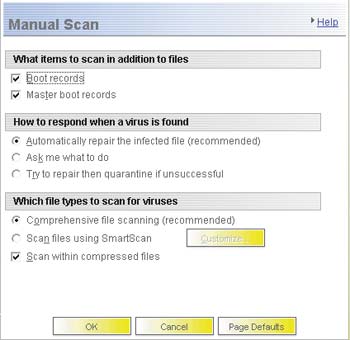

Manual Scan (руководство по проверке)

В этой области мы можем составить подходящую инструкцию для антивирусной программы.

|

| рис.25. Параметры руководства по проверке |

Здесь можно определить глубину проверки и реакцию системы на обнаружение вируса. В таблице 4 приведены возможные варианты настройки.

|

Рис. 26 иллюстрирует параметры, появляющиеся при выборе System?Manual Scan.

|

| рис.26. Интерфейс параметров проверки электронной почты |

Для максимальной защиты рекомендую оставить эти параметры как есть.

В этом же разделе, если выбрать Manual Scan?Bloodhound, можно воспользоваться уже известной нам технологией ищейки.

Идем дальше.

Exclusions (исключения)

Этот параметр позволяет исключить из проверки на наличие вирусов конкретные дисководы, папки, файлы или файловые расширения.

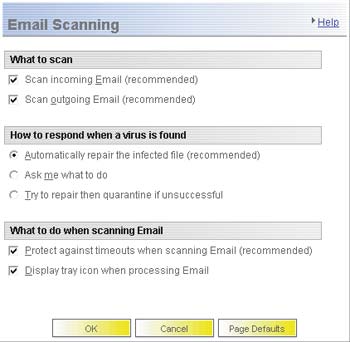

E-mail (электронная почта)

Вряд ли кто-нибудь захочет получить или отправить письмо с вирусным «хвостиком». Система защиты электронной почты позволяет выполнить проверку входящей и исходящей почты и отсечь лишнее.

Здесь можно установить проверку входящей (Scan incoming E-mail) и/или исходящей (Scan outgoing E-mail) почты. В следующей секции определяется способ реагирования на обнаруженный вирус:

- Automatically repair the infected file - автоматическое лечение пораженного файла, а в случае неудачи - его изолирование или удаление;

- Ask Me What to Do - спросить о дальнейших действиях;

- Repair then quarantine if unsuccessful - лечение либо изоляция (в случае неудачи), запрос о дальнейших действиях с уведомлением;

- Repair then silently quarantine if unsuccessful - лечение либо изоляция (в случае неудачи) без уведомления;

- Repair then silently delete if unsuccessful - лечение либо удаление (в случае неудачи) без уведомления.

|

| рис.27. Окно настройки регистрируемых событий |

Действия, выполняемые при проверке электронной почты, определяются следующими параметрами:

- Protect against timeouts (recommended) - защита от ожидания. Избавляет почтовую программу от индикации ошибок времени ожидания (timeout errors) в период проверки программой Norton Antivirus больших прикреплений;

- Display tray icon - индикация пиктограммы. В период проверки входящей или исходящей почты выводит пиктограмму в основной панели Windows;

- Display progress indicator when sending e-mail - показ индикатора выполнения при проверке сообщения на наличие вирусов.

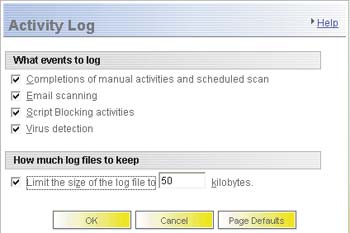

Activity Log (журнал событий)

В области Activity Log можно определить, какие интересные события будут регистрироваться в журнале событий.

Подробное описание параметров приведено в табл. 5.

Miscellaneous (разное)

Это последний этап нашего путешествия. Здесь мы можем позволить системе создать изолированную копию файла перед его исправлением (Create backup...) и разрешить выполнение проверки всех открытых файлов Microsoft Office 2000/XP. Можно также поручить системе напоминать о необходимости обновления антивирусной базы (Alert me...) и разрешить проверку файлов при запуске компьютера (только для Windows 98/Me).

Несколько полезных советов

- Поддерживайте на компьютере последнюю версию браузера. Не забывайте устанавливать из Интернета его обновления и исправления.

- Придумывайте сложные пароли, содержащие большие и маленькие буквы, цифры и символы. Не используйте в разных местах одни и те же пароли.

- Не запускайте программу, если не знаете ее автора и источник, из которого она получена.

- Не открывайте почтовые сообщения, если их не ожидаете или не знаете отправителя.

- Будьте бдительны, предоставляя персональную информацию. Многие сайты запрашивают ее в гораздо большем количестве, чем это необходимо.

- Убедитесь в безопасности сайтов, на которые вы собираетесь послать информацию.

Желаю всем читателям приятной работы в Интернете. Надеюсь, что почерпнутые из статьи сведения окажутся вам полезными.

С автором можно связаться по e-mail: gevenv@mail.ru

О конфигурировании «Огненной стены»

Для геймеров

Некоторые игры в режиме мультиплеера требуют специального доступа в Интернет. Когда с игрой возникают какие-либо проблемы, следует предоставить ей полный доступ. Если это не помогает, тогда компьютеры других игроков надо временно поместить в Trusted zone («Зону доверия»).

Для широкополосных соединений (broadband)

Широкополосная технология обеспечивает одновременную передачу голоса, данных, видео. Здесь никаких особых настроек не требуется, так как после инсталляции система защиты Нортона уже готова к работе с кабельными и DSL-соединениями. Но поскольку в таком режиме активны сразу многие компьютеры, от нашей системы защиты требуется постоянная готовность к отражению атаки. А для этого она должна быть как минимум включена (Enabled).

Для корпоративных сетей

«Огненная стена Нортона» должна располагаться после (позади) корпоративного брандмауэра.

Для домашней сети

Система защиты предохраняет компьютер от риска в Интернете, в то же время не ограничивая наши возможности в работе с локальной сетью. Она предотвращает проникновение в компьютер через Microsoft Networking (сетевой сервис Microsoft).

Для кабельного или DSL-соединения

«Огненная стена Нортона» работает позади кабельного или DSL маршрутизатора и добавляет к нему защиту. В некоторых случаях может понадобиться использование таких программ, как Net Meeting или Microsoft Messanger, а для этого придется уменьшить защиту, обеспечиваемую маршрутизатором. Кроме того, «Огненная стена Нортона» предоставляет некоторые возможности, недоступные маршрутизаторам. Например, засекречивание личной информации.

Для прокси-серверов

«Огненная стена Нортона» прекрасно уживается с основной массой прокси-серверов. Однако для усиления защиты потребуется более тонкая настройка.

Для Web-серверов

Для того чтобы защитить Web-сервер «Огненной стеной Нортона», надо создать правило, по которому приходящие TCP-соединения будут обращаться к порту 80.

Замечу, что правильно сконфигурированная система защиты не должна затруднять работу Web-сервера.

Для FTP-серверов

Для защиты FTP-сервера «Огненной стеной Нортона» надо выполнить следующие правила:

- прибывающие TCP-соединения подключаются к порту 21;

- исходящие TCP-соединения подключаются к порту 22;

- разрешено подключение прибывающих TCP-соединений к портам от 1024 до 5000.

Для того чтобы сконфигурировать «Огненную стену Нортона» с FTP-сервером, надо обратиться к FTP-сайту, набрав FTP://, сопровождая этот текст IP-адресом FTP-сервера в адресной строке браузера. После этого система защиты выведет диалоговое окно с сообщением о доступе в Интернет. В окне требуется щелкнуть на Customize Internet access for this application («Установить доступ в Интернет для этой программы»).

Для DHCP-серверов

Если компьютер получает свой IP-адрес от DHCP-сервера, всякий раз выделяющего разные IP-адреса, требуется осторожность при употреблении в правилах локального адреса.

Поскольку он может измениться в любую минуту, вместо него лучше ввести базовый IP-адрес и некоторую маску (маску подсети). Иными словами, ввести значения, охватывающие определенный диапазон адресов, которые могут быть связаны с компьютером.

Для pcAnywhare

При использовании «Огненной стены» с хостом pcAnyware не возникает никаких проблем. Рекомендую лишь для усиления защиты установить правило, ограничивающее использование хоста только для компьютера, который с ним работает.

Для VPN (Virtual Private Networks — «Служба виртуальных сетей»)

«Огненная стена Нортона» работает с виртуальными службами Nortel, VPNRemove, PGP, SecureRemove.