При приеме на работу нового сотрудника у технических специалистов прибавляется хлопот: нужно создать учетную запись, профиль и сценарий регистрации, выделить на сервере дисковое пространство для хранения данных, обеспечить доступ пользователя к прикладным программам и данным и, возможно, организовать удаленный доступ. А по мере того, как подразделения компании, одно за другим, обзаводятся собственными принтерами, на работников службы поддержки ежедневно обрушивается все больше заявок с просьбами в решении всевозможных проблем, связанных с распечаткой документов.

Когда сети разрастаются, нагрузка на специалистов в области информационных технологий резко увеличивается. Если на предприятии имеется 2000 пользователей, работающих с 500 общедоступными ресурсами, это значит, что число возможных проблем может достигать миллиона. При таком уровне сложности информационных систем своевременное и эффективное обслуживание не в состоянии обеспечить даже большая группа специалистов. Администраторы корпораций остро ощущают необходимость разделения обязанностей по выполнению простых повседневных задач с сотрудниками различных подразделений предприятия. Windows 2000 предоставляет такие возможности. Чтобы в полной мере реализовать функции делегирования полномочий, предусмотренные в службе каталогов Active Directory (AD), первым делом нужно создать организационные единицы (organizational units, OUs) в рамках предприятия, затем указать задачи, права на решение которых будут переданы сотрудникам подразделений, а также имена этих сотрудников. И только завершив подготовительную работу, можно запускать специальную программу - мастер делегирования полномочий AD (Delegation of Control Wizard). Она поможет администратору быстро наделить каждую группу пользователей соответствующими правами.

Формирование организационных единиц

Организационная единица (OU) представляет собой набор объектов AD, таких, как пользователи, группы, компьютеры, принтеры и совместно используемые каталоги, которыми требуется управлять как единым целым. Все объекты организационной единицы должны принадлежать одному домену. OU - это самая мелкая административная единица (более крупными структурами являются сайты и домены), полномочия по управлению и обслуживанию которой могут быть делегированы. В Windows 2000 организационные единицы представляют собой объекты-контейнеры каталога. Утилита Active Directory Users and Computers отображает их в виде папок.

Те, кому приходится заниматься разработкой структуры информационной системы масштаба предприятия на базе Windows 2000, наверняка задумывались о том, какие именно организационные единицы следует создавать в рамках компании. Перед тем как приступить к формированию службы AD, необходимо выделить достаточно времени на формирование структуры OU: чтобы в полной мере реализовать возможности средств делегирования полномочий Windows 2000 и рационально распределить нагрузку по обслуживанию системы, нужно все тщательно продумать. Удачной можно считать такую схему OU, которая способствует оперативному решению задач управления и обслуживания, а также обеспечивает эффективную поддержку пользователей. Если полномочия по административному контролю над всеми организационными единицами предоставлены группам пользователей или отдельным лицам, это означает, что управление работой локальных или удаленных сотрудников компании полностью или частично передано в их собственные руки.

Подробное обсуждение вопросов планирования структуры организационных единиц выходит за рамки данной статьи. Но если говорить коротко, в этом деле следует придерживаться трех основных критериев: географическое размещение подразделений компании, их организационная структура или характер работы и объем полномочий сотрудников (можно, конечно, ориентироваться и на любое сочетание названных факторов; главное, чтобы избранный критерий обеспечивал наилучшие возможности управления сетью). В составе небольшой компании, наверное, будет достаточно выделить одну организационную единицу; в крупной интернациональной корпорации имеет смысл создать организационную единицу для каждого региона или для каждого независимого бизнес-партнера. Организационные единицы формируются с помощью входящей в комплект Administrative Tools утилиты Active Directory Users and Computers или соответствующей оснастки консоли Microsoft Management Console (MMC).

Более подробные сведения о планировании структуры OU содержатся в восьмой главе руководства «Windows 2000 Deployment Planning Guide», которое включено в комплект ресурсов Microsoft Windows 2000 Server Resource Kit (глава называется «Designing the Active Directory Structure»). Кроме того, руководство по развертыванию службы AD можно найти по адресу: http://www.microsoft.com/windows2000/library/ resources/reskit/dpg/default.asp (в электронной версии комплекта ресурсов, которая обновляется быстрее, чем печатная, нужно обратиться к девятой главе «Active Directory Planning Guide»).

Делегирование полномочий и система безопасности объектов AD

В ОС Windows 2000 реализован избирательный подход к управлению объектами. Процесс делегирования полномочий по управлению объектом отдельному сотруднику или группе состоит из двух этапов. Во-первых, администратор может предоставить (enable) или отозвать (disable) право создавать или удалять конкретный объект AD. Во-вторых, пользователям может быть предоставлено право модифицировать любой атрибут объекта или все его атрибуты (соответственно, пользователи могут быть такого права лишены). В системе Windows 2000 полномочия пользователей по созданию и удалению объектов не связаны с правами на модификацию атрибутов объектов, поэтому отдельному лицу или группе сотрудников можно предоставлять полномочия по видоизменению объекта, не давая ему или им права на создание объекта либо его удаление. При предоставлении или отзыве прав на управление объектом все подчиненные объекты по умолчанию наследуют эти разрешения.

Теперь я расскажу о некоторых вариантах делегирования полномочий по управлению объектом «учетная запись пользователя». Администратор имеет возможность делегировать полномочия по созданию и удалению объектов «пользователь» (иначе говоря, пользовательских учетных записей). В результате сотрудники удаленного офиса получают право автономно создавать и удалять учетные записи в рамках своей организационной единицы. Так, можно делегировать полномочия по созданию и удалению объектов «пользователь» отделам кадров организационных единиц, представляющих удаленные офисы компании. Или разрешить кадровикам видоизменять атрибуты учетных записей (или только один атрибут, скажем пароль пользователя или его почтовый код). Возможен и еще более сложный вариант делегирования (практично ли это - вопрос особый): одному сотруднику (или группе) предоставляется право изменять пароль пользователя, а другому сотруднику (или группе) - право изменять только контактные телефоны пользователя. Приведенная схема обеспечения безопасности в равной степени применима ко всем объектам службы AD, будь то компьютеры, разделяемые каталоги, принтеры, организационные единицы, сайты или домены.

Задачи, выполнение которых разрешается или запрещается сотрудникам или группам, хранятся системой Windows 2000 в списке управления доступом к объекту в виде элементов управления доступом (access control entries, ACE). Чтобы читатели могли получить некоторое представление о том, на сколько детально проработана система управления в Windows 2000, остановлюсь вкратце на разрешениях, предоставляемых объектам «пользователь» и «группа». С объектом «пользователь» связаны четыре уникальных типа разрешений: Change Password (изменить пароль), Receive As (получить как), Reset Password (сбросить прежнее значение пароля) и Send As (направить как). Объект «группа» может получать лишь одно уникальное для своей категории разрешение: Send To (переслать). В то же время как объект «пользователь», так и объект «группа» могут получать следующие общие для них разрешения: Full Control (полный контроль), List Contents (содержание списков), Read All Properties (чтение всех свойств), Write All Properties (запись всех свойств), Delete (удаление), Delete Subtree (удаление поддерева), Read Permissions (чтение разрешений), Modify Permissions (изменение разрешений), Modify Owner (смена владельца), All Validated Rights (все подтвержденные права), All Extended Rights (все расширенные права), Create All Child Objects (создание любых объектов-потомков), Delete All Child Objects (удаление любых объектов-потомков), а также Add/Remove Self As Member (добавление/удаление себя в качестве члена группы).

В системе Windows 2000 такие разрешения реализованы автономно, поэтому существует возможность предоставлять другим лицам только одно или несколько разрешений (в различных сочетаниях) на проведение манипуляций с объектом. Такая избирательность позволяет администратору безо всякого риска обеспечить сотрудникам права на выполнение только тех административных задач, которые им необходимы. При этом уже не требуется передавать друг другу пароль администратора, так что общее управление работой сети будет оставаться в руках небольшого количества ответственных за данный участок сотрудников.

Какие полномочия делегируются?

При определении структуры организационных единиц компании следует выяснить, выполнение каких задач нужно поручить другим сотрудникам. Тогда в процессе реализации службы AD станет известно, сколько организационных единиц нужно создать, сколько задач (и каких именно) требуется делегировать каждой организационной единице, а также сколько административных групп потребуется, чтобы обслуживать сеть с помощью созданной распределенной модели управления.

Если служба AD компании будет включать организационные единицы, функционирующие автономно (без тесной связи с центральным офисом), имеет смысл передать местным администраторам полномочия по управлению всеми аспектами функционирования соответствующих сетей. Им можно, в частности, предоставить право создавать и удалять новые объекты «пользователь» и «группа», передать полный контроль над группами, включая изменение их состава, а также право управлять групповыми политиками и связью групповых политик (group policy link). А если в организации имеется подразделение поддержки (Help desk), возможно, понадобится предоставить одной группе сотрудников этого подразделения право «сбрасывать» (восстанавливать) пароли для доступа к учетным записям пользователей и компьютеров. Другой же группе делегировать такие же полномочия плюс право добавлять и удалять членов групп, а также создавать разделяемые каталоги, выделяемые под профили пользователей и их домашние каталоги, и управлять ими.

Эксперименты в компании Wildwood

Делегировать права на управление, создавая и модифицируя список управления доступом к какому-либо объекту вручную, весьма непросто. Тот, кто не имеет четкого представления о модели безопасности Windows 2000, легко может допустить ошибку. Ведь здесь нужно понимать значение каждого разрешения, касающегося какого-либо объекта. А это трудная задача, поскольку при делегировании полномочий вручную приходится иметь дело с большим количеством как объектов, так и атрибутов. Применение мастера Delegation of Control Wizard значительно упрощает дело.

Попробуем использовать мастер для распределения задач управления в некой компании Wildwood, занятой производством бумаги. Представим, что всего в этой фирме 500 сотрудников, работающих в штаб-квартире в Денвере и в двух филиалах. В этих филиалах, которые расположены в Бостоне и Чикаго, имеются технические специалисты, ответственные за управление пользователями и сетью. Задача состоит в том, чтобы делегировать местным специалистам все полномочия по управлению учетными записями групп и формированию групповых правил, сохраняя за центральным офисом возможность управления сетями филиалов в то время, когда местные менеджеры находятся вне рабочих мест. При этом чикагское подразделение приобретает дочерние фирмы, поэтому техническим специалистам в Чикаго нужно предоставить право создавать новые организационные единицы. И в то же время необходимо сделать так, чтобы сетевые администраторы филиалов не имели административных полномочий в том, что касается управления сетью штаб-квартиры компании.

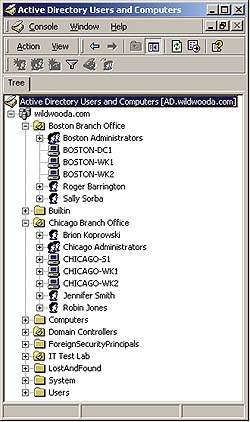

|

| Рисунок 1. Организационные единицы AD. |

Итак, в фирме Wildwood занято всего 500 сотрудников, поэтому для управления организацией можно обойтись одним доменом; назовем его WildwoodA. Чтобы делегировать полномочия филиалам, потребуется создать по одной организационной единице для каждого офиса; пусть это будут бостонский филиал (Boston Branch Office) и чикагский филиал (Chicago Branch Office). Кроме того, в каждой OU нужно создать локальные учетные записи пользователей и компьютеров, учетные записи серверов и административную группу, в состав которой войдут местные технические специалисты. И только после этого все права управления каждой организационной единицей можно передать административной группе данной OU. На Рисунке 1 показано окно утилиты Active Directory Users and Computers, в котором отображены обе организационные единицы, а также входящие в их состав пользователи, компьютеры и члены групп.

Чтобы делегировать все полномочия по управлению бостонской OU группе Boston Administrators (которая состоит из двух членов - Роджера Бэррингтона и Салли Сорбэ), нужно запустить мастер Delegation of Control. Для этого в окне оснастки Active Directory Users and Computers следует щелкнуть правой кнопкой мыши на значке Boston Branch Office, после чего на строке Delegate Control (делегировать управление) - это первый пункт контекстно-зависимого меню. Теперь можно начинать процедуру делегирования полномочий, для чего необходимо щелкнуть на кнопке Next (далее) начального экрана Delegation of Control Wizard. В результате откроется окно Users or Groups. Кстати, раздел Selected users and groups данного окна всегда бывает пустым - даже в тех случаях, когда управление данной организационной единицей уже было делегировано ранее. При первых экспериментах с функцией делегирования этот незаполненный участок экрана всегда приводит пользователей в некоторое замешательство.

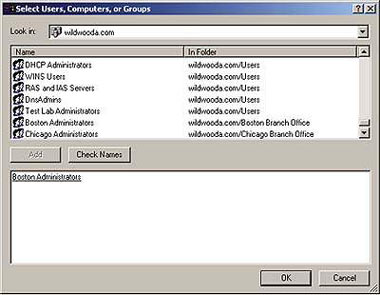

|

| Рисунок 2. Делегирование управления OU группе. |

Далее нужно щелкнуть на кнопке Add (добавить), и на экране появится окно Select Users, Computers, or Groups (см. Рисунок 2). В этом окне можно выделять как пользователей, так и группы из всей базы AD, а также из активного домена и из других доменов (в том числе из доменов Windows NT 4.0). Выбор осуществляется в ниспадающем меню Look in. В нашем случае имеется только один домен, так что содержимое всего каталога соответствует содержимому домена. Теперь следует дважды щелкнуть на значке Boston Administrators. Если требуется делегировать контроль над OU нескольким группам пользователей или группам и отдельным сотрудникам, можно выделить несколько пунктов всего каталога или домена; для этого нужно дважды щелкнуть на каждом выделяемом элементе. Мастер отобразит все выбранные элементы в нижней части экрана. После этого щелкнем на кнопке OK, и в той части окна Users or Groups, которая ранее оставалась незаполненной, появятся выбранные элементы. Можно проверить, не была ли допущена ошибка.

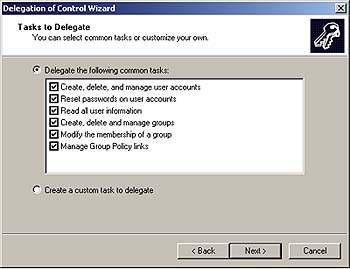

|

| Рисунок 3. Типичные задачи для делегирования. |

Если теперь щелкнуть на кнопке Next, на экране появится окно Tasks to Delegate (делегируемые задачи), показанное на Рисунке 3. По умолчанию активной является кнопка Delegate the following common tasks (делегировать следующие типичные задачи). Если необходимо делегировать управление учетными записями группе Boston Administrators, следует выбрать все шесть пунктов списка типичных задач: Create, delete and manage user accounts (создание, удаление пользовательских учетных записей и управление ими), Reset passwords on user accounts (сбрасывание паролей для доступа к учетным записям пользователей), Read all user information (чтение всех данных о пользователях), Create, delete, and manage groups (создание, удаление и управление группами), Modify the membership of a group (изменение членства в группе) и Manage Group Policy links (управление связями групповых политик). Если же техническим специалистам из Бостона нужно делегировать ограниченные полномочия, можно выставить только два флажка: Reset passwords on user accounts и Read all user information.

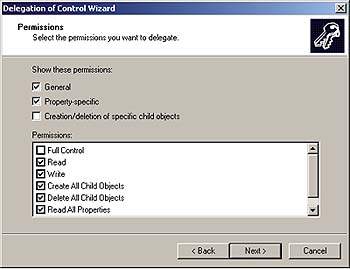

Может оказаться, что в списке типичных задач не представлены задания, выполнение которых планируется поручить другим сотрудникам. В этом случае следует активизировать кнопку Create a custom task to delegate, и тогда система предложит один из двух вариантов. Первый вариант: This folder, existing objects in this folder, and creation of new objects in this folder (данная папка, существующие в ней объекты и создание новых объектов в данной папке) - другому лицу передаются все полномочия по управлению содержимым папки, а также право создавать в ней любые новые объекты. Если же нужно делегировать лишь часть описанных выше полномочий, следует щелкнуть на строке Only the following objects in the folder (только следующие объекты в данной папке) и выбрать из списка объекты, контроль над которыми надо делегировать. Например, для того, чтобы делегировать полномочия по управлению принтерами и разделяемыми каталогами внутри OU, нужно выбрать эти объекты и щелкнуть на кнопке Next. На экране появится окно Permissions, представленное на Рисунке 4. Чтобы делегировать полномочия по управлению, не предоставляя при этом администратору право создавать подкаталоги, выставьте флажки Read, Write, Read All Properties (чтение, запись, чтение всех свойств) и Write All Properties (запись всех свойств).

|

| Рисунок 4. Разрешения для специальной задачи. |

Щелкнем на кнопке Next. На экране появляется завершающее окно мастера, содержащее выбранные элементы. Если все сделано правильно, остается нажать кнопку Finish. Если же указана не та группа или не делегировано необходимое типичное задание, нужно щелкнуть на кнопке Back и исправить ошибку.

Проверка работы мастера

|

| Рисунок 5. Проверка списков ACL для OU. |

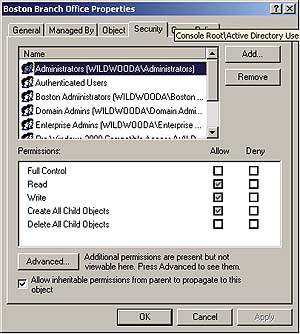

По завершении работы с программой Delegation of Control Wizard на экране автоматически появляется окно Active Directory Users and Computers. Чтобы проверить элементы списка управления доступом для организационной единицы Boston OU, нужно прежде всего активизировать функцию Advanced Features (дополнительные возможности) меню View, иначе система просто не будет отображать элементы управления безопасностью объекта. Щелкнув правой клавишей мыши на пункте Boston Branch Office, следует в появившемся контекстном меню выбрать пункт Properties и щелкнуть на закладке Security. На экране появится окно свойств OU (см. Рисунок 5). В списке Name группа администраторов Boston Administrators будет занимать третью позицию. При выделении какого-либо элемента этого списка в разделе Permissions будут отображены все предоставленные данной группе разрешения по управлению организационной единицей Boston OU. Кстати, отмечу, что при выделении группы администраторов Boston Administrators в списке разрешений не будет выставлено ни одного флажка. Чтобы увидеть элементы управления доступом, внесенные мастером в список, нужно щелкнуть на кнопке Advanced. Закладка Permissions окна Access Control Settings for the Boston Branch Office (параметры управления доступом для офиса бостонского филиала) представлена на Рисунке 6.

|

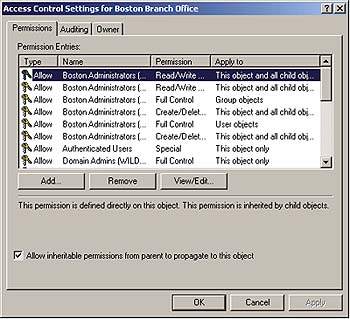

| Рисунок 6. Просмотр расширенных разрешений для OU. |

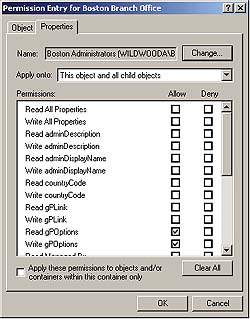

Более подробную информацию об этих параметрах можно получить, выполнив двойной щелчок на соответствующем элементе списка. Можно также выбрать пункт ACE (элемент управления доступом) и щелкнуть на строке View/Edit. Если дважды щелкнуть на первом элементе списка, то увидим, что группа Boston Administrators имеет разрешение на чтение вариантов параметров групповой политики - Read gPOptions (Group Policy options) и на запись групповых правил - Write gPOptions (см. Рисунок 7). После двойного щелчка на втором элементе списка увидим, что эта группа администраторов имеет право читать связи групповых политик - Read gPLink (Group Policy link), и устанавливать такие связи - Write gPLink.

|

| Рисунок 7. Установка записей ACE OU для объектов политик Group Policy. |

Все четыре разрешения (читать и записывать варианты групповых политик, а также связи групповых политик) относятся к одному и тому же объекту OU, поэтому мастер делегирования полномочий мог бы вписать их в один элемент управления доступом вместо того, чтобы создавать два элемента с двумя разрешениями каждый. Освоившись с системой безопасности объектов, можно будет модифицировать параметры разрешений уже без помощи мастера - выставляя флажки Allow или Deny. Таким образом, можно объединить два упомянутых элемента управления доступом к групповым правилам в один, если планируется всегда делегировать обе задачи одновременно.

|

| Рисунок 8. Проверка разрешений группы администраторов. |

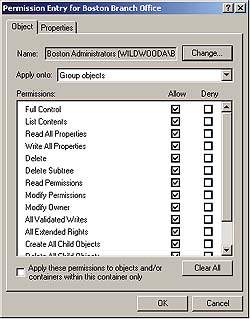

Выполнив двойной щелчок на третьем элементе списка в окне Access Control Settings for Boston Branch Office, перейдем к закладке Object окна Permission Entry for Boston Branch Office, которое изображено на Рисунке 8. Эта закладка свидетельствует о том, что администраторам в Бостоне предоставлено право Full Control над всеми объектами «группа», включая право создания подгрупп. Флажок, установленный напротив четвертого пункта списка, означает, что группа Boston Administrators имеет право создавать и удалять новые объекты «группа» внутри организационной единицы. Пятый элемент управления доступом предоставляет право Full Control в отношении существующих объектов «пользователь», а наличие флажка напротив шестого элемента свидетельствует о том, что группе Boston Administrators представлены права на создание и удаление объектов «пользователь».

Тестирование и видоизменение делегированных полномочий

Чтобы проверить предоставленные группе Boston Administrators полномочия, необходимо зарегистрироваться в системе в качестве одного из членов этой группы. Запустив утилиту Active Directory Users and Computers, следует щелкнуть правой кнопкой мыши на организационной единице Boston Branch Office, далее на кнопке New и затем на элементе User. Если на экране появится диалоговое окно New Object-User, это будет означать, что группа сможет успешно создавать новые учетные записи пользователей. Теперь нужно выполнить аналогичную процедуру в окне New Object-Groups и убедиться, что члены группы могут выполнять все задачи, делегированные с помощью Delegation of Control Wizard в качестве типичных задач.

Мастер делегирования полномочий позволяет предоставлять пользователям и группам административные привилегии по управлению контейнерами и содержащимися в них объектами, но возможность отмены делегированных полномочий в нем не предусмотрена. Удалять и видоизменять права, предоставленные с помощью мастера, можно только одним способом: вручную редактируя соответствующие элементы управления доступом. Попытка вновь запустить программу-мастер и изменить группы или ранее делегированные задачи (не изменив предварительно соответствующие элементы управления доступом) приведет к тому, что мастер отобразит как элементы, сформированные в ходе предыдущей сессии работы с этой программой, так и только что созданные элементы. Поэтому если потребуется изменить статус делегирования по нескольким задачам внутри одной OU, лучше всего, пожалуй, вручную видоизменить существующие элементы управления доступом. Это проще, чем удалять старые элементы и добавлять новые с помощью мастера.

При просмотре элементов управления доступом для той или иной организационной единицы, может показаться, что некоторые из них дублируются. Однако не следует сразу удалять такие элементы; сначала нужно просмотреть их в режиме Advanced. Не исключено, что идентично сформулированные разрешения на деле относятся к различным объектам. И кстати, после ручной модификации элементов управления доступом к какой-либо организационной единице необходимо проверить, смогут ли члены группы администраторов успешно выполнять порученные им задания.

Недостатки мастера

Программа Delegation of Control Wizard - высокопроизводительный и эффективный инструмент делегирования прав на выполнение рутинных задач, не требующий от администратора тщательного изучения реализованной в службе каталогов AD системы разрешений на манипулирование объектами. Однако, чтобы стать подлинно полнофункциональной утилитой, мастер должен обеспечивать и «отзыв» делегированных полномочий. Если разработчики Microsoft не собираются наделять его этой функцией, они должны по крайней мере расширить закладку Security диалогового окна OU Properties так, чтобы для просмотра всех элементов управления доступом не приходилось ни «прокручивать» содержимое экрана вправо и влево, ни изменять параметры колонок. К тому же, я полагаю, пользователям очень пригодился бы документ, в котором разъясняются все разрешения на выполнение задач, которые не относятся к категории типичных. Ведь без четкого понимания смысла всех разрешений сформулировать нестандартную задачу очень трудно.

ОБ АВТОРЕ

Паула Шерик - редактор Windows 2000 Magazine и консультант по вопросам планирования, реализации и взаимодействия сетей. Ее адрес: paula@win2000mag.com.