Опросы показывают, что 75% респондентов, работающих в среде Windows NT, выбрали ту версию операционной системы, которая оснащена средствами усиленного шифрования (со 128-разрядным ключом). Но нередко пользователи делают выбор, принимая эту повышенную надежность, что называется, на веру и не имея представления о том, какой уровень защиты реально обеспечивают 128-разрядные алгоритмы. Я попыталась понять, в чем же, собственно, состоит дополнительная надежность средств шифрования системы NT 4.0. Для этого я посвятила много часов чтению документов, изучала стандарты безопасности, беседовала с коллегами. Теперь предлагаю читателям ознакомиться с результатами моего исследования, которые представлены в виде ответов на 10 вопросов о шифровании в системе NT 4.0.

1. Что такое шифрование?

Чтобы понять, какие средства шифрования реализованы в системе NT и как эти средства защищают систему, следует начать со знакомства с несколькими базовыми криптографическими концепциями. Шифрование есть процесс преобразования оригинального сообщения (часто именуемого открытым текстом) в шифрованный текст - строку, которая представляется случайным набором символов. Прочитать зашифрованное сообщение может только тот, кто знает, как привести шифрованный текст в исходное состояние (т. е. расшифровать его). Специалисты лаборатории RSA Laboratories определяют криптографию как «искусство и науку применения математики для защиты информации». Математика - ключевое звено любой хорошей криптографической системы. Математические алгоритмы, в соответствии с которыми выполняется шифрование, именуются шифрами.

В криптографии используются математические функции двух типов: алгоритмы хеширования и функции, предназначенные для преобразования данных с помощью ключа. Когда для преобразования данных используется алгоритм хеширования, выполнить этот алгоритм в обратном порядке и таким образом получить из хешированного значения исходное сообщение невозможно; это тот случай, когда математические методы бессильны. Немаловажно, что алгоритмы хеширования позволяют маскировать даже объем оригинального сообщения. Если же мы говорим о шифровании данных с помощью функции, в которой применяется ключ, расшифровать сообщение можно лишь в том случае, когда имеется ключ или ключи, использованные данной функцией.

2. Для чего применяются алгоритмы хеширования?

Алгоритмы хеширования выполняют необратимое преобразование данных. Это значит, что хорошо составленную функцию хеширования нельзя инвертировать, т. е. выполнить в обратном порядке, с тем, чтобы получить исходные данные - скажем, так, как это делается при использовании шифров на базе ключей. Как правило, в криптографических системах применяются функции хеширования, генерирующие на выходе данные фиксированной длины - независимо от размера входных данных. Следовательно, хешированное значение может представлять любой фрагмент данных - от обычного пароля до 1000-страничного документа - всего лишь в 16 байт. Когда операционная система применяет хешированное значение подобным образом, такое значение именуется «дайджест сообщения» (Message Digest, или MD).

В случае применения к документу функции хеширования выходные данные фиксированной длины представляют собой уникальный идентификатор оригинального документа. Когда хешированное значение полученного по каналам связи документа идентично соответствующему значению отправленного документа, получатель может быть уверен, что никто не вносил изменений в документ «по пути следования». Если же значения функций хеширования разнятся, документ попадает под подозрение.

Кроме того, функции хеширования обеспечивают безопасность хранения паролей. Дело в том, что операционные системы, как правило, сохраняют не сами пароли в виде открытого текста, а значение функции хеширования пароля, которое именуют также производной пароля (password derivative). Когда пользователь пытается получить доступ, операционная система сопоставляет хранимую производную пароля с подобным же образом преобразованными данными клиента. При совпадении производных доступ предоставляется.

3. В чем различие между шифрованием с помощью закрытых и открытых ключей?

Шифры на основе ключей разделяются на две категории: с использованием закрытых и открытых ключей. Если не вдаваться в детали, можно сказать, что шифры на базе закрытых ключей быстро рассчитываются, но труднее реализуются, а шифры на базе открытых ключей рассчитываются медленнее, зато гораздо более надежны.

Шифры на основе закрытых ключей. В этих шифрах как для шифрования, так и для расшифровки данных применяется один и тот же ключ. Самый старый и наиболее распространенный алгоритм с использованием закрытых ключей - это Data Encryption Standard (DES). В нем применяется 56-разрядный ключ. После того как специалисты нескольких компаний наглядно продемонстрировали, что 56-разрядному стандарту DES присущи недостатки, которые невозможно устранить, по поручению правительства США была разработана усовершенствованная версия алгоритма, получившая название Triple DES (3DES). Это расширенная версия алгоритма, и в ней используются один, два или даже три ключа, а вычисления разделяются на три этапа. Разработанные в лабораториях RSA Laboratories шифры на базе закрытых ключей RC2 и RC4 предусматривают использование алгоритмов, взломать которые труднее, чем шифр DES с 56-разрядным ключом.

Недостаток шифрования с помощью закрытых ключей состоит в том, что отправитель и получатель сообщения должны, во-первых, договориться, о переходе к использованию секретного ключа, а во-вторых - обменяться закрытым ключом, чтобы в дальнейшем с его помощью передавать друг другу сообщения и защищать их тем самым от посторонних глаз. Найти надежный способ, позволяющий передавать партнеру закрытый ключ, совсем непросто. Поэтому в незащищенных сетях, объединяющих две системы, между которыми нужно, соблюдая правила безопасности, провести обмен ключами, используются специальные протоколы управления ключами.

Шифры на основе открытых ключей. Использование таких шифров подразумевает существование двух ключей. Принцип действия большинства систем на базе открытых ключей таков: для шифрования данных используется открытый ключ, а для расшифровки - закрытый, построенный в соответствии с той же математической моделью, что и первый. Суть в том, что закрытый ключ представляет собой уникальный набор цифр, с помощью которого данный алгоритм может расшифровать сообщение. При этом - если, конечно, все правила безопасности были соблюдены - закрытый ключ известен только адресату переданного сообщения. Главный недостаток шифрования с открытым ключом состоит в том, что оно требует интенсивной вычислительной обработки. Алгоритм RSA - самый распространенный алгоритм шифрования с открытым ключом - реализован в двух версиях: RSA Key Exchange и RSA Signature.

В самых высокопроизводительных и надежных криптографических системах применяются алгоритмы шифрования и с открытым, и закрытым ключом. Такое сочетание позволяет воспользоваться преимуществами обеих технологий. Требовательные к вычислительным ресурсам криптосистемы с открытым ключом применяются для организации безопасного обмена ключами и проверки идентичности отправителя, тогда как гораздо более «скоростные» алгоритмы на основе закрытого ключа используются для шифрования данных и проверки полномочий как отправителя, так и получателя (ведь оба они принимают участие в передаче и использовании одного и того же закрытого ключа). По данным, приведенным в ответах на вопросы посетителей сайта RSA Laboratories, программные средства позволяют выполнять алгоритм DES примерно в 100 раз быстрее, а аппаратные - в 1000 и даже в 10 000 раз быстрее, нежели разработанный RSA алгоритм шифрования с открытым ключом.

4. Почему так важна длина ключа?

Пользователи, которым приходится прибегать к шифрованию данных, должны быть уверены, что никто не сможет прочитать сообщения, перехватив их в пути следования. Однако хакеры, которые занимаются перехватом и декодированием данных, наверняка хорошо знакомы с криптоанализом, определяемым специалистами из RSA Laboratories как «искусство и наука взлома шифров или любой другой формы криптографии». Возможность расшифровать перехваченное сообщение зависит от длины ключа шифрования.

Чем больше эта длина (выражаемая в битах, или разрядах), тем больше времени потребуется для того, чтобы с помощью простого подбора вариантов получить ключ, дешифрующий сообщение. 56-разрядный ключ требует перебора большого, но отнюдь не «запредельного» количества комбинаций, так что злоумышленник, имеющий доступ к солидному парку параллельно работающих компьютеров, сможет декодировать зашифрованное с помощью этого ключа сообщение всего лишь за несколько минут. Если же длина ключа составляет 128 бит, это время увеличивается в 4,7 секстиллиона (4,7*1021) раз.

Но если даже кому-то удастся взломать ключ, прочесть можно будет только те сообщения, для шифрования которых использовался именно этот ключ. Чтобы в случае кражи или взлома ключа в чужие руки попадало как можно меньше данных, почти все криптографические системы оснащаются настраиваемой функцией ограничения срока использования ключа. Так, если защите данных придается исключительное значение, ключ может использоваться только для одного сеанса передачи данных. В обычных условиях срок использования того или иного ключа может истекать, скажем, через час после последнего обмена сообщениями.

5. Какими средствами шифрования оснащена система NT 4.0?

Операционная система Windows NT поставляется со средствами шифрования двух уровней надежности: стандартным (standard) и высоким (high). Уровень надежности зависит прежде всего от разрядности ключей, применяемых в среде NT для шифрования с закрытым ключом в соответствии с алгоритмами RC2 и RC4. Корпорация Microsoft выпустила эту операционную систему со стандартным уровнем надежности в 40 бит, однако в пакете исправлений Service Pack 6a (SP6a) «планка» стандарта была поднята до 56 бит. При установке стандартной версии NT система устанавливает базовые средства Crytpographic Service Provider (CSP), предназначенные для использования 40-разрядных или 56-разрядных ключей в зависимости от версии пакета исправлений.

После выхода в свет пакета SP3 появилась возможность отдельно загружать из Internet версии с высоким (128-разрядным) уровнем надежности средств шифрования. Такая версия позволяет увеличить разрядность закрытых ключей RC2 и RC4 до 128 бит, удвоить длину ключей при шифровании с открытым ключом по стандарту RSA и обеспечить возможность использования алгоритмов DES и 3DES. Длина ключа - самый важный фактор, определяющий, насколько устойчивым окажется перехваченное сообщение к попыткам взлома. Это позволяет с полным основанием утверждать, что версия NT с усиленными средствами шифрования обеспечивает гораздо более надежную защиту данных.

6. Какую роль играет CryptoAPI?

Использование CryptoAPI открывает перед операционной системой - и перед разработчиками, создающими защищенные приложения, - доступ к широкому набору криптографических функций, который обычно и называют CSP. Набор содержит служебные функции, функции генерации ключей, функции кодирования и декодирования сертификатов, хранения сертификатов; службы шифрования и дешифрования сообщений; включает поддержку подписей к сообщениям и средства для выполнения низкоуровневых расчетов. Чтобы не было искажения сообщений, CryptoAPI не позволяет программам непосредственно взаимодействовать с функциями CSP, ответственными за шифрование, дешифрование и хеширование.

Microsoft выпускает две версии модуля CryptoAPI: базовую (base provider) - rsabase.dll, и усовершенствованную (enhanced provider) - rsaenh.dll. При инсталляции стандартной версии NT в системе устанавливается файл rsa-base.dll; версия с усиленной защитой устанавливает файл rsaenh.dll. В Таблице 1 показаны различия в разрядности ключей динамически подключаемых библиотек базовой и усовершенствованной версий. Библиотека усовершенствованной версии обеспечивает удвоение разрядности ключей для алгоритмов шифрования с открытым и закрытым ключом, а также подключает средства шифрования по стандартам DES и 3DES. Длина ключей базовой библиотеки для стандартов RC2 и RC4 составляет 56 бит при использовании пакетов исправлений SP6a и более поздних версий, и 40 бит - для более ранних версий.

Оба набора CSP поставляются с соответствующими файлами подписи. Файл подписи базовой версии rsabase.dll называется rsasig.dll, а усовершенствованная версия rsaenh.dll укомплектована файлом подписи enhsig.dll. Модуль CryptoAPI периодически проверяет подпись на сопровождающем файле, чтобы исключить возможность модификации программных компонентов.

7. Какие средства обеспечения безопасности предоставляет операционная система с возможностью усиленного шифрования?

Важно иметь в виду, что в оснащенной усиленными средствами шифрования версии NT применяются те же алгоритмы хеширования, что и в стандартной версии. Таким образом, переход на систему с усовершенствованными средствами шифрования не обеспечивает большей безопасности данных, которые защищены операционной системой с помощью функций хеширования. Но усовершенствованная версия заметно расширяет возможности защиты со стороны всех функций операционной системы, которые обеспечивают безопасность данных с помощью шифрования. 128-разрядная версия включает в себя усовершенствованные средства CSP, предусматривающие использование 1024-разрядных ключей для алгоритмов RSA, 128-разрядных ключей для алгоритмов RC2 и RC4 с закрытыми ключами, а также применение алгоритмов DES и 3DES. По Таблице 1 можно сравнить длину ключей в двух версиях средств шифрования и убедиться, что версия с более высоким уровнем надежности предусматривает использование ключей, разрядность которых по меньшей мере вдвое выше, чем у ключей стандартной версии. Взломать длинный ключ труднее, а значит, версия с усиленным шифрованием значительно повышает уровень безопасности сети.

Усиленные средства шифрования обеспечивают надежную защиту каналов связи между контроллерами доменов (DC), серверами и рабочими станциями, а также между модулем Microsoft Outlook и Microsoft Exchange Server. Наконец, версия операционной системы с усиленным шифрованием лучше всего защищает информацию удаленных пользователей, которые применяют средства шифрования для доступа к локальной сети через коммутируемые линии или соединения VPN.

Защищенные каналы регистрации Netlogon (Secure Netlogon channels). Версия операционной системы с усиленным шифрованием обеспечивает дополнительный уровень безопасности при выполнении ряда операций: например, при обмене данными особой важности между контроллерами доменов, серверами и рабочими станциями. При этом все данные, передаваемые по защищенным каналам Netlogon, шифруются с использованием не 40- и не 56-разрядных, а 128-разрядных ключей. Защищенные каналы связи Netlogon используются контроллерами доменов для установления доверительных отношений, чтобы можно было свободно тиражировать содержимое баз данных SAM и LSA, а также координировать изменения, вносимые в пароли доступа к учетным записям. Кроме того, контроллеры доменов используют защищенные каналы Netlogon для установления междоменных доверительных отношений и выполнения сквозной аутентификации. Рабочие станции и серверы NT создают защищенные каналы Netlogon для связи с контроллером домена для того, чтобы выполнять аутентификацию учетных записей и синхронизировать пароли. Для того чтобы расшифровать любое из этих сообщений, проникшему в сеть злоумышленнику придется взламывать 128-разрядный ключ.

Соединения RAS и RRAS. Администратор может настроить сервер RAS или RRAS, а также клиентов RAS таким образом, чтобы обмен данными между ними осуществлялся только с использованием средств шифрования. Если при настройке удаленного соединения выставить флажок Require encryption, то и сервер, и клиентская машина отвергают соединение в том случае, если передаваемые по нему данные не шифруются. Когда же сервер и клиент все же устанавливают соединение, будь то коммутируемое соединение по протоколу Point-to-Point Protocol (PPP) или VNP-соединение по протоколу PPTP, в обеих конечных точках передаваемые данные шифруются с помощью 128-разрядного ключа. Кроме того, в случае соединений PPTP зашифрованные данные инкапсулируются во второй сетевой пакет, что обеспечивает дополнительную защиту.

Соединения RPC и SSL. В версии операционной системы с усиленным шифрованием для обеспечения безопасности соединений по протоколам RPC и SSL с шифрованием данных используются ключи с увеличенным числом разрядов. Все приложения, которым требуется защищенный канал связи для вызова удаленных процедур (remote procedure call, RPC), автоматически применяют шифрование со 128-разрядным закрытым ключом. Примером защищенного RPC-соединения может служить соединение, устанавливаемое Outlook с системой Exchange Server. Подобным же образом всякое приложение, которому требуется защищенное гнездо (secure socket), может послать запрос на установление SSL-соединения с шифрованием данных. Чаще всего пользователи имеют дело с SSL-соединениями в тех случаях, когда компьютер подключается к защищенному Web-сайту (т. е. в адресной строке браузера появляются символы https://).

8. Как модернизировать версию NT до уровня, обеспечивающего повышенную надежность средств шифрования данных?

Первые версии Windows NT разработчики Microsoft оснащали средствами шифрования стандартного уровня надежности (с 40-разрядными ключами). В пакете исправлений SP3 была впервые реализована усовершенствованная функция 128-разрядного шифрования, а в пакете SP6a длина ключа шифрования стандартного уровня была доведена до 56 бит. Итак, имеет смысл установить на контроллерах доменов, серверах и рабочих станциях версию операционной системы со средствами шифрования высокого уровня надежности в тех случаях, когда требуется обеспечить:

- максимально защищенные каналы связи между контроллерами доменов, серверами и рабочими станциями;

- надежное шифрование данных для удаленных пользователей, которые обращаются к ЛВС через коммутируемые или VPN-соединения;

- максимально защищенные каналы связи между Outlook и сервером Exchange Server;

- обмен надежно зашифрованными данными с защищенным узлом Web.

Чтобы модернизировать систему до 128-разрядного уровня шифрования, достаточно установить на компьютере текущую версию пакета исправлений с усиленными средствами шифрования. Такие средства для пакетов NT SP6a, SP5 и SP4 можно найти по адресу: http://www.microsoft.com/technet/ ecurity/crypload.asp. Как показано на Экране 1, на упомянутой странице имеются также ссылки на оснащенные функциями усиленного шифрования средства модернизации для систем Windows 2000, Microsoft Internet Explorer (IE), Outlook 2000, Windows 2000 Terminal Services Advanced Client (TSAC) и ориентированные на пакеты исправлений различных версий средства модернизации для операционных систем NT Server 4.0, а также для Terminal Server Edition (WTS).

|

| Экран 1. Узел Microsoft для загрузки средств усиленного шифрования. |

9. Как модернизировать Internet Explorer (IE) до уровня, обеспечивающего повышенную надежность средств шифрования данных?

При модернизации операционной системы стоит позаботиться и об установке более современной версии браузера IE с усовершенствованными средствами шифрования данных. IE 5.5 (новейшая версия браузера на момент подготовки данной статьи) оснащена собственными средствами 128-разрядного шифрования, чего не скажешь о более ранних версиях изделия. Кстати, в связи с изменениями в регулирующем экспортную деятельность законодательстве США, корпорация Microsoft более не распространяет IE с усовершенствованными средствами шифрования на компакт-дисках.

Средства модернизации более ранних версий браузера, обеспечивающие повышенную надежность средств шифрования данных, можно загрузить с Web-сайта Microsoft по адресу: http://www.microsoft.com/windows/ie/download/ 128bit/intro.htm. На узле выполняется проверка, откуда поступил запрос на загрузку ПО: из США или с другой территории. Доступ к файлам предоставляется лишь после того, как пользователь заполнит в оперативном режиме электронную форму с уведомлением об ограничениях на экспорт изделия.

Средства модернизации для браузеров IE 5.1, IE 5.0 и IE 4.x выбираются в соответствии с версией установленного в системе пакета исправлений NT, поэтому необходимо проследить за тем, чтобы загружался файл, предназначенный именно для данного пакета исправлений. Один файл загружается для пакетов SP5 или SP4, а другой - для пакетов SP6a или SP6. Надо сказать, что обе версии содержат одни и те же семь файлов, но некоторые из динамически подключаемых библиотек в разных версиях имеют разные размеры; по-видимому, это сделано для того, чтобы учесть различия в реализации тех или иных пакетов.

Средства модернизации браузеров IE, обеспечивающие повышенную надежность средств шифрования данных, включают в себя файлы rsaenh.dll, sch128c.dll, enhsig.dll, ie5dom.inf, advpack.dll, w95inf32.dll и w95inf16.dll. Если же нужно выполнить модернизацию до уровня, обеспечивающего повышенную надежность средств шифрования данных, одной из моделей браузера - IE 5.01 или IE 5.0 - понадобится загрузить лишь один файл для всех версий операционной системы NT 4.0 и Windows 9x.

10. Как определить уровень надежности установленных в системе средств шифрования данных?

Начиная работу на новом узле, где к защите данных предъявляются повышенные требования, необходимо определить уровень надежности установленных в системе средств шифрования данных. Но оказывается, что отыскать документацию с описанием устанавливаемых или модифицируемых 128-разрядной версией файлов не так просто. Я посвятила этому много времени, но, в конце концов, была вынуждена загрузить рассчитанные на пакеты SP6a и SP5 средства модернизации системы до уровня, обеспечивающего повышенную надежность средств шифрования данных. Затем я распаковала полученные файлы и исследовала файлы update.inf, ответственные за процесс модернизации средств шифрования.

NT. Как явствует из содержания файла update.inf для 128-разрядного пакета SP6a, в ходе установки четыре имеющихся в каталоге system32 файла - schannel.dll, security.dll, ntlmssps.dll и ndiswan.system - заменяются одноименными файлами, предназначенными для обеспечения более надежного уровня шифрования. Номера усовершенствованных версий этих файлов таковы:

schannel.dll-4.87.1959.1877 ecurity.dll-4.0.1381.336 ntlmssps.dll-4.0.1381.336 ndiswan.sys-4.0.1381.279

Таким образом, если в корневом каталоге системы имеется четыре названных файла с приведенными выше номерами версий, значит, исследуемая система оснащена средствами шифрования повышенной надежности. Между прочим, при установке 128-разрядной версии в системе устанавливаются также файл rsaenh.dll с номером версии 5.0.1877.8 и сопутствующий файл подписи anhsig.dll с номером 5.0.1877.7. Однако, поскольку обес-печивающие усовершенствованные функции шифрования средства модернизации браузера IE тоже устанавливают эти файлы, наличие последних не обязательно свидетельствует о том, что работа ведется с операционной системой 128-разрядной версии. В нескольких статьях справочно-консультационной базы Microsoft Know-ledge Base утверждается, что по одному только наличию файлов rsaenh.dll и enhsig.dll можно судить о том, оснащена ли действующая операционная система 128-разрядными средствами шифрования, но это утверждение ошибочно.

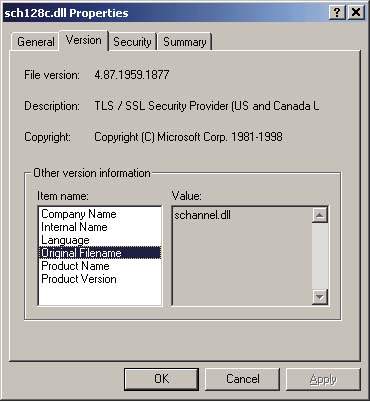

IE. По умолчанию браузер IE 5.5 использует усовершенствованные средства шифрования. Чтобы узнать номер версии изделия, надо выбрать пункт About Internet Explorer меню Help браузера IE. В файле ie5dom.inf, определяющем модернизацию средств шифрования браузеров IE 5.0 и IE 4.0, упоминается один уникальный файл, не входящий в модернизированную версию NT. Чтобы убедиться в том, что в системе используется оснащенный усовершенствованными средствами шифрования браузер IE 5.1 или IE 5.0, попробуйте найти в каталоге system32 файл sch128c.dll. Как показано на Экране 2, в описании Original Filename на вкладке Version окна Properties файла sch128c.dll говорится, что данный файл заменяет файл schannel.dll.

|

| Экран 2. Проверка уровня средств шифрования в IE. |

Наконец, надо отметить, что при проведении 128-разрядной модернизации браузера IE в списке Add/Remove Programs и в реестре появляется элемент, с помощью которого в дальнейшем администратор может удалить 128-разрядную версию. Необходимо запустить редактор реестра и перейти в его раздел HKEY_LOCAL_MACHINESOFTWAREMicrosoft WindowsCurrentVersion Uninstall128PATCH. Если такой раздел существует, значит, в системе установлена версия IE с усовершенствованными средствами шифрования данных.

Шифрование хранимых в базе данных SAM паролей с помощью утилиты Syskey

В операционной системе Windows NT пароли никогда не хранятся в виде открытого текста. Из соображений безопасности операционная система сначала хеширует пароль, затем модифицирует хешированное значение с помощью другой функции и записывает результат, производную пароля (password derivative), в базе данных SAM. Надо отметить, что NT выполняет аналогичную операцию перед кэшированием регистрационных параметров на локальной системе. Поскольку надежность защиты паролей определяется не шифрованием, а хешированием, переход на 128-разрядную версию не приводит к упрочению этой защиты.

Впрочем, администратор может ввести еще один уровень парольной защиты, активизировав средство Syskey, которое поставляется с каждой системой с тех пор, как был выпущен пакет исправлений SP3. Эта утилита обеспечивает надежное шифрование всех производных от паролей, хранимых операционной системой NT в базе данных SAM. Назначение данной функции - блокировать доступ к производным паролей со стороны тех пользователей, которые имеют права администраторов (полученные, возможно, незаконным путем). При запуске функции шифрования Syskey администратору предлагается выбрать один из трех вариантов генерации и сохранения системного ключа, с помощью которого кодируются производные от паролей. Прежде всего, можно выбрать сгенерированный машиной «случайный» ключ и затем с помощью сложного «затемняющего» алгоритма (obfuscation algorithm) сохранить ключ на локальной системе. Кстати, только этот вариант допускает перезапуск системы в автоматическом режиме. Далее, можно выбрать предложенный машиной «случайный» ключ и записать системный ключ шифрования на дискете. В этом случае при выключении системы она не перезапускается до тех пор, пока в накопитель не будет установлена дискета, содержащая сохраненный системный ключ. И, наконец, можно ввести пароль, обеспечивающий генерацию системного ключа, и NT не будет загружаться вновь до тех пор, пока пользователь не введет этот пароль перед запуском системы.

Если есть желание поэкспериментировать с шифрованием на базе системного ключа, рекомендую познакомиться с подготовленной специалистами Microsoft статьей «Windows NT System Key Permits Strong Encryption of the SAM» (http://support.microsoft.com/support/ kb/articles/q143/4/75.asp). Запустите испытательную систему, но, прежде чем активизировать функцию Syskey, зарезервируйте все данные и обновите диск аварийного восстановления (emergency repair disk, ERD), а также базу данных безопасности (т. е. используйте ключ /s). При потере ключа шифрования у пользователя остается только одна возможность вернуть систему в предшествующее состояние - восстановить ее с помощью диска ERD, содержащего базу незашифрованных паролей. Помните: вернуть систему в состояние, предшествовавшее запуску утилиты Syskey, сложно, если вообще возможно. Поэтому, как говорится, семь раз отмерь...

Абсолютная защита - недостижимый идеал

Используя оснащенную средствами шифрования высокой надежности версию Windows NT, можно намного увеличить объем работ, который придется выполнить злоумышленнику, если он возьмет на себя труд расшифровать перехваченные в локальной сети или при передаче через удаленное соединение сообщения. Но безопасность никогда не бывает полной. В 2000 г. сотрудники RSA Laboratories предложили всем желающим взломать 140-разрядный ключ шифрования RSA. В течение месяца ключ был взломан. Тогда RSA Laboratories бросила криптографической общественности новый вызов, предложив проверить на прочность 512-разрядный ключ. На этот раз «крепость» RSA держалась чуть больше семи месяцев. После этих экспериментов специалисты RSA Laboratories рекомендуют использовать ключи шифрования длиной не менее 768 бит.

Растет вычислительная мощность процессоров, а параллельно совершенствуются средства, позволяющие быстро взламывать криптографические системы. Но, несомненно, уже скоро появятся новые алгоритмы шифрования, будут использоваться более мощные ключи. И тогда планка безопасности данных будет поднята еще выше.

Паула Шерик - редактор Windows 2000 Magazine и консультант по вопросам планирования, реализации и взаимодействия сетей.

Ее адрес: paula@win2000mag.com.