Учетная запись каждого пользователя сети должна иметь пароль, хотя Windows 2000 допускает регистрацию пользователей с пустыми паролями. Приняв решение о необходимости использовать пароли, требуется определить политику паролей. Парольная политика может распространяться на домен или устанавливаться для отдельного компьютера. Настройка паролей для отдельных компьютеров полезна в тех случаях, когда машины находятся в общедоступном месте или когда на компьютере содержатся важные данные. К сожалению, Windows 2000 не позволяет устанавливать политики для отдельных групп — только для доменов и компьютеров.

Учетная запись каждого пользователя сети должна иметь пароль, хотя Windows 2000 допускает регистрацию пользователей с пустыми паролями. Приняв решение о необходимости использовать пароли, требуется определить политику паролей. Парольная политика может распространяться на домен или устанавливаться для отдельного компьютера. Настройка паролей для отдельных компьютеров полезна в тех случаях, когда машины находятся в общедоступном месте или когда на компьютере содержатся важные данные. К сожалению, Windows 2000 не позволяет устанавливать политики для отдельных групп — только для доменов и компьютеров.

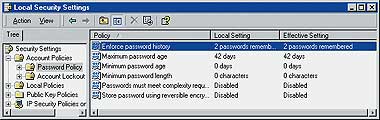

Чтобы просмотреть или выполнить настройку политики для домена, следует открыть оснастку Active Directory Users and Computers консоли Microsoft Management Console (MMC) и, щелкнув правой кнопкой мыши, выбрать домен в панели Console. В раскрывающемся меню нужно выбрать пункт Properties этого объекта и в открывшемся диалоговом окне Properties перейти на вкладку Group Policy. Далее необходимо выбрать пункт Default Domain Policy GPO и щелкнуть Edit. Затем следует раскрыть доменную политику, установленную по умолчанию, до computer configurationwindows settingssecurity settingsaccount policiespassword policy. Как показано на Экране 1, список в окне Policy содержит все доступные доменные политики (такие же политики существуют для локальных компьютеров). Для изменения текущего состояния доменной политики (по умолчанию, политики парольной безопасности для доменов не определены) нужно дважды щелкнуть по списку политик, и в открывшемся диалоговом окне Security Policy Setting («Настройка политики безопасности») выбрать пункт Define this policy setting («Настроить эту политику»).

|

| Экран 1. Список доступных парольных политик домена. |

В отличие от политики безопасности для паролей домена, парольные политики безопасности для отдельных компьютеров всегда определены по умолчанию. Но настройки по умолчанию не повышают уровень безопасности по сравнению с доменной политикой. Более того, любая политика, установленная для домена, имеет приоритет над любой политикой, установленной для отдельного компьютера. Если установлена политика для компьютера, а доменная политика остается неопределенной, то результирующей является политика компьютера. Если установлена политика и для домена, и для компьютера, то результирующей является политика домена. Когда новая политика устанавливается для отдельного компьютера, его нужно перезагрузить, чтобы ввести в действие новые настройки безопасности. После перезагрузки сделанные изменения отображаются в окне Local Security Settings («Локальные настройки безопасности»). Как показано на Экране 2, локальная политика Enforce password history («Вести список использованных паролей») является результирующей. Это означает, что ни одна доменная политика не имеет приоритета над локальной настройкой. Вот несколько доступных политик безопасности для паролей.

|

| Экран 2. Локальная политика Enforce password history. |

- Enforce password history ("Вести список использованных паролей") лишает пользователей возможности вновь ввести пароль, который уже применялся раньше. При выборе этой настройки вводится число паролей, которые должны сменить друг друга, прежде чем можно будет вернуться к одному из предыдущих паролей. Число должно быть в промежутке от 1 до 24 (0 означает отключение этой политики).

- Maximum password age ("Максимальный срок действия пароля") определяет, как часто пользователь должен менять пароль. Диапазон доступных промежутков времени - от 1 до 999 дней.

- Minimum password age ("Минимальный срок действия пароля") определяет минимальное число дней, на протяжении которых пароль должен использоваться, прежде чем можно будет сменить его.

- Minimum password length ("Минимальная длина пароля") определяет минимальное число символов в пароле. Доступные варианты - от 1 до 14 символов. Ввод 0 означает, что политика отключена.

- Passwords must meet complexity requirements ("Пароль должен удовлетворять требованиям сложности") - политика, известная также под названием "усиленные пароли", мощное средство обеспечения безопасности. Подробнее о ней рассказывается в разделе "Использование усиленных паролей".

- Store password using reversible encryption for all users in the domain ("Хранить пароль, используя обратимое шифрование для всех пользователей домена") - политика, скорее ослабляющая, чем защищающая пароли. Когда она применяется, пользовательские пароли хранятся в виде чистого текста в Active Directory (AD), и любой желающий может их читать. Эта политика существует для поддержки приложений, которым необходимо знать пароли пользователей. Наиболее распространенный пример - протокол AppleTalk. Если домен не состоит исключительно из компьютеров Macintosh, эту политику опасно использовать для целого домена. Ее лучше применять для отдельных пользователей, открывая соответствующую учетную запись в оснастке Active Directory Users and Computers. Применяя эту политику на вкладке Account (учетная запись) пользователя, можно добиться того, что настройка будет действовать только в отношении указанных пользователей, а не целого домена.

Независимо от установленных доменных политик, можно также установить политики User must change password at next logon («Пользователь обязан сменить пароль во время следующего сеанса»), User cannot change password («Пользователь не может менять пароль»), Password never expires («Время действия пароля не ограничено») и Store password using reversible encryption («Хранить пароль, используя обратимое шифрование») для отдельных пользователей, выполнив настройку на вкладке Account диалогового окна Properties каждого из них. Эти политики для индивидуальных пользователей имеют приоритет над доменными политиками.

Одни парольные политики безопасности взаимозависимы, другие являются взаимоисключающими. Например, если разрешить немедленную смену пароля и не установить минимальный срок его действия, то применять политику Enforce password history нельзя. Если разрешить использование пустых паролей, то нельзя устанавливать минимальную длину пароля. А если применить функцию Enforce password history и указать количество паролей, которое необходимо использовать, прежде чем задействовать предыдущий пароль, то нужно также указать количество дней в разделе Minimum password age диалогового окна Security Policy Setting.

Даже если не применять имеющиеся более мощные парольные политики безопасности, нужно разработать процедуру создания пароля и дать своим пользователям соответствующие инструкции. Например, можно установить правило, в соответствии с которым каждый пароль должен содержать и цифры, и буквы. Или посоветовать пользователям не включать в свои пароли части имен. Пользователи, обладающие правами доступа к важным материалам (например, к ведомостям по зарплате), должны избегать использования в своих паролях любых узнаваемых фраз (дней рождения, имен близких родственников, кличек домашних животных и т. д.), чтобы сотрудники других отделов не могли угадать пароль.

Использование усиленных паролей

Применение политики Passwords must meet complexity requirements (политики усиленных паролей) означает, что операционная система помогает поддерживать безопасность, следя за тем, чтобы пользователи создавали свои пароли в соответствии с некоторыми правилами. Когда применяются усиленные пароли, их труднее разгадать, и вероятность успешной «атаки со словарем», из тех, что время от времени предпринимаются приложениями для взлома, уменьшается.

Усиленные пароли задействуют так называемые пакеты соглашений (notification package), которые в свою очередь используют файлы .dll, содержащие требования к паролям. Правила, установленные по умолчанию в Windows 2000 — файл passfilt.dll, — менять нельзя. Но если желательно иметь другой набор правил, можно создать собственный пакет соглашений. Исходный текст для файла passfilt.dll можно найти в статье Microsoft под названием «HOWTO: Password Change Filtering & Notification in Windows NT» (http://support.microsoft.com/default.aspx?scid=kb;en-us;q151082), и она послужит образцом для написания собственного файла .dll. Исходный тест файла .dll для Windows 2000 и NT один и тот же. Файл passfilt.dll содержит следующие правила, которые выполняются при создании паролей.

- Пароль должен содержать не менее шести символов, и среди них должны быть символы по крайней мере трех типов из следующих четырех: заглавные буквы, строчные буквы, цифры и специальные символы (т. е. *, %, &, !).

- Пароль не может включать учетное имя пользователя.

- Пароль не может содержать частей полного имени пользователя.

Если пользователь создает пароль, который не отвечает перечисленным требованиям, операционная система выдает сообщение об ошибке и не принимает пароль.

Применяя политику усиленных паролей, следует помнить об уникальности паролей. Пользователям бывает трудно придумывать пароли, отвечающие сложным требованиям, и некоторые администраторы разрешают повторно использовать старый пароль после одного или двух изменений. Основной аргумент в пользу этой политики следующий: поскольку пароли трудно взломать, от применения старых паролей через небольшой промежуток времени безопасность не пострадает.

Правда, при вводе сложного пароля во время регистрации в системе можно допустить ошибку. Кроме того, пользователи часто забывают символы в своих паролях. Они, конечно, находят выход из положения, но нередко в ущерб безопасности: например, приклеивают листочки со своими паролями к монитору или оставляют записные книжки в незапертых ящиках столов.

Применяя усиленные пароли, администраторы стараются максимально повысить уровень безопасности. Запрет на повторное использование старого пароля до тех пор, пока пароли не сменятся несколько раз, несомненно, усиливает безопасность. Наиболее действенные меры безопасности, на мой взгляд, следует принимать в первую очередь. Если же возникают проблемы из-за того, что пользователи не могут придумать серию усложненных паролей, нужно указывать в настройке меньшее число паролей.

Windows 2000 вводит в действие правила усиленных паролей, только если пользователь создает сетевой пароль (т. е. когда он работает на сетевом компьютере). Правила усиленных паролей не действуют, когда администратор записывает пользовательский пароль непосредственно в базу SAM, поэтому можно открыть оснастку Active Directory Users and Computers и ввести пароль, который не соответствует требованиям усиленных паролей (назовем его «слабый пароль»). Это действие позволяет применять правила усиленных паролей избирательно по отношению к отдельным пользователям. Если безопасность сети вызывает беспокойство настолько, что требуется ввод усиленных паролей, данным обходным маневром следует пользоваться очень осторожно. Его можно применять только для тех пользователей, которые работают на защищенных от доступа посторонних рабочих станциях или имеют очень ограниченные права доступа.

Если ввести слабый пароль для пользователя через AD, пользователь должен соблюдать правила усиленных паролей при создании нового пароля по окончании установленного периода времени. Если нужно, чтобы пользователь продолжил работать с записанным администратором «слабым» паролем, это можно сделать, выбрав в окне Properties пункт Password never expires. Если есть причина дать пользователю новый пароль этого типа, нужно создать пароль через AD самостоятельно, избегая содержащихся в правилах фильтров.

На переднем крае

Безопасность паролей — это передняя линия защиты в системе безопасности предприятия. Когда используются политики для усиления безопасности паролей, следует обязательно уведомлять пользователей о новой парольной среде и давать им соответствующие инструкции по созданию и смене паролей.

Добавлю, что иногда злоумышленники пользуются особым программным обеспечением, позволяющим взламывать пароли. Если есть возможность получить копию одной из таких программ, стоит протестировать пароли, запуская программу на различных компьютерах предприятия. Если программа взламывает какой-либо пароль в течение одной минуты, необходимо попросить пользователя создать новый, более сложный пароль.

Кэти Ивенс — редактор Windows & .NET Magazine. С ней можно связаться по адресу: kivens@winnetmag.com.