Сегодня уже сложно найти организацию, в которой не задумывались бы о необходимости защиты данных на жестких дисках мобильных компьютеров. Для этого создано довольно много разнообразных программных средств. Однако теперь одно из таких средств, осуществляющее шифрование всего диска, будет поставляться вместе с новой операционной системой компании Microsoft — Windows Vista. Данная функция включена в состав двух наиболее дорогих и многофункциональных версий операционной системы, Vista Enterprise и Vista Ultimate. Они предназначены для той категории пользователей, которая больше всего страдает от краж и потерь хранящейся на ноутбуках информации.

Совместно с аппаратно реализуемой микросхемой TPM (Trusted Platform Module), которая устанавливается на материнской плате, функция BitLocker осуществляет шифрование всего жесткого диска компьютера. При этом используется классическая модель двухфакторной аутентификации (пароль, хранящийся в ТРМ, и PIN-код для доступа к микросхеме). Такая схема достаточно устойчива к взлому, хотя, несомненно, возможны атаки на PIN-код путем простого перебора (метод «грубой силы», brute force).

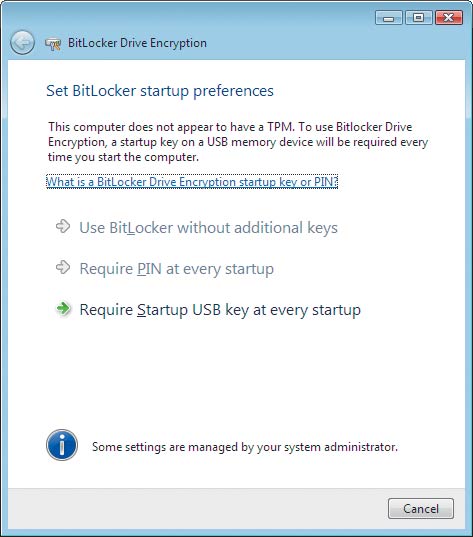

Принцип действия BitLocker Drive Encryption основан на механизме шифрования по алгоритму Advanced Encryption Standard (AES) со 128- или 256-разрядным ключом. Это программное обеспечение интегрировано с микросхемой ТРМ версии 1.2 или выше. Вместе с тем данное программное обеспечение можно использовать и на компьютерах, не оснащенных ТРМ, однако для доступа к системе необходимо задействовать накопители USB или пароль восстановления. Но в таком случае степень защищенности будет зависеть прежде всего от самого пользователя. Именно такой вариант применения BitLocker (без ТРМ) мы и рассмотрим в данной статье.

Подготовка

Для установки BitLocker нам необходимо разметить жесткий диск согласно предложенным требованиям, а именно:

- Создать новый первичный раздел объемом 1,5 Гбайт.

- Сделать этот раздел активным.

- Создать другой первичный раздел на оставшемся месте на жестком диске.

- Отформатировать оба раздела, используя NTFS.

- Установить Windows Vista на больший из разделов.

Чтобы выполнить все эти шаги, для начала необходимо загрузить компьютер, используя установочный DVD с файлами Windows Vista. На экране установки нужно выбрать язык и нажать System Recovery Options. В окне System Recovery Options следует убедиться, что флажок для отметки операционной системы не выбран. Для этого требуется выбрать пустую область в списке операционных систем и нажать Next. Далее необходимо запустить командную строку и использовать утилиту diskpart для создания раздела. Для этого в командной строке надо набрать diskpart, выбрать disk 0 (select disk0) и ввести команду clean для удаления существующих разделов на диске. Затем указываем следующие настройки:

- create partition primary size=1500. Создаем первый раздел на диске и назначаем его первичным;

- assign letter=D. Присваиваем данному разделу букву D;

- active. Делаем данный раздел активным;

- assign letter=C. Назначаем данному разделу букву C;

- list volume. Проверяем все разделы на диске.

После этого набираем Exit для выхода из утилиты diskpart и выполняем форматирование разделов С и D:

format c: /y /q /fs:NTFS format d: /y /q /fs:NTFSТеперь в окне System Recovery Options следует нажать Alt+F4 для возврата в главное окно программы установки, и остается только установить Windows Vista на больший из разделов.

После выполнения установки Windows Vista этап подготовки к запуску функции шифрования не закончен, мы подошли только к середине этой процедуры.

Установка BitLocker

- Нажать на кнопку Start и набрать gpedit.msc в строке Start Search, а затем нажать Enter.

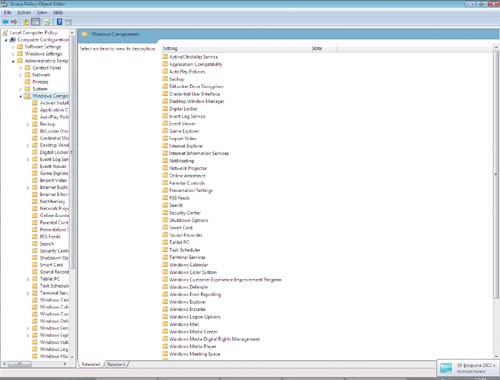

- В Group Policy Object Editor указать Local Computer Policy-Administrative Templates-Windows Components-BitLocker Drive Encryption (см. экран 1).

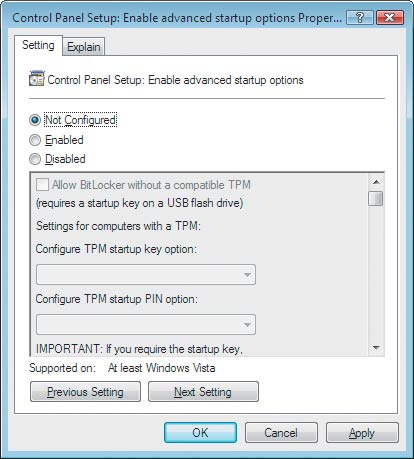

- Дважды щелкнуть на Control Panel Setup: Enable Advanced Startup Options.

- Выбрать режим Enabled, затем установить флажок Allow BitLocker without a compatible TPM (см. экран 2).

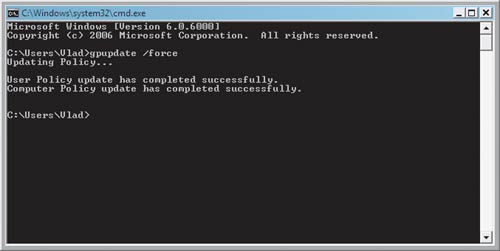

- Закрыть Group Policy Object Editor. Чтобы изменения в групповой политике вступили в силу, нужно нажать Start, и ввести gpupdate.exe /force в строке Start Search. Теперь следует подождать завершения процесса применения групповых политик (см. экран 3).

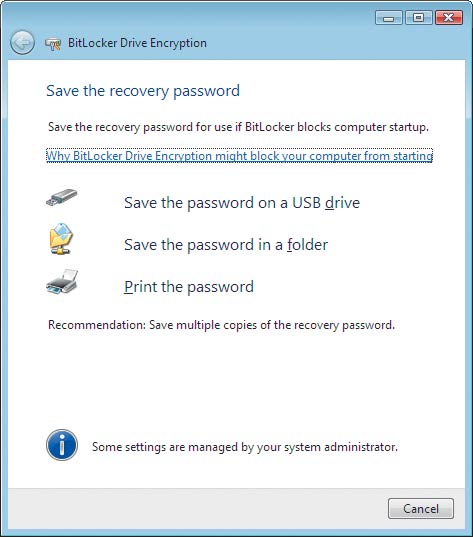

- Save the password on a USB drive — сохранить пароль восстановления в текстовый файл на USB-диске.

- Save the password in a folder — сохранить пароль восстановления в текстовый файл на другое устройство или в сетевую папку.

- Print the password — распечатать пароль восстановления.

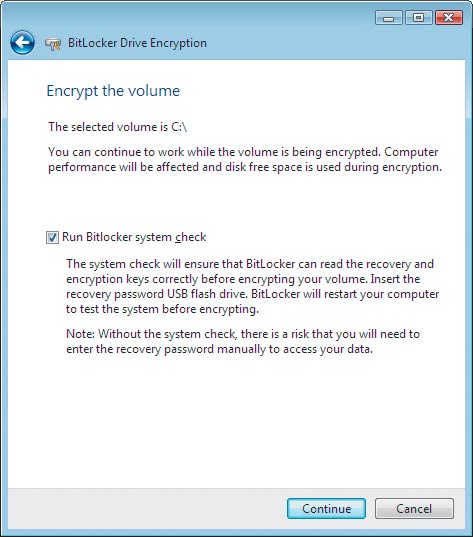

На странице Encrypt the selected disk volume page следует отметить флажок Run BitLocker System Check и нажать Continue.

Восстановление доступа к зашифрованным данным

Восстановление доступа к зашифрованным данным может потребоваться в следующих случаях:

- произошла ошибка чтения ТРМ;

- загрузочная запись модифицирована, соответственно ТРМ не разрешает продолжить загрузку; отсутствует доступ к шифрованным данным;

- содержимое ТРМ стерто и компьютер выключен.

Восстановление доступа к данным, зашифрованным с помощью BitLocker Drive Encryption.

- Включить компьютер.

- Если система заблокирована, появится окно BitLocker Drive Encryption Recovery Console. Пользователю будет предложено вставить USB-диск, содержащий пароль восстановления.

- Если имеется USB-диск, содержащий пароль восстановления, нужно вставить его и нажать Esc. Компьютер будет перезагружен автоматически и вводить пароль восстановления вручную не потребуется.

- Если USB-диска с паролем восстановления нет, следует нажать Enter. Система предложит ввести пароль восстановления вручную.

- Если вы знаете пароль восстановления, нужно ввести его вручную и нажать Enter.

- Если вы не знаете пароля восстановления, следует нажать Enter дважды и выключить компьютер.

- Если пароль восстановления сохранен в файле, который находится в папке на другом компьютере или на сменном носителе, можно использовать другой компьютер для прочтения файла, содержащего пароль.

- Для того чтобы узнать имя файла, содержащего пароль, следует записать идентификатор пароля, который будет выведен на монитор заблокированного компьютера. Этот идентификатор и будет именем файла, содержащего ключ восстановления.

Выключение BitLocker

Для выключения BitLocker нужно выполнить следующие действия:

- Выбрать в меню StartControl PanelSecurityBitLocker Drive Encryption.

- На странице BitLocker Drive Encryption найти том, на котором требуется отключить BitLocker Drive Encryption, и выбрать Turn Off BitLocker Drive Encryption.

- В диалоговом окне What level of decryption do you want выбрать Disable BitLocker Drive Encryption или Decrypt the volume.

По окончании этой процедуры будет либо отключена функция BitLocker Drive Encryption, либо расшифрован весь том.

Использование BitLocker

Как показало наше небольшое исследование, процедура использования BitLocker проста, однако само применение порождает много вопросов, начиная от стандартных полицейских вроде «а если эту процедуру возьмут на вооружение преступники, ведь тогда полиция не сможет прочесть содержимое их жестких дисков?» и заканчивая более серьезными, по хранению ключей шифрования.

Хранение ключей с использованием ТРМ. Если с хранением ключей шифрования посредством ТРМ и PIN-кода все ясно (фактически мы имеем двухфакторную аутентификацию), то в случае хранения ключей в ТРМ без PIN-кода возникает вопрос. Мы загружаем систему, которая ничего у нас не спрашивает, т. е. в случае попадания компьютера в руки злоумышленника он сможет воспользоваться им практически так же, как если бы он вообще не был зашифрован. Единственное, от чего при таком варианте хранения ключей защищает шифрование, так это от несанкционированного прочтения данных в случае сдачи в ремонт жесткого диска (без самого компьютера) и от компрометации информации в случае кражи жесткого диска (без самого компьютера). Понятно, что безопасным такой режим назвать достаточно сложно.

Хранение ключей на USB-диске. В данном случае мы имеем USB-диск, отчуждаемый от владельца, а так как он нужен лишь на момент старта системы, то на пользователя накладывается еще больше обязанностей по хранению самого устройства. В случае если пользователь в ходе описанной выше процедуры сохранил предложенный пароль на USB-диск, то на диске мы имеем два файла. Один скрытый, с расширением BEK, а второй — текстовый файл. Содержимое текстового файла представлено на экране 7.

Увы, большинство пользователей не думают о том, что данный текстовый файл необходимо просто удалить с USB-диска, предварительно его распечатав. Если этого не сделать, то, поскольку USB-диск нам нужен лишь на этапе запуска системы, возможен сценарий, при котором пользователь оставляет USB-диск в компьютере и в какой-то момент покидает свое рабочее место. Пароль восстановления в текстовом файле становится доступен посторонним. Конечно же, знать только для взлома BitLocker недостаточно, но в данном случае для обеспечения защищенности пароля восстановления администраторам придется проводить дополнительную работу.

Безусловно, BitLocker, полезен и необходим. Однако, на мой взгляд, наиболее приемлемым с точки зрения защищенности вариантом его использования является его применение на компьютерах, оборудованных микросхемой ТРМ версии не ниже 1.2 в сочетании с PIN-кодом.

Владимир Безмалый (Vladimir_Bezmaly@ec.bms-consulting.com) — инструктор по информационной безопасности учебного центра «Академия БМС Консалтинг», MVP in Windows Security