Не так уж редко документы с конфеденциальной информацией хранятся в локальной сети предприятия — злоумышленнику достаточно скопировать нужный файл на крохотный носитель, емкость которого исчисляется гигабайтами, а размеры — миллиметрами. Даже самой бдительной службе охраны не придет в голову изымать флэш-карты из мобильных телефонов. Системные администраторы уделяют основное внимание антивирусной проблеме и отражению атак извне, совершенно не заботясь о доступе к файлам, содержанием которых так интересуются злоумышленники.

Бывают и другие ситуации, когда сотрудник компании запускает на корпоративном компьютере свою программу, размещенную на упоминавшихся флэш-носителях. Даже неумышленно такие действия могут привести к самым печальным последствиям (хотя в данном случае должен нести ответственность системный администратор). Дополнительный источник угроз безопасности в ИТ-системе предприятия — форменная вольница при использовании дисководов для оптических приводов и портов USB. Таким образом, налицо зияющая брешь в системе компьютерной безопасности в виде возможности неконтролируемых манипуляций с устройствами и портами.

Существует другой аспект проблемы: в ряде случаев представляет интерес отчет об информации, вводимой с клавиатуры, для чего используются так называемые «кейлоггеры» — специальные приложения (программные кейлоггеры) или устройства (аппаратные кейлоггеры), перехватывающие все нажатия клавиш и отправляющие отчет злоумышленнику. К сожалению, антивирусные программы не всегда определяют программные кейлоггеры как опасные продукты, и уж тем более не способны бороться с кейлоггерами аппаратными.

Несмотря на кажущуюся безысходность ситуации (несложно подсчитать трудозатраты на отключение упомянутых устройств и портов в BIOS сотен корпоративных компьютеров), есть очень простое, эффективное и доступное по стоимости решение — установка программы DeviceLock 6.2 (www.protect-me.com/ru/ ), посредством которой осуществляется контроль доступа отдельных пользователей или групп к CD/DVD-приводам, флоппи-дисководам, сменным накопителям и жестким дискам), вкупе с портами ввода/вывода USB, FireWire, IrDA, а также архаичными COM и LPT в системах Windows NT/2000/XP/2003 (в том числе и 64-разрядных платформах).

Немаловажно, что DeviceLock поддерживает работу с устройствами, использующими беспроводные протоколы WiFi и Bluetooth: габариты карманных компьютеров позволяют пронести эти устройства на территорию предприятия незамеченными. Более того, DeviceLock без труда обнаружит и заблокирует аппаратные кейлоггеры (если такое устройство будет подключено к порту PS/2, программа заблокирует и этот вариант).

Принцип работы довольно прост, а установка и настройка продукта под силу любому системному администратору. DeviceLock состоит из трех компонентов: серверной части (DeviceLock Enterprise Server), клиентского модуля (DeviceLock Service), устанавливаемого на рабочую станцию, и консоли управления (DeviceLock Management Console), которая используется администратором для удаленного управления клиентской машиной.

Для установки клиентского модуля (агента) предусмотрено несколько вариантов, в том числе без вмешательства пользователя. DeviceLock Service запускается автоматически в качестве системной службы и попросту невидим для обычного сотрудника. DeviceLock контролирует доступ на уровне пользователей и интегрируется в подсистему безопасности Windows.

Безусловное достоинство продукта заключается в том, что DeviceLock может управляться через групповые политики Windows в домене Active Directory, за счет чего легко интегрируется в существующую инфраструктуру организаций любого масштаба. Причем все программные настройки — разрешения, правила аудита и теневого копирования (см. ниже) — могут быть указаны в XML-файле, который может быть задействован в процессе «тихой» инсталляции.

Разумеется, полный запрет доступа к устройствам неэффективен, поскольку многие устройства и порты нужны пользователям для работы. При необходимости можно назначить пользователям (или группам) определенный список постоянно или временно доступных устройств, причем возможна идентификация по модели и заводскому номеру.

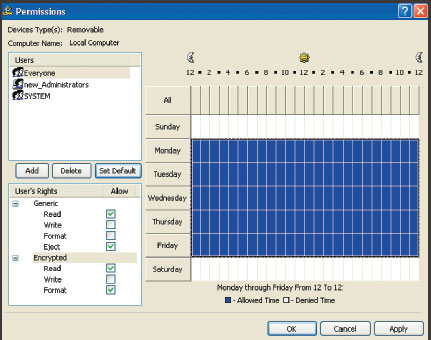

Более того, DeviceLock поддерживает носители, зашифрованные средствами знаменитой программы PGP Whole Disk Encryption (флэш-накопители, подключаемые к портам USB). К таким устройствам можно применять специальные политики: например, системный администратор может разрешить запись на съемные устройства только зашифрованных данных и запретить копирование обычной информации (экран 1). Если в работе предприятия используются флэш-носители Lexar SAFE PSD (www.lexar.com ), поддерживающие аппаратное шифрование данных, DeviceLock без труда справится и с такой «экзотикой», применив соответствующие политики шифрования.

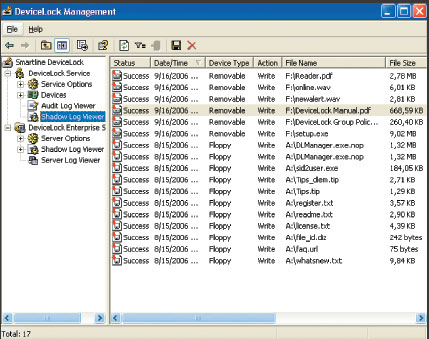

При работе с конфиденциальными данными весьма актуальна поговорка «доверяй, но проверяй»: одним из инструментов аудита в DeviceLock является теневое копирование данных. В этом случае вся информация, копируемая пользователем на внешние носители и передаваемая через порты, будет сохраняться («зеркалироваться») для последующего просмотра системным администратором. Для журнала теневого копирования предусмотрено встроенное средство отображения (см. экран 2). Не следует опасаться избыточной нагрузки на сетевые ресурсы при теневом копировании: к вашим услугам функция потокового сжатия для «зеркалируемых» данных, пересылаемых с клиентских машин на DeviceLock Enterprise Server.

Использование злоумышленниками карманных компьютеров окажется неэффективным, поскольку DeviceLock способен выполнять контроль, аудит и теневое копирование для карманных компьютеров, работающих под управлением Windows Mobile. Используя DeviceLock, системный администратор может задать разрешения для различных объектов (например, файлы, контакты или почтовые сообщения), передаваемых с рабочей станции на карманные компьютеры и наоборот. Как уже говорилось, DeviceLock поддерживает практически все мыслимые интерфейсы, в том числе USB, COM, IrDA, Bluetooth и WiFi.

Не нужно впадать в крайности при обеспечении защиты конфиденциальной информации — существующее решение необычайно эффективно, а стоимость DeviceLock смехотворна по сравнению с ущербом от кражи информации — от 700 до 1300 рублей (в зависимости от масштаба компьютерного парка).