Даже если вы в ближайшее время не планируете переходить на Windows Vista, в вашем ИТ-подразделении Vista может использоваться для системного администрирования. В таком случае можно воспользоваться преимуществами усовершенствований, реализованных Microsoft для административных шаблонов групповой политики Vista. В Vista файлы .admx (новый формат административных шаблонов Microsoft на базе XML) функционируют иначе, чем административные шаблоны предыдущих версий операционных систем.

Даже если вы в ближайшее время не планируете переходить на Windows Vista, в вашем ИТ-подразделении Vista может использоваться для системного администрирования. В таком случае можно воспользоваться преимуществами усовершенствований, реализованных Microsoft для административных шаблонов групповой политики Vista. В Vista файлы .admx (новый формат административных шаблонов Microsoft на базе XML) функционируют иначе, чем административные шаблоны предыдущих версий операционных систем.

Административные шаблоны групповой политики, или файлы .adm, определяют параметры реестра, отображаемые в среде редактора объектов групповой политики, Group Policy Object Editor. Шаблоны делятся на два раздела, определяющие параметры компьютера и параметры учетной записи пользователя. Эти параметры появляются внутри узлов Administrative Templates в редакторе объектов групповой политики. Можно создавать собственные Administrative Templates для управления параметрами реестра с применением групповой политики и добавлять их в объект групповой политики (GPO), для чего требуется щелкнуть правой кнопкой мыши на элементе Administrative Templates в редакторе объектов групповой политики и выбрать пункт меню Add/Remove Templates. В Windows Server 2008 предпочтения групповой политики, Group Policy Preferences, устраняют необходимость в создании индивидуальных административных шаблонов или сценариев для управления реестром.

Новый XML-формат для Vista и Server 2008

Формат .adm восходит к временам системных политик Windows NT Server. Файлы .admx в Vista и Server 2008 (как и другие файлы в формате XML) основаны на документированной схеме, что упрощает изменение файлов и создание приложений, которые могут работать с новым форматом. Файлы формата .adm содержат секцию, где определены строки, используемые редактором объектов групповой политики. Формат .admx помещает эту секцию (strings) в отдельный файл .adml, поэтому нет необходимости создавать новый файл .admx для систем, использующих другой язык.

Централизованное хранилище для повышения целостности

В доменах Windows 2000 и Windows Server 2003 файлы .adm хранятся локально на компьютерах, подключенных к домену, и в шаблонах групповой политики (GPT) в каталоге Sysvol на контроллерах домена (DC). Каждый GPO включает GPT; соответственно многочисленные копии файлов .adm реплицируются на каждом DC. Контроль версий файлов .adm осуществляется путем сравнения отметок времени и даты, которыми снабжаются локальная и GPT-копия файла. Если локальный файл .adm — более новый, чем GPT-версия, локальная копия передается в каталог Sysvol и реплицируется.

Такая схема может привести к проблемам целостности в случае повреждения локального файла. adm либо к проблеме безопасности в случае изменения файла.adm злоумышленниками. Можно предотвратить пересылку локальных копий файлов на DC и обеспечить принудительное использование локальных файлов .adm, задействовав параметр групповой политики Always use local .adm files for Group Policy editor, доступ к которому открывает ветвь Computer ConfigurationAdministrative TemplatesSystemGroup Policy.

Однако это означает необходимость синхронизации файлов. adm всех административных рабочих станций. Хотя файлы .adm не могут храниться централизованно, файлы .admx можно хранить в домене Windows 2000 или Server 2003 и реплицировать их между DC. После создания такого центрального хранилища, чтобы исключить автоматическую пересылку файлов .adm в каталог Sysvol, следует использовать только Vista или Server 2008 для управления объектами групповой политики. Этот процесс необязателен, но необходим в доменах Server 2008, если предполагается использовать централизованное хранилище. Приведенные ниже шаги следует выполнять только в среде тестирования, поскольку они предполагают включение параметра предпочтения в GPO, отмена действия которого путем простого разрыва связи с этим GPO невозможна.

-

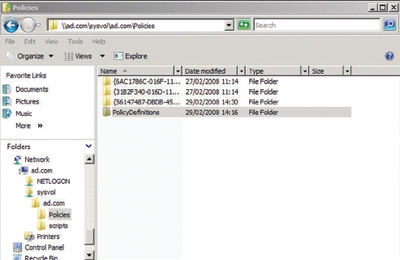

В Windows Explorer в адресной строке нужно ввести имя в формате UNCDomainName.comsysvolDomainName.compolicies и создать новую папку под именем PolicyDefinitions, как показано на экране 1.

-

Необходимо выполнить обновление Vista или Server 2008, установив самый последний пакет обновлений и все исправления.

-

Следует скопировать содержимое папки PolicyDefinitions (расположенной в каталоге Windows), включая папку нижележащего уровня EN-US, в новую папку PolicyDefinitions на сервере.

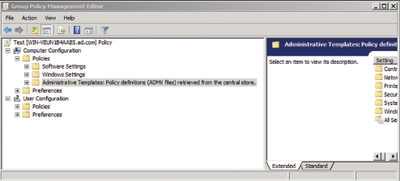

Инструменты групповой политики Vista и Server 2008 выполняют проверку папки PolicyDefinitions, поэтому любые новые GPO, создаваемые и редактируемые исключительно на Vista или Server 2008 и включаемые в домен Windows 2000 или Server 2003, где находится эта папка, будут иметь GPT без папки ADM. На экране 2 показан узел Administrative Templates в редакторе управления групповыми политиками, где обнаружено центральное хранилище файлов .admx. Для добавления шаблона .admx в это центральное хранилище необходимо скопировать данный файл прямо в папку PolicyDefinitions на DC. После того как центральное хранилище создано, можно обеспечить безопасность хранящихся в нем административных шаблонов и GPO раздельно. Можно щелкнуть правой кнопкой мыши на узле Administrative Templates в редакторе управления групповыми политиками и добавить шаблон .adm, который появится внутри узла Classic Administrative Templates (ADM), однако этого следует избегать, преобразуя файлы. adm в формат .admx.

Переход на формат .admx

Чтобы в полной мере использовать преимущества центрального хранилища, можно преобразовать файлы. adm в новый формат, удалить старые шаблоны .adm из каждого GPT на сервере и загрузить преобразованные файлы .admx в центральное хранилище. Чтобы осуществлять преобразования файлов .adm в формат .admx, необходимо выполнить загрузку бесплатной программы ADMX Migrator по адресу www.microsoft.com/downloads/details.aspx?familyid=0f1eec3d-10c4–4b5f-9625–97c2f731090c. Установите эту программу на административной рабочей станции и выполните перечисленные ниже действия для преобразования каждого файла. adm в формат .admx.

-

Откройте редактор ADMX Editor, для чего выбирайте последовательно All Programs, FullArmor, FullArmor ADMX Migrator в меню Start.

-

В левой панели щелкните правой кнопкой на элементе ADMX Editor и выберите пункт меню Generate ADMX from ADM.

-

Выберите файл .adm для преобразования и нажмите Open.

-

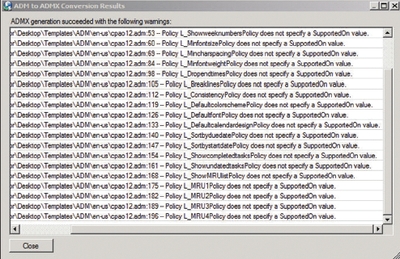

Процесс преобразования займет несколько секунд, и в открывшемся диалоговом окне появится список всех обнаруженных ошибок (см. экран 3). Нажмите Close.

-

Теперь вы можете выполнить загрузку нового файла .admx в редактор. Нажмите «Да». Новый шаблон появится в центральной области окна шаблона.

-

Дважды щелкните элемент ADMX Templates внутри редактора ADMX Editor в левой панели, щелкните правой кнопкой на шаблоне и выберите пункт меню Save As для сохранения копии нового шаблона в удобном месте.

Как показано на экране 3, самая распространенная ошибка, о которой сообщается при выполнении преобразования, — это отсутствие значения параметра SupportedOn. Его значение зависит от версии операционной системы, на которой используется данный параметр политики. Ошибки можно игнорировать, а можно отредактировать исходный файл .adm, добавив значение для соответствующего параметра внутри записи Policy, как в следующем примере:

POLICY!! L_MRU4 Policy

SUPPORTED!! L_MRU4PolicySupport

Необходимо также добавить соответствующий текст в конце секции [Strings]:

L_MRU4PolicySupport=”Office 2007 or later”

Повторив этот процесс для всех фалов .adm, используемых для определения параметров GPO, нужно создать резервную копию каталога Sysvol, после чего удалить подкаталог ADM в каждой папке GPT.

Если вы все же используете Windows 2000 или Windows XP для управления Active Directory (AD), автоматическую пересылку классических шаблонов ADM на DC можно предотвратить, настроив Turn off Automatic Updates of files. Доступ к этому параметру осуществляется путем выбора User Configuration, Administrative Templates, System, Group Policy. Эту политику можно применить ко всем пользователям либо назначить тем, кто обладает привилегиями создания или редактирования GPO.

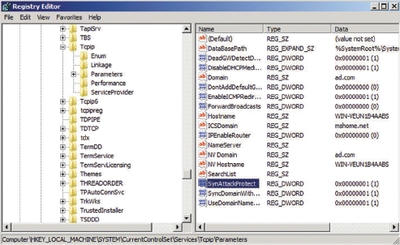

Создание собственных файлов ADMX

Несмотря на медленную работу и недостаточную ясность интерфейса, редактор ADMX Editor позволяет создавать и редактировать файлы. admx. Возможно, кто-то захочет создать собственный шаблон для настройки параметров реестра, для которых не предусмотрены готовые параметры GPO. Приведенный ниже пример иллюстрирует создание пользовательского файла. admx, позволяющего включать или выключать защиту TCP/IP от SYN-атак в редакторе GPOE. Значение параметра SynAttackProtect, которое может быть 0 или 1 (выключено или включено), расположено в подразделе реестра HKEY_LOCAL_ MACHINESYSTEMCurrent ControlSet ServicesTcpipParameters. Информацию, касающуюся укрепления стека TCP/IP, можно получить по адресу msdn2.microsoft.com/en-us/library/aa302363.aspx.

-

Щелкните правой кнопкой элемент ADMX Templates в левой панели редактора ADMX Editor и выберите пункт меню ADMX Templates. Назовите его Securityharden и нажмите OK.

-

Разверните узел ADMX Templates, щелкните правой кнопкой шаблон Securityharden и выберите пункт меню New Category.

-

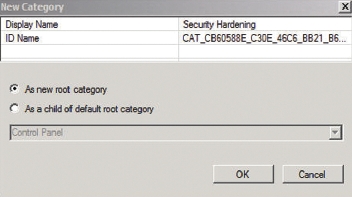

В появившемся диалоговом окне New Category дважды щелкните в пустом поле напротив элемента Display Name в таблице и введите имя Security Hardening, как показано на экране 4, затем нажмите OK.

-

Внутри узла шаблона в левой панели появится категория Security Hardening. Щелкните правой кнопкой на этой категории и выберите пункт меню New Policy Setting.

-

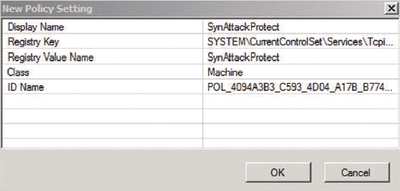

Заполните таблицу, указав значения параметров, показанных на экране 5, — Display Name, Registry Key и Registry Value Name, и нажмите OK.

-

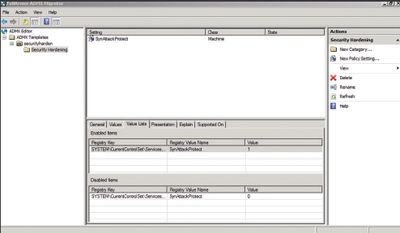

Выберите Security Hardening в левой панели, затем выберите SynAttackProtect в разделе Setting в центральной панели. Откройте вкладку Value Lists.

-

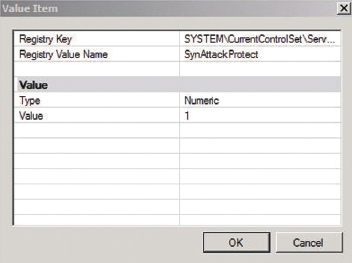

Щелкните правой кнопкой в любом месте в таблице Enabled Items и выберите пункт меню New Value. В открывшемся диалоговом окне заполните таблицу, как показано на экране 6, и нажмите OK.

-

Выполните аналогичные действия для таблицы Disabled Items, но измените значение в поле Value на 0. На экране 7 показана заполненная вкладка Value Lists.

-

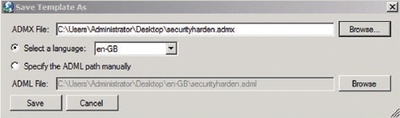

Щелкните правой кнопкой на узле Securityharden в левой панели и выберите пункт меню Save As. В диалоговом окне сохранения шаблона Save Template As введите путь и имя (например, securityharden.admx) нового файла .admx, как показано на экране 8, и нажмите Save. Это обеспечит сохранение фйла .admx и файла. adml, но файл .adml помещается в отдельной папке под именем en-GB.

Для новых параметров, появившихся в редакторе объектов групповой политики, необходимо скопировать файл securityharden.admx в папку PolicyDefinitions в каталоге SYSVOL, а соответствующий файл. adml — в папку нижележащего уровня en-US. Затем нужно создать новый GPO, включить защиту от SYN-атак и ввести эту политику в AD. Это делается следующим образом.

-

Откройте консоль управления групповыми политиками (GPMC) из раздела Administrative Tools в меню «Пуск».

-

Разверните узел леса и спуститесь к узлу Group Policy Objects для вашего домена. Щелкните правой кнопкой на этом узле и выберите пункт меню New. Назначьте политике имя и нажмите OK.

-

Разверните Computer Configuration, затем нажмите Administrative Templates, и вы увидите новую категорию под названием Secudity Hardening.

-

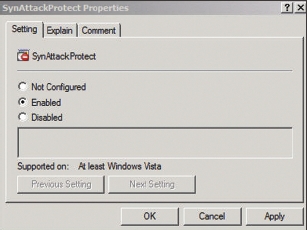

Дважды щелкните на SynAttackProtect на вкладке Setting в правой панели редактора объектов групповой политики, чтобы включить или выключить этот параметр, как показано на экране 9.

-

Красный значок на экране 9 определяет этот параметр как Preference; поэтому для него невозможна отмена действия путем простого разрыва связи с политикой на консоли GPMC. Выберите Enabled и нажмите OK. Закройте редактор GPOE.

-

В среде консоли GPMC привяжите новый GPO к организационному подразделению OU, включающему компьютеры, к которым нужно применить данную политику, и выполните команду gpupdate/force на одном из компьютеров, для которых предназначен этот GPO.

-

С использованием программы regedit убедитесь, что параметр SynAttackProtect добавлен в реестр с правильным значением, как показано на экране 10.

За и против

Реальное преимущество формата. admx с точки зрения безопасности — возможность использования центрального хранилища, однако есть и другие преимущества, например уменьшение размера каталога SYSVOL и сокращение объема данных, реплицируемых между DC. Программа ADMX Migrator работает медленно и со сбоями, поэтому те, кто знаком с XML, возможно, предпочтут заново отредактировать эти файлы с помощью редактора XML. Прежде чем создавать или редактировать файл .admx, необходимо продумать, надо ли разрешить включение или выключение параметров реестра из среды редактора объектов групповой политики либо можно импортировать предварительно настроенный параметр в GPO, используя шаблон редактора Security ConfigurationEditor, SCE (т. е. файл .inf). Если вы используете DC Server 2008, возможно, метод предпочтений групповой политики (GPP) больше подойдет для управления реестром.

Рассел Смит (rms@russell-smith.net) — независимый ИТ-консультант, специализируется на управлении системами