Характерной чертой нынешней обстановки является большой беспорядок во всей Поднебесной.

Из коммюнике X съезда КПК

Группенфюрер, не следует падать в обморок, но, кажется, все мы «под колпаком» у Мюллера.

«Семнадцать мгновений весны»

С развитием информационных технологий проблемы защиты информации начинают интересовать все большее число людей. Это утверждение справедливо как в отношении рядовых пользователей, работающих за домашним компьютером, так и компаний, использующих корпоративные сети. Особенно остро вопрос защиты и безопасного использования компьютеров встает при подключении к Internet. Для многих компаний важно не только защитить свои локальные сети от вторжения извне, но и организовать надежные и безопасные каналы связи с филиалами через общедоступную сеть Internet. Кроме того, перед корпоративными заказчиками весьма остро стоит проблема гарантированной доставки сообщений по электронной почте таким образом, чтобы посторонние лица не могли перехватить, подделать или использовать в своих интересах передаваемую информацию. Своего решения ждут также задачи, связанные с электронной коммерцией, так как ее широкомасштабное внедрение невозможно без принятия особых мер по обеспечению безопасности и конфиденциальности транзакций.

Для шифрования информации и организации защиты сетей в России активно используются западные продукты. Это разного рода программы защиты от несанкционированного доступа, а также шифрования файлов, — начиная от Norton Utilities и архиваторов типа PKZIP и заканчивая серьезными приложениями уровня PGP. Даже обычные текстовые редакторы и электронные таблицы содержат те или иные криптографические средства. Широкое распространение получили также межсетевые экраны, средства построения виртуальных частных сетей (Virtual Private Network, VPN), организация закрытых каналов обмена информацией и т. д.

Справедлив вопрос, насколько применение таких средств правомочно с точки зрения российского законодательства? Не приведет ли подобная практика ко вмешательству со стороны спецслужб?

Данная статья представляет собой попытку анализа сложившейся ситуации с учетом законодательных актов и комментариев специалистов, профессионально занимающихся разработкой средств защиты информации, а также мнения государственных органов, призванных контролировать использование средств защиты и шифрования.

Следует иметь в виду, что информация, подлежащая защите, бывает разная:

- сведения, отнесенные к государственной тайне;

- конфиденциальные сведения;

- персональные данные;

- остальная информация.

Режимы защиты сведений, содержащих государственную тайну, в данной статье рассматриваться не будут, поскольку это мало интересует негосударственные организации и, в особенности, рядовых граждан. Да и далеко не все государственные учреждения и организации имеют отношение к государственной тайне.

Некоторую информацию невозможно отнести ни к конфиденциальной, ни к персональным данным, но тем не менее она также требует защиты. Например, для удаленного управления сервером Web, находящегося у провайдера, пользователя требуется достоверно аутентифицировать. Однако в подобных случаях защищать канал передачи информации от перехвата не нужно.

Вторая часть статьи содержит обзор продукции российских производителей, представленной на открытом рынке средств защиты.

ФЕДЕРАЛЬНЫЙ ЗАКОН

Полный сумбур в голове — так можно охарактеризовать состояние автора после знакомства с российскими нормативными актами и с комментариями специалистов (в том числе и сотрудников ФАПСИ). Сколько специалистов — столько и противоречащих друг другу мнений относительно проблем сертификации и лицензирования средств защиты.

Но начнем по порядку (ab ovo usque ad mala — как говорили в Древнем Риме). Основным законодательным актом в области защиты информации является Федеральный закон № 24-ФЗ от 20.02.95 г. «Об информации, информатизации и защите информации».

Согласно Разделу 3 Статьи 19, «организации, выполняющие работы в области проектирования, производства средств защиты информации и обработки персональных данных, получают лицензии на этот вид деятельности». Заметьте, что здесь ничего не говорится о необходимости получения лицензии на эксплуатацию средств защиты, во всяком случае, если это не обработка персональных данных. (Согласно Разделу 1 Статьи 11 Закона, персональные данные относятся к категории конфиденциальной информации.)

Кроме того, в Статье 5 говорится:

«...3. Юридическая сила документа, хранимого, обрабатываемого и передаваемого с помощью автоматизированных информационных и телекоммуникационных систем, может подтверждаться электронной цифровой подписью...

4. Право удостоверять идентичность электронной цифровой подписи осуществляется на основании лицензии...»

Раздел 1 Статьи 21 гласит:

«Защите подлежит любая документированная информация, неправомерное обращение с которой может нанести ущерб ее собственнику, владельцу, пользователю и иному лицу.

Режим защиты информации устанавливается:

- в отношении конфиденциальной документированной информации — собственником информационных ресурсов или уполномоченным лицом на основании настоящего Федерального закона;

- в отношении персональных данных — Федеральным законом».

Особый интерес представляет Статья 22, Раздел 3:

«Риск, связанный с использованием не сертифицированных информационных систем и средств их обеспечения, лежит на собственнике (владельце) этих систем и средств. Риск, связанный с использованием информации, полученной из не сертифицированной системы, лежит на потребителе информации».

Таким образом, закон недвусмысленно признает правомерность использования не сертифицированных систем (с напоминанием ответственности за риск).

Все, казалось бы, ясно и понятно.

УКАЗ ПРЕЗИДЕНТА №334

Через полтора месяца после того, как Президент подписал Закон, им же был подписал небезызвестный Указ №334 от 03.04.95 г. «О мерах по соблюдению законности в области разработки, производства, реализации и эксплуатации шифровальных средств, а также предоставлении услуг в области шифрования информации». Этот Указ буквально перетряхнул всю законодательную базу в области защиты информации. Он явно был написан в интересах одной из наших спецслужб и стал отражением ее стремления поставить под свой контроль все, что связано с шифрованием, а ведь, как известно, оно представляет собой важнейшую функцию многих средств защиты информации. Из-за недостатка места мы не имеем возможности привести текст Указа полностью, но постараемся процитировать наиболее характерные и интересные пункты (полный текст Указа размещен по адресу: http://www.security.ru/uk4.html).

«...4. В интересах информационной безопасности Российской Федерации и усиления борьбы с организованной преступностью запретить деятельность юридических и физических лиц, связанную с разработкой, производством, реализацией и эксплуатацией (курсив наш — ред.) шифровальных средств, а также защищенных технических средств хранения, обработки и передачи информации, предоставлением услуг в области шифрования информации без лицензий, выданных Федеральным агентством правительственной связи и информации...»

«6. Федеральной службе контрразведки Российской Федерации и Министерству внутренних дел Российской Федерации совместно с Федеральным агентством правительственной связи и информации при Президенте Российской Федерации, Государственной налоговой службе Российской Федерации и Департаменту налоговой полиции Российской Федерации осуществлять выявление юридических и физических лиц, нарушающих требования настоящего Указа».

Среди других пунктов можно отметить предложение Центральному Банку (ЦБ) и Федеральному агентству правительственной связи и информации при Президенте Российской Федерации (ФАПСИ) «принять необходимые меры» в отношении коммерческих банков, уклоняющихся от обязательного использования сертифицированных ФАПСИ средств хранения, обработки и передачи информации при их взаимодействии с ЦБ. Весьма любопытен пункт 5, где говорится, что Государственный таможенный комитет должен принять меры к недопущению ввоза на территорию России импортных средств шифрования при отсутствии у них лицензии Министерства внешних экономических связей по согласованию с ФАПСИ.

ДРУГИЕ ДОКУМЕНТЫ

Прежде чем обсуждать положение, сложившееся после опубликования этого Указа, хотелось бы упомянуть ряд государственных стандартов в области криптографии:

- ГОСТ 28147-89 «Системы обработки информации. Защита криптографическая»;

- ГОСТ Р 34.10-94 «Информационная технология. Криптографическая защита информации. Система электронной цифровой подписи на базе асимметричного криптографического алгоритма»;

- ГОСТ Р 34.11-94 «Информационная технология. Криптографическая защита информации. Функция хэширования».

Первый ГОСТ описывает процедуру шифрования с симметричным ключом длиной 256 бит. Все опрошенные специалисты весьма высоко оценивают его стойкость. По их мнению, он гораздо устойчивее к взлому, чем американские алгоритмы типа DES, TripleDES и IDEA. Однако, на взгляд некоторых, такой алгоритм избыточен для задач, где не требуется защита особо важной информации. Использование отечественного алгоритма может привести к снижению производительности на магистральных линиях связи (когда шифрование осуществляется на пограничных устройствах), хотя современные реализации шифровальных средств прекрасно работают на уровне настольных компьютеров и даже достаточно крупных сетей.

Что касается ГОСТ Р 34.10-94 на электронную цифровую подпись, то к асимметричному криптографическому алгоритму претензий гораздо больше. Многие считают его устаревшим и медленным. Нарекания вызывает также слишком большая длина ключей, что напрямую сказывается на быстроте шифрования. К тому же современные алгоритмы асимметричного шифрования позволяют добиться той же стойкости шифра при гораздо меньшей длине ключа.

Но самым большим недостатком некоторые профессиональные разработчики считают отсутствие нормативной базы по распространению ключей и формированию общенациональных сертификационных центров.

Сертификацией и лицензированием средств защиты занимается Гостехкомиссия при Президенте РФ и ФАПСИ при Президенте РФ, а их полномочия разграничивает «Положение о государственном лицензировании деятельности в области защиты информации». Согласно «Положению», ФАПСИ отвечает за средства защиты, содержащие шифровальные средства. Гостехкомиссия же осуществляет сертификацию средств защиты от несанкционированного доступа (НСД). Однако для сертификации Гостехкомиссией по классам защищенности от НСД 1А, 1Б и 2Б автоматизированные системы (АС) должны использовать криптографические средства, сертифицированные ФАПСИ.

ЧТО СЛЕДУЕТ ИЗ НОРМАТИВНЫХ АКТОВ

Теперь вернемся к Указу Президента №334 от 03.04.95 и Закону №24-ФЗ от 20.02.95. Анализ документов позволяет сделать несколько выводов. Конфиденциальную информацию (включая персональные данные) не только можно, но и нужно защищать. Если средства защиты не содержат шифровальных средств, то владелец системы вправе применять любые, в том числе не сертифицированные продукты (на свой страх и риск). Однако государственные учреждения для защиты от НСД обязаны использовать сертифицированные Гостехкомиссии средства (а если речь идет о классах защищенности 1А, 1Б и 2Б — то и сертифицированные ФАПСИ).

Если государственные учреждения применяют шифровальные средства, то эти средства должны иметь сертификат ФАПСИ. Это относится и к банкам при их взаимодействии с ЦБ.

Если юридическое и физическое лицо применяет шифровальные средства, то оно должно получить лицензию ФАПСИ на эксплуатацию. Таким образом, помимо того, что они обязаны приобретать только сертифицированные ФАПСИ средства, банки (при взаимодействии с ЦБ) и госучреждения должны получить лицензию на их использование; всем остальным достаточно получить лицензии ФАПСИ, — применять же они могут не сертифицированные продукты. Однако для использования импортных шифровальных средств пользователям необходимо получить лицензию Министерства внешних связей (сейчас Министерства торговли) совместно с ФАПСИ на право ввоза таких средств (такое впечатление, что разработчики нормативных актов не слышали про Internet, и все каналы ввоза ограничиваются, по их мнению, только самолетами, поездами, автотранспортом или судами).

Возникает закономерный вопрос, где пользователи могут легально приобрести средства шифрования, если они не хотят заниматься весьма утомительной процедурой получения лицензии на ввоз таких средств (кстати, она выдается только на конкретную партию продуктов)? Только у разработчиков и распространителей шифровальных средств. Те, в свою очередь, обязаны иметь лицензии ФАПСИ на разработку и распространение. Чтобы получить подобную лицензию, разработчик должен выпускать продукты в соответствии с нашими ГОСТами, и эти продукты должны пройти сертификационные испытания.

КОММЕНТАРИИ СПЕЦИАЛИСТОВ

После знакомства с нормативными актами самое время узнать мнение о них российских разработчиков средств защиты информации. Отметим, что отношение к законам и Указу в значительной степени зависит от того, какие сертификаты и лицензии имеет (или собирается получить) тот или иной конкретный разработчик и какие продукты он выпускает. К тому же специалисты в области защиты информации не являются юристами и высказывают лишь свой личный взгляд на проблему.

Ряд специалистов, попросивших не называть их имена, считают, что Указ Президента №334 нарушает действующее законодательство.

Гражданский Кодекс Российской Федерации (Статья 3, пункт 5) гласит: «В случае противоречия Указа Президента Российской Федерации или постановления Правительства Российской Федерации настоящему Кодексу или иному закону применяется настоящий Кодекс или соответствующий закон». Специалисты считают, что Указ №334 противоречит закону №24-ФЗ от 20.02.95 г., так как последний разрешает для защиты информации применять любые средства, в том числе и не сертифицированные. Но, на мой взгляд (я — тоже не юрист и даже не сын юриста), противоречия здесь нет, поскольку указ говорит лишь о получении лицензии на использование шифровальных средств, но никак не про необходимость их сертификации (за исключением банков и государственных учреждений). Другое дело, что в законе требование получения лицензии ограничено лишь разработкой и производством средств защиты, а лицензия на эксплуатацию необходима только для обработки персональных данных.

Существует и такое мнение: пусть государство регламентирует деятельность подведомственных ему структур (т. е. государственных учреждений), коммерческие же организации вправе сами решать, каким образом охранять свою коммерческую тайну. К сожалению, придерживающиеся такой позиции люди не смогли представить убедительных аргументов в пользу своей точки зрения.

Однако абсолютное большинство разработчиков делает упор не на это. Внимательное ознакомление с нормативными актами и, в особенности, с Указом показывает, что ключевым моментом в понимании проблемы является термин «шифровальное средство». Именно трактовка этого термина вызывает наиболее ожесточенные споры. Как считают в ФАПСИ, самое полное определение шифровальных средств дано в Системе сертификации средств криптографической защиты информации РОСС RU.0001.030001, зарегистрированной в Госстандарте России 15 ноября 1993 года. В соответствии с этим документом, к шифровальным средствам относятся реализующие криптографические алгоритмы преобразования информации аппаратные, программные и аппаратно-программные средства, системы и комплексы, если они служат для:

- обеспечения безопасности информации при ее обработке, хранении и передаче по каналам связи, включая шифровальную технику;

- защиты от несанкционированного доступа к информации при ее обработке и хранении;

- защиты от навязывания ложной информации, включая средства имитозащиты и электронной цифровой подписи;

- изготовления ключевых документов для шифровальных средств независимо от вида носителя информации.

Однако подобная расширительная трактовка позволяет под термин «шифровальное средство» подвести практически любой продукт, где реализуется преобразование информации с использованием ключа. Таковыми можно считать и любимый в народе Microsoft Word, и не менее любимый Microsoft Excel, и архиваторы, и утилиты шифрования файлов, и средства организации виртуальных сетей, и многое другое. Более того, согласно ГОСТ Р 34.11-94, даже функция хэширования относится к разряду криптографической защиты информации. В результате практически любую ОС также можно при желании отнести к продуктам, требующим получения лицензий на использование, так как всякая серьезная операционная система имеет средства хэширования (а нередко и шифрования) для аутентификации пользователей. (Между прочим, Windows NT и UNIX активно используются в госучреждениях, в том числе и в ФАПСИ и Гостехкомиссии, но что-то не припомню случаев, чтобы они получали лицензии на эксплуатацию.)

Понимая всю абсурдность положения, даже ФАПСИ (именно оно инициировало публикацию Указа №334 и документа РОСС RU.0001.030001 и, таким образом, несет ответственность за сложившуюся ситуацию) признает, что «многие понятия и термины, вводимые принимаемыми законами и иными нормативными актами, используемые различными органами, работающими в сфере защиты информации, или отдельными авторами, носят неоднозначный, противоречивый характер».

Чтобы была хоть какая-то определенность, ФАПСИ разъясняет, что в спорных случаях вопрос отнесения продукта к средствам криптографической защиты информации решается путем проведения технической экспертизы либо самого продукта, либо его описания в сертификационных испытательных центрах. При буквальной трактовке этого требования любой сомнительный с точки зрения криптографии продукт, включая операционные системы или текстовые редакторы, необходимо подвергнуть экспертизе в испытательном центре ФАПСИ. В случае признания продукта шифровальным средством потенциальному пользователю потребуется получить лицензию на его использование (совсем не банальная процедура), а если продукт импортный (таких, как известно, большинство), то и лицензию на его ввоз. Теперь представьте себе, что речь идет о вашей любимой ОС Linux, архиваторе PKZIP или Norton Utilities.

Некоторые специалисты, в частности президент компании «ЛАН Крипто» Анатолий Лебедев и (до определенной степени) генеральный директор компании СИГНАЛ-КОМ Владимир Смирнов, полагают, что документы наподобие РОСС RU.0001.030001 не являются нормативными актами и предполагают слишком широкое толкование. Они считают, что необходимо четко определить понятие «шифровальное средство» и другие термины, притом обязательно в открытых нормативных документах. Они справедливо задают вопрос: до каких пределов можно трактовать этот термин? Например, если криптографическое средство встроено в состав системы (в частности, в программу аутентификации пользователя) и не может применяться отдельно от нее, то является ли продукт «шифровальным средством»?

Начальник отдела средств защиты информации Научно-инженерного предприятия «Информзащита» Андрей Степаненко указывает на то, что практически все системы защиты используют какие-либо алгоритмы преобразования собственной конфигурационной информации, хранимой на дисках или передаваемой по сети, например паролей пользователей, команд управления и т. п. При этом они не относятся к шифровальным средствам.

Несколько иного мнения придерживается директор департамента информационных систем и комплексов компании «ИнфоТеКС» Владимир Игнатов. Он считает, что до тех пор, пока продукт не сертифицирован ФАПСИ, его не следует рассматривать в качестве «шифровального средства».

Чтобы избежать конфликта с действующим Указом Президента №334, большинство компаний, не имеющих лицензии и сертификатов ФАПСИ (но получивших лицензию Гостехкомиссии), предпочитают называть свои криптографические программы и модули другими терминами, например средствами «кодирования», «преобразования информации» и т. д.

Тем не менее почти все компании, еще не имеющие лицензии ФАПСИ, собираются ее получить. Однако их не радует требование получения заказчиками лицензий на эксплуатацию своих изделий, поскольку подобная необходимость может отпугнуть очень многих клиентов.

Московское отделение Пензенского научно-исследовательского электротехнического института (МО ПНИЭИ) имеет лицензию ФАПСИ на разработку шифровальных средств и сертификаты ФАПСИ на свои продукты, а поэтому стремится строго следовать всем нормативным актам. По словам руководителя проекта Бориса Ломакина, в спорных случаях они предпочитают напрямую обращаться за разъяснениями в ФАПСИ. Само собой разумеется, что заказчики продукции МО ПНИЭИ должны пройти процедуру получения соответствующих лицензий ФАПСИ на техническое обслуживание и распространение шифровальных средств, а также на предоставление услуг в области шифрования информации.

ОТВЕТСТВЕННОСТЬ

Какова же ответственность пользователей в случае нарушения Указа? Очевидно, что государство вправе регламентировать деятельность госпредприятий, а также, до определенной степени, коммерческих банков: у последних могут отобрать лицензию, хотя это и не так просто, как может показаться на первый взгляд. Но как быть в случае других негосударственных организаций и, в особенности, физических лиц? Пункт 6 Указа гласит, что ФСБ, МВД, ФАПСИ, налоговая служба и налоговая полиция осуществляют выявление юридических и физических лиц, нарушивших Указ. Ну, хорошо, выявили, а дальше-то что? Наверное, тогда к этим лицам должен применяться пункт 4 того же Указа, где говорится о запрете на использование (а также разработку и распространение) шифровальных средств без лицензии ФАПСИ. А как это возможно на практике?

Единственный орган, который имеет право принять подобное решение, — это суд. Но в этом случае мы опять приходим к проблеме трактовки термина «шифровальное средство», но уже в юридической плоскости. Надо сказать, что руководители практически всех компаний, занимающихся разработкой и сбытом средств защиты информации, ранее работали в ФАПСИ и КГБ, поэтому они хорошо знают «кухню» спецслужб, и их сложно сбить с толку вопросами терминологии. Как они утверждают, ФАПСИ должно сначала доказать, что используемые средства являются шифровальными; требование же ФАПСИ в предварительной экспертизе средств защиты на предмет отнесения их к шифровальным средствам считают незаконным.

Суд не будет (во всяком случае, не должен) принимать при рассмотрении дела внутренние документы ФАПСИ. По некоторым данным, в России уже проводились два подобных процесса, когда ФАПСИ через суд добивалось прекращения разработки средств защиты. В одном случае агентство выиграло дело, во втором — проиграло. Но все специалисты утверждают, что исход дела во многом зависит от ловкости и квалификации юристов.

Заметьте, что преследованию подвергались только разработчики средств защиты, в отношении тех, кто эксплуатирует продукты, никто и никогда никаких претензий не выдвигал. Однако это ни о чем не говорит. Кто может поручиться, что в дальнейшем подобных претензий выдвигаться не будет? К тому же в нашей стране подобные дела далеко не всегда улаживаются исключительно через суд. Если пункт 6 Указа №334 требует от МВД и налоговой полиции выявлять нарушителей Указа, то при желании они смогут найти меры воздействия на нарушителей.

Справедливости ради стоит сказать, что в ФАПСИ сидят отнюдь не злодеи, которые только тем и озабочены, чтобы ставить палки в колеса. Все ранее высказанные претензии касались не столько деятельности ФАПСИ, сколько его привилегированного положения в свете Указа №334. Специалисты отмечают, что сейчас политика в области разработки и использования средств защиты стала намного более либеральной. Например, по нашим сведениям, на конец 1998 года не более трех десятков организаций имели лицензию на эксплуатацию шифровальных средств, тогда как число компаний, так или иначе работающих со средствами защиты информации, которые условно можно отнести к шифровальным, исчислялось тысячами. Более того, вопреки Указу №334, до сих пор не выработан механизм, регламентирующий получение лицензий на эксплуатацию шифровальных средств физическими лицами. Судя по всему, его и не собираются разрабатывать. Слишком уж сильно это отдает средневековьем. Так что рядовые пользователи могут пока спать спокойно.

Другой тонкий момент — кто будет отвечать, если сертифицированное ФАПСИ шифровальное средство окажется с изъяном? На этот вопрос многие специалисты только разводят руками. Очевидно, что в случае взлома системы потерпевшие вряд ли всерьез могут рассчитывать на возмещение материального ущерба от сертификационного центра и ФАПСИ.

В ФАПСИ работают высококлассные специалисты в области защиты информации, и им хорошо известны тенденции развития информационных технологий. Внедрение электронной коммерции, межбанковских операций через Internet, создание дешевых и производительных корпоративных сетей с помощью технологий Internet, надежная и защищенная почта, международные платежные системы и многое другое немыслимы без средств защиты. Другое дело, что законодательная база у нас сильно отстает от развития рынка. То, что годилось в начале 1995 года (в то время в России и Internet, по существу, не было), никак не может соответствовать требованиям 21 века.

НЕКОТОРЫЕ РЕКОМЕНДАЦИИ

Что можно посоветовать тем, кто собирается устанавливать средства защиты информации? Некоторые специалисты рекомендуют, прежде чем приобретать те или иные продукты, обратиться к квалифицированному юристу. К сожалению, такой подход вряд ли приемлем для большинства организаций и физических лиц. Да и где можно найти действительно квалифицированного юриста в такой специфической области? И во сколько обойдутся его консультации?

В этой связи мне хотелось бы высказать свой частный взгляд на проблему применения средств защиты, исходя из реалий российской действительности. В настоящее время физические лица могут использовать любые средства защиты и шифрования, как продаваемые на рынке, так и свободно доступные через Internet. Что касается негосударственных организаций, то, как мне кажется, все зависит от категории информации, которую требуется защищать. Если речь идет не о конфиденциальных данных (например, об информации на открытом сервере Web), то использовать можно любые средства защиты. При защите от НСД (например, в случае межсетевых экранов или для ограничения доступа к компьютеру), применять можно любые средства защиты, если они не предусматривают выдачи на выходе системы шифрованной информации.

Во всех иных случаях я бы рекомендовал использовать сертифицированные Гостехкомиссией или ФАПСИ средства защиты. Однако применение сертифицированных Гостехкомиссией средств представляется более предпочтительным, поскольку в этом случае лицензии на использование не требуется. Правда, сертификат Гостехкомиссии обычно распространяется лишь на определенную партию продукции, но это уже забота разработчика или распространителя. Наличие сертификата Гостехкомиссии, даже если в продукте используются серьезные криптографические алгоритмы, обезопасит организацию от претензий со стороны ФАПСИ. При использовании сертифицированных ФАПСИ средств защиты пользователю придется получить лицензию ФАПСИ на эксплуатацию. Если организация участвует в обмене закрытой информацией с партнерами или филиалами, находящимися на территории других стран, то ей следует позаботиться о получении лицензии на импорт (экспорт) средств шифрования. Если организация собирается заниматься электронной коммерцией, то ей придется принимать решение на свой страх и риск, поскольку только западные продукты способны обеспечить защищенный режим обмена информацией с массовым потребителем.

Что касается государственных организаций, то выбора у них нет. Продукт должен быть сертифицирован Гостехкомиссией или ФАПСИ, в последнем случае им придется к тому же получить лицензию ФАПСИ на эксплуатацию.

ПРОДУКЦИЯ РОССИЙСКИХ РАЗРАБОТЧИКОВ

Отечественные разработчики предлагают самые разные средства защиты информации. Они могут удовлетворить многих корпоративных заказчиков, хотя, конечно, они не в состоянии охватить все потребности рынка.

Отдельные средства защиты имеют сертификат ФАПСИ, но большинство — только сертификат Гостехкомиссии. Встречается и продукция, не имеющая никаких сертификатов.

Первоначально мы собирались представлять продукцию российских производителей по категориям, таким, как средства построения виртуальных частных сетей, межсетевые экраны и т. д. Однако подобный подход оказался неосуществим, так как немало продуктов входят сразу в несколько категорий. Поэтому в конечном итоге информацию об отечественных средствах защиты было решено давать отдельно по компаниям.

Следует заранее оговориться, что из-за недостатка места далеко не все разработчики оказались представлены в данном обзоре. По той же причине мы не имеем возможности подробно описывать характеристики каждого из средств защиты, среди которых есть немало уникальных продуктов.

МО ПНИЭИ

Несмотря на причудливое название, Московское отделение Пензенского научно-исследовательского электротехнического института (http://www.security.ru) представляет собой в действительности коммерческое предприятие, пользующееся широкой известностью среди специалистов в области криптографии. Это одна из немногих коммерческих организаций, продукция которой имеет сертификаты ФАПСИ.

Базовую группу продуктов МО ПНИЭИ составляют программные средства криптографической защиты информации (СКЗИ), где используется определенный в ГОСТ 28147-89 симметричный криптографический алгоритм преобразования данных. В этих же СКЗИ реализована система электронной подписи на базе асимметричного криптографического алгоритма ГОСТ Р 34.10-94 и функция хэширования на основе ГОСТ Р 34.11-94.

СКЗИ имеют две разновидности: «Верба» и «Верба-О»; первая предназначена для государственных учреждений, вторая — для коммерческих организаций. Они отличаются друг от друга тем, что «Верба» осуществляет шифрование с помощью традиционных симметричных ключей, в то время как «Верба-О» — посредством открытого распределения ключей. Если говорить точнее, «Верба-О» на базе секретного ключа пользователя и открытого ключа второго пользователя формирует симметричный ключ длиной 256 бит, с помощью которого в соответствии с ГОСТ 28147-89 и шифруется поток информации между этими пользователями. Другое отличие состоит в том, что в «Вербе — О» ключи шифрования изготовляет администратор системы, а для «Вербы», в соответствии с установленным порядком, ключи изготовляются ФАПСИ. Правда, факт владения ФАПСИ всеми ключами для «Вербы» вряд ли может понравиться многим негосударственным предприятиям.

Каждая из линий делится на продукты для соответствующих операционных систем. Названия отдельных продуктов отличаются добавочными символами. «Верба» и «Верба-О» предназначены для DOS, «Верба-W» и «Верба-ОW» — для Windows, «Верба-U» и «Верба-ОU» — для UNIX (Digital и HP-UX). В состав продуктов входят объектные модули, имеющие открытый интерфейс для интеграции в системы, где требуются криптографические преобразования. Все остальные продукты МО ПНИЭИ также используют эти библиотечные модули. К числу общих положительных характеристик всех СКЗИ семейства «Верба» можно отнести поддержку управления ключами как на уровне интерактивных оконных утилит, так и на уровне библиотек; функциональное взаимодействие с аппаратными средствами защиты от НСД, такими, как комплекс «Аккорд»; имеющиеся в документации четкие рекомендации и правила пользования, выполнение которых обеспечивает комплексную защиту информации на гарантированно высоком уровне. В создании СКЗИ принимали участие высококвалифицированные специалисты с многолетним опытом разработки криптографических средств.

|

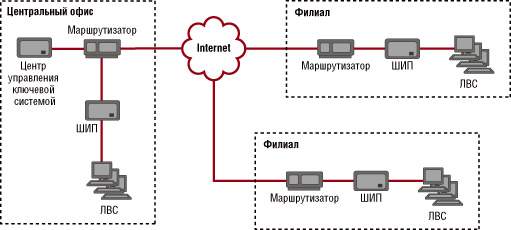

Особый интерес представляет собой средство построения виртуальных частных сетей «Шифратор IP-потоков» (ШИП). ШИП работает на сетевом уровне иерархии OSI, причем шифрованию подлежат не только данные, но и исходные IP-заголовки, чтобы потенциальный злоумышленник не мог определить структуру локальной сети. В отличие от других продуктов МО ПНИЭИ, ШИП представляет собой программно-аппаратное решение, реализованное на базе BSD UNIX. В комплект ШИП входит СКЗИ «Верба», поскольку первоначально ШИП предназначался для государственных организаций. Размещаемый между локальной сетью и пограничным маршрутизатором компьютер с ШИП шифрует весь трафик, передаваемый в общедоступную сеть, и расшифровывает пакеты, поступающие в локальную сеть (см. Рисунок 1).

У МО ПНИЭИ имеются также решения по построению защищенной электронной почты, обеспечению защиты информации при ее передаче по каналам общедоступной связи, а также для серверов Web. В ближайших планах компании стоит разработка центров сертификации и распространения открытых ключей.

АНКАД

Компания АНКАД (http://www.ancud.ru) ведет историю своей деятельности с 1991 года. В настоящее время она специализируется в области проектирования и разработки аппаратных, программно-аппаратных и программных средств защиты информации. Гордость компании — программно-аппаратные средства защиты серии «Криптон».

Текущая версия «Криптон» реализована на базе ПК (она выполнена в виде платы расширения для линии ISA или PCI) и предназначена для криптографической защиты данных. На вход системы подается исходная информация, а на выходе выдается шифрованная. В комплект поставки «Криптон» входит программа электронной цифровой подписи CryptonSign, благодаря которой СКЗИ может использоваться для организации защищенной электронной почты.

«Криптон» реализует следующие государственные стандарты на криптографическую защиту информации: ГОСТ 28247-89, ГОСТ Р 34.11-94 и ГОСТ Р 34.10-04. Алгоритм шифрования реализован аппаратно на основе специализированной БИС «Блюминг», спроектированной компанией АНКАД. Такое решение позволяет гарантировать целостность алгоритма криптографического преобразования и разгрузить центральный процессор компьютера. «Криптон» имеет встроенный аппаратный датчик случайных чисел, а также интерфейсы для считывателя смарт-карт и устройств Touch Memory, на которых могут храниться ключи шифрования. Базовый комплект поставки включает средства шифрования файлов и каталогов на диске.

Дополнительно «Криптон» может комплектоваться программой прозрачного шифрования дисков CryptonSilent и средством защиты компьютера от несанкционированного доступа «Криптон-Вето».

«Криптон» сертифицирован ФАПСИ в составе автоматизированных рабочих мест, а «Криптон-Вето» имеет сертификат Гостехкомиссии.

Программный эмулятор CryptonLITE позволяет эмулировать «Криптон» для тех применений, где использование аппаратного комплекса вызывает трудности или слишком дорого (CryptonLITE стоит в 3-5 раз дешевле аппаратного «Криптона»).

АНКАД предлагает комплекты для разработчиков, представляющие собой библиотеки модулей шифрования, а также программу CryptonArcMail для защиты файлов документов в системах электронной почты и в системах «Клиент-Банк».

СКЗИ «Криптон» активно используется другими разработчиками средств защиты информации. В частности, компания «Элвис+» продвигает комплекс «Застава», куда «Криптон» может быть интегрирован для построения виртуальных частных сетей. VPN из «Заставы» работает на сетевом уровне иерархии OSI, притом по желанию шифрованию могут подвергаться как поля данных IP-пакетов, так и целиком IP-пакеты (включая исходные заголовки). Другой, не менее перспективный, подход к использованию СКЗИ «Криптон» предлагает компания «Фактор», применяющая «Криптон» в телекоммуникационной системе «Дионис».

СИГНАЛ-КОМ

Компания СИГНАЛ-КОМ (http://www.signal-com.ru) предлагает широкий спектр средств защиты информации, в том числе и для компьютерных сетей. Среди них можно выделить следующие продукты.

Программный комплекс Net-PRO предназначен для организации защищенных частных виртуальных сетей на сеансовом уровне иерархии OSI. Для этого он использует протокол SOCKS 5, кодирующий расширенные методы аутентификации (в том числе и на основе сертификатов в формате Х.509). Шифрование (или назовем это кодированием) по протоколу SSL, свободному от экспортных ограничений, касающихся длины ключей, дополнено шифрованием по ГОСТ 28147-89.

Программный комплекс Inter-PRO обеспечивает защищенное взаимодействие между клиентами и серверами Web (по протоколу HTTP) на основе протокола SSL без экспортных ограничений на длину ключа. Он также реализует российский стандарт ГОСТ 28147-89 и предусматривает возможность формирования электронной цифровой подписи.

Локальный сертификационный центр Notary-PRO предназначен для регистрации, хранения и выдачи «сертификатов» для защищенных систем, построенных на основе асимметричных криптографических процедур. Центр совместим с продуктами Inter-PRO, Net-PRO и продуктами других производителей, поддерживающими формат Х.509.

Межсетевые экраны Data Guard/24S предназначены для построения VPN на канальном уровне иерархии OSI и работают с протоколами IP и X.25. Кроме того, компания предлагает межсетевой экран Data Guard/24A. Линия Data Guard реализована в виде программно-аппаратных комплексов на базе персонального компьютера.

Компания СИГНАЛ-КОМ имеет также решения для организации защищенного электронного документооборота, электронных платежей, телефонных переговоров и другие.

Продукция компании не имеет сертификатов ФАПСИ. Для обозначения криптографических модулей компания не употребляет термина «шифровальное средство», а предпочитает использовать определения «преобразование информации» и «кодирование». Тем не менее ряд продуктов имеет сертификат Гостехкомиссии.

«ЛАН КРИПТО»

Компания «ЛАН Крипто» (http://www.lancrypto.com) специализируется на технологиях защищенного электронного документооборота и обмена юридически значимыми электронными документами по общедоступным каналам связи. Компания продвигает на рынке следующие программные решения.

Библиотека программ цифровой подписи «Нотариус» представляет собой средство юридического заверения электронных документов с помощью цифровой подписи. Алгоритмы цифровой подписи, применяемые в программах «Нотариус», включают:

- собственную разработку «Нотариус-АМ» 1992-1995 гг. с элементами стандарта цифровой подписи США, но с более эффективной функцией сжатия;

- алгоритм цифровой подписи DSA, принятый в США в качестве стандарта;

- алгоритм цифровой подписи по ГОСТ Р 34.10-94;

- новый алгоритм «ЛАН Крипто» («Нотариус-S»), позволяющий сократить длину подписи на 60% по сравнению с ГОСТом и принятый в качестве отраслевого стандарта газовой промышленности РФ.

Библиотека программ «Веста» (цифровые конверты) позволяет сделать электронные документы недоступными для просмотра при передаче по открытым каналам связи, т. е. защищает документы от несанкционированного доступа при передаче.

В программах библиотеки «Веста» применяется несколько алгоритмов:

- собственные разработки «ЛАН Крипто» 1992-1995 годов, так называемые поточные коды «Веста-1», «Веста-2» и «Веста-2М»;

- хорошо известные в мире блочные алгоритмы DES, TripleDES, FEAL, SAFER, IDEA, MISTY, Blowfish;

- блочный алгоритм на основе стандарта ГОСТ 28147;

- новый быстрый алгоритм поточного кодирования «ЛАН Крипто», известный как «Веста-4»;

- новый быстрый алгоритм «ЛАН Крипто» для блочного кодирования данных Wicker98, участник международного конкурса на новый стандарт США.

Программа «Ортис», называемая цифровым сейфом, позволяет кодировать данные на жестком диске в предварительном или прозрачном режиме, причем защищать можно как отдельные файлы, так и целиком каталоги, тома или логические диски. Программа может задействовать любой из перечисленных выше широко распространенных блочных алгоритмов: DES, TripleDES, FEAL, SAFER, IDEA и др., и конечно же наиболее эффективный из них — алгоритм «ЛАН Крипто» Wicker98.

Для управления системой персональных идентификаторов пользователей при доступе к данным или аутентификации электронных документов компания предлагает программно-техническое решение под названием «КриптоБанк», куда включены как сами программы защиты и цифровой аутентификации, так и детальное описание порядка действий пользователей и администраторов системы в любых возможных ситуациях, в том числе и при разрешении споров по электронным документам в суде или арбитраже. Основными составляющими программного обеспечения «КриптоБанк» являются программы «Нотариус» и «Веста», а также программы «Центр сертификации» и «Центр регистрации» для сертификации и управления цифровыми идентификаторами (ключами) пользователей, авторизации пользователей и защиты документов. «КриптоБанк» как единое решение может быть использован одинаково эффективно и для системы из нескольких пользователей без выделения специальных администраторов, и для системы из нескольких десятков или даже сотен тысяч пользователей, причем пользователи могут быть различными способами объединены в группы в соответствии с конкретными задачами.

Программы и библиотеки компании «ЛАН Крипто» реализованы для всех основных операционных систем: MS-DOS, Windows 3.x/95/98/NT, UNIX SCO, Solaris, HP-UX, Linux, OS/2, VAX/VMS.

Версии программ «Нотариус» и «Веста», реализующие алгоритмы отраслевых стандартов газовой промышленности РФ, в 1999 г. прошли сертификационные испытания и в мае получили сертификаты соответствия в рамках системы сертификации ГОСТ Р Госстандарта России.

«ИНФОТЕКС»

Компания «ИнфоТеКС» (http://www.infotecs.ru) известна, прежде всего, своим пакетом программ «Корпоративная наложенная сеть» (КНС). Это уникальный в своем роде продукт, позволяющий:

- защищать файлы на дисках и дискетах;

- создавать корпоративные и персональные межсетевые экраны;

- организовывать защищенную голосовую связь через Internet;

- организовывать защищенный документооборот в интерактивном и автоматическом режимах;

- создавать виртуальные частные сети и корпоративные наложенные сети.

Кроме того, пакет позволяет прозрачным образом сочетать защищенные и незащищенные каналы связи не только в пределах сети, но и на уровне отдельного компьютера. Само собой разумеется, что клиенты могут использовать не все, а только часть возможностей всего пакета. При желании пользователи могут дополнить комплект средствами защиты от НСД на уровне отдельных компьютеров от сторонних производителей.

В отличие от стандартных виртуальных частных сетей, корпоративная наложенная сеть позволяет защищать передаваемую информацию в пределах одной локальной сети.

Особый интерес представляет средство защиты IP-LIR, составляющее основу пакета КНС. IP-LIR работает на уровне драйвера сетевой платы и кодирует информацию на канальном уровне иерархии OSI. Вместе с тем действие драйвера не огранивается лишь канальным уровнем, поскольку, во-первых, пользователь может задать условие, чтобы не вся исходящая информация кодировалась, а во-вторых, драйвер может отслеживать и фильтровать информацию более высоких уровней иерархии OSI, в частности сетевого, транспортного, сеансового и прикладного. Для кодирования используется симметричный криптографический алгоритм по ГОСТ 28147-89.

Драйвер IP-LIR реализован для операционных систем Windows 95/98 и Windows NT. В настоящее время разрабатывается версия для различных UNIX. IP-LIR имеет сертификат Гостехкомиссии по классу защищенности 1В для автоматизированных систем и классу 3 для межсетевых экранов.

Для организации защищенного электронного документооборота используется программа «Деловая почта», тесно интегрированная с драйвером IP-LIR. Электронная цифровая подпись в программе генерируется в соответствии с ГОСТ Р 34.10-94.

«ИНФОРМЗАЩИТА»

Научно-инженерное предприятие «Информзащита» (http://www.infosec.ru) придерживается комплексного подхода в области защиты информации. Компания является разработчиком программно-аппаратных систем семейства Secret Net для защиты от несанкционированного доступа информации, хранимой и обрабатываемой на персональных компьютерах, рабочих станциях и серверах локальных и распределенных сетей.

Версии Secret Net для операционных систем DOS/Windows 3.x, Windows 95, Windows NT и Novell NetWare сертифицированы Гостехкомиссией России на соответствие третьему классу защищенности. Платы аппаратной поддержки системы Secret Net обеспечивают блокировку загрузки с гибких дисков и CD-ROM, а также идентификацию пользователей с помощью различных аппаратных идентификаторов (Touch Memory, Smart Card, Proximity Card).

Программное обеспечение реализует защитные функции в рамках операционной системы: атрибутную и полномочную схемы разграничения доступа к ресурсам, контроль целостности программ, защиту от вирусов и «троянских коней», регистрацию событий, создание списка запускаемых программ.

Систему Secret Net отличают хорошо продуманная централизованная схема управления защитными механизмами в сети и оперативного контроля за состоянием защищенности, гибкость в настройке, простота в эксплуатации. Все версии Secret Net обеспечивают совместную работу со средствами криптографической защиты информации сторонних производителей, такими, как «Верба» и «Криптон».

Новый продукт компании — электронный замок «Соболь» — имеет аппаратный датчик случайных чисел, соответствующий требованиям ФАПСИ, что позволяет применять его для генерации ключей шифрования и электронной цифровой подписи.

Кроме продуктов серии Secret Net компания «Информзащита» предлагает на рынке следующие программы:

- сертифицированные Гостехкомиссией межсетевые экраны CyberGuard Firewall компании CyberGuard;

- сертифицированные Гостехкомиссией межсетевые экраны FireWall-1 компании Check Point Technologies;

- сертифицированную Гостехкомиссией систему анализа защищенности сетевых протоколов и сервисов Internet Scanner компании Internet Security Systems;

- систему анализа защищенности операционных систем System Scanner и баз данных Database Scanner компании Internet Security Systems;

- систему обнаружения атак на узлы сети в реальном режиме времени RealSecure компании Internet Security Systems.

В сентябре 1999 года НИП «Информзащита» планирует выпустить крипто-маршрутизатор «Континент» для построения VPN. Этот продукт реализован в программно-аппаратном и программном исполнении и шифрует информацию на сетевом уровне иерархии OSI. Это стало возможным после того, как компания получила лицензию ФАПСИ на разработку шифровальных средств. В планах компании — встраивание средств шифрования в СЗИ Secret Net.

«КОНФИДЕНТ»

Санкт-Петербургская компания «Конфидент» (http://www.confident.ru) известна своей линией продуктов Dallas Lock, представляющих собой средство защиты от НСД.

Программно-аппаратный комплекс Dallas Lock предназначен для:

- защиты от несанкционированного доступа к ресурсам персонального компьютера и сетевой операционной системы;

- разграничения прав доступа зарегистрированных пользователей к ресурсам ПК;

- автоматизированного контроля и протоколирования событий по доступу к компьютеру.

Для аутентификации пользователей применяются устройства Touch Memory, которые гарантируют сохранность паролей.

Dallas Lock выпускается в нескольких версиях в зависимости от операционной системы компьютера (MS-DOS, Windows 3.x и Windows 95). Доступна и сетевая версия Dallas Lock, предназначенная для сетей NetWare.

Комплект Dallas Lock сертифицирован Гостехкомиссией по 6 и 4 классу защищенности. Новая версия программы проходит сертификацию по третьему классу защищенности.

Поскольку платы расширения Dallas Lock вставить в ноутбуки невозможно, то для защиты информации на жестком диске и дискетах компания «Конфидент» поставляет для них специализированное программное решение CryptonBook. Кроме того, компания «Конфидент» предлагает сертифицированный Гостехкомиссией многопротокольный межсетевой экран FireWall/Plus фирмы Network-1, а также систему мониторинга безопасности сетей TCP/IP SessionWall-3 фирмы AbirNet.

ВМЕСТО ЗАКЛЮЧЕНИЯ

При развертывании систем защиты информации российские пользователи могут столкнуться с проблемами, которые никак нельзя отнести к разряду технических. Очевидно, что при выборе тех или иных средств защиты необходимо учитывать не только функциональные параметры, доступность и стоимость, но и правовые вопросы. Если речь идет о защите конфиденциальной информации или коммерческой тайны, то имеет смысл присмотреться к продуктам российских разработчиков, достаточно полно учитывающим потребности отечественного рынка.

Константин Пьянзин — обозреватель LAN. С ним можно связаться по адресу: koka@lanmag.ru.

|

Среди людей, не знакомых с криптографией или имеющих представление об этой науке лишь по статьям в популярной литературе, бытует мнение, что теоретически любой шифр может быть взломан. Вопрос только в вычислительных возможностях компьютеров и времени, требуемом для вскрытия. Однако это не совсем так. Если длина ключа равна длине сообщения, а ключ генерируется из случайных чисел с равновероятным распределением и меняется с каждым новым сообщением, то шифр невозможно взломать даже теоретически. Подобный подход впервые описал Г. Вернам в начале 20 века, предложив алгоритм одноразовых шифроблокнотов (one-time pad). Согласно алгоритму, исходное сообщение и ключ представляются в виде последовательностей битов, каждому биту сообщения ставится в соответствие бит ключа, и для них вычисляется логическая операция XOR. (В принципе, это может быть и другая операция, но XOR хороша тем, что повторное ее применение к зашифрованному сообщению и ключу дает исходное сообщение.) Правда, алгоритм одноразовых шифроблокнотов является не взламываемым лишь теоретически. В практическом плане все не так просто. Получение длинных ключей из случайных чисел с равновероятным распределением представляет собой сложную и чрезвычайно дорогостоящую задачу. Еще одна проблема заключается в том, каким образом передать ключ собеседнику. Из-за этих сложностей алгоритмы, подобные одноразовым шифроблокнотам, очень редко применяются в компьютерных системах. Метод нашел применение лишь в некоторых специфических областях, в особенности в разведке и для защиты особо важной информации. Здесь самые большие проблемы связаны не столько с возможностью взлома шифра, сколько с недопущением перехвата ключей, переманиванием (перевербовкой) шифровальщиков и прослушиванием работы шифровальной техники. |

|

Средства построения виртуальных частных сетей различают по уровню иерархии модели OSI, на которой они работают: канальному, сетевому, сеансовому и прикладному. VPN канального уровня прекрасно подходят для соединений «точка-точка» и позволяют устанавливать защищенную связь для любых сетевых протоколов, а не только для IP. Наиболее известны следующие защищенные протоколы канального уровня: PPTP, L2F, L2TP. VPN сетевого уровня ориентированы исключительно на IP-сети и подразумевают использование технологии IPSec (поддержка IPSec изначально встроена в шестую версию протокола IP). IPSec позволяет шифровать либо поле данных IP-пакета, либо весь IP-пакет, включая поле заголовка. В последнем случае пакет получает новый заголовок, где указываются адреса пограничных крипто-маршрутизаторов. VPN сеансового уровня чаще всего ассоциируют с сервисом SOCKS 5. Работает такой сервис следующим образом. Когда пользователь пытается соединиться с неким сервером, то его SOCKS-клиент соединяется с SOCKS-сервером, где происходит аутентификация. При положительном результате сервер SOCKS от имени клиента устанавливает связь с затребованным сервером, т. е. SOCKS-сервер выступает в качестве передаточного звена. Трафик между клиентом и сервером SOCKS может быть зашифрован. VPN прикладного уровня, как и следует из названия, обеспечивают защиту (шифрование) информации на прикладном уровне. Реализации имеются, например, для сервисов Web (SHTTP) и электронной почты (S/MIME и другие). Преимущества и недостатки VPN различных уровней можно сформулировать так: более высокий уровень иерархии предоставляет более широкий набор услуг безопасности и надежного контроля доступа, однако чем ниже уровень, тем проще организовать прозрачную работу сетевых приложений. |