Windows NT предоставляет богатые возможности конфигурирования операционной среды, однако такая гибкость системы таит в себе много потенциальных опасностей, в частности, для защиты.

Windows NT получает все большее распространение и как операционная система для рабочих станций, и как серверная ОС. Многие сетевые администраторы уже успели оценить легкость управления этой системой и эффективность средств ее безопасности. Однако популярность NT заставила хакеров всего мира обратить на нее пристальное внимание, и, конечно, они нашли немало слабых мест.

В этой статье мы попытаемся дать общий обзор проблем безопасности информационных систем на базе Windows NT 4.0. При этом основное внимание будет уделено тем методам взлома компьютерных сетей, применение которых не требует от злоумышленника высокой квалификации и может быть осуществлено с помощью программных средств, свободно доступных в Internet. Как показывает практика, такие атаки наиболее распространены, и именно от них следует защитить свою систему в первую очередь. К сожалению, абсолютное большинство системных администраторов плохо осведомлены о возможных угрозах, поэтому для них подобная информация будет особенно полезна.

Система безопасности компьютерной сети должна предусматривать меры защиты по трем направлениям:- защита на уровне физического доступа к компьютеру;

- организация безопасной работы в локальной сети;

- защита при подключении к глобальным сетям.

Как мы надеемся, приводимые в этой статье рекомендации помогут администратору системы безопасности правильно оценить возможный риск по всем трем направлениям и сформировать необходимый в его конкретном случае «защитный комплекс».

ЛОКАЛЬНЫЙ ДОСТУП К КОМПЬЮТЕРУ

Windows NT позволяет контролировать локальный доступ к хранящейся на диске информации в соответствии с разрешениями файловой системы. Как известно, NT поддерживает две файловые системы: FAT и NTFS. FAT не имеет средств защиты на уровне локального пользователя, поэтому она используется, только если компьютер имеет альтернативную операционную систему MS-DOS или Windows 95. NTFS — новая файловая система, поддерживаемая только ОС Windows NT. Основным ее отличием от FAT является способность обеспечивать защиту файлов и каталогов в соответствии с правами пользователей.

NTFS необходимо использовать всегда, когда требуется обеспечить защиту информации. Однако не забывайте, что разрешения NTFS на доступ к данным не действуют в другой операционной системе, отличной от Windows NT. Так, например, при наличии возможности загрузить MS-DOS с дискеты любая информация из разделов NTFS может быть считана с помощью драйвера NTFSDOS.EXE (автор — Mark Russinovich) в обход системы безопасности Windows NT. Аналогичный драйвер существует и для ОС Linux.

Только шифрование способно надежно защитить информацию от подобных методов прямого доступа к диску. К сожалению, в Windows NT 4.0 не предусмотрена возможность шифрования на уровне операционной системы (файловая система с этой функцией должна появиться в следующей версии NT). На сегодняшний день для шифрования данных вы можете использовать несколько соответствующих программных продуктов независимых производителей:

- SeNTry2020 (http://www.softwinter.com);

- SecurityPlus (http://www.softbytelabs.com);

- Cryptext (http://www.tip.net.au/~njpayne)

В соответствии с российским законодательством, все государственные организации, а также предприятия, на которых размещаются государственные заказы, должны применять шифровальные средства, имеющие сертификат Федерального агентства правительственной связи и информации при Президенте РФ. В этом случае для шифрования данных в среде NT вы можете использовать сертифицированное средство криптографической защиты информации «ВЕРБА-OW», разработанное Пензенским научно-исследовательским электротехническим институтом (http://www.security.ru).

Наивысшую же степень защиты информации обеспечивают специализированные контроллеры дисков, способные шифровать на лету любые данные, записываемые на жесткий диск. На отечественном рынке наибольшее распространение получили шифрующие контроллеры дисков серии КРИПТОН (http://www.microdin.ru/~ancud/crypton4.htm), имеющие сертификат ФАПСИ.

Кроме доступа к хранящейся на компьютере информации злоумышленник, как правило, стремится получить права администратора системы или пароли пользователей. В этом случае наибольший интерес для него представляет файл SAM из каталога WINNTSystem32Config. SAM — это файл, где хранятся учетные записи пользователей и их пароли. Во время работы Windows NT доступ к SAM имеет только администратор. Тем не менее злоумышленник может получить копию этого файла, загрузив с дискеты MS-DOS и свободно скопировав SAM.

Для извлечения и вскрытия текстовых паролей из SAM взломщик может использовать одну из доступных в Internet программ, например L0phtCrack. С целью защиты от просмотра пароли в SAM подвергаются специальной криптографической процедуре — хэшированию. Хэш дополнительно шифруется с помощью алгоритма DES, однако эта операция является обратимой, так что значение хэшированного пароля может быть восстановлено в любой момент. В отличие от шифрования, хэширование — необратимая процедура, поэтому восстановить из хэша текстовый пароль можно только путем перебора всех возможных комбинаций. Таким образом, время, необходимое для вскрытия пароля, увеличивается пропорционально длине пароля и количеству используемых символов.

Windows NT поддерживает пароли длиной до 128 символов, но на практике стандартные программы работы с учетными записями пользователей ограничивают длину пароля 14 символами. Может показаться, что простой перебор всех возможных комбинаций 14-символьного пароля требует применения сверхмощной вычислительной техники, однако это не совсем так. Дело в том, что в действительности файл SAM содержит два хэшированных представления одного и того же пользовательского пароля, полученных с помощью разных алгоритмов. Один хэш — в стандарте Windows NT, другой — в стандарте LAN Manager (этот стандарт используется в целях совместимости с другими сетевыми клиентами, такими, как Windows for Workgroups и Windows 95). Хэшированный пароль стандарта LAN Manager слабо устойчив к взлому, так как каждая из двух половин 14-байтового символьного пароля хэшируется независимо, а результаты затем соединяются. Таким образом, вычисление 14-байтового пароля эквивалентно взлому двух 7-байтовых паролей, что значительно сокращает число возможных комбинаций для перебора. По этой причине все программы вскрытия текстовых паролей пытаются в первую очередь подобрать хэшированный пароль по стандарту LAN Manager. Тесты показывают, что программа L0phtCrack, работающая на Pentium Pro 200, может взломать пароль любой длины, состоящий из букв и цифр, примерно за одну неделю. Для защиты базы данных SAM от взлома можно использовать утилиту SYSKEY, входящую в состав Service Pack 3. SYSKEY позволяет дополнительно зашифровать данные в SAM, после чего программы извлечения и восстановления паролей не смогут корректно обрабатывать информацию из этого файла.

Если у злоумышленника имеется физический доступ к вашему компьютеру и возможность загрузки с дискеты, то он может использовать еще один быстрый способ получения прав администратора системы. Имеющийся в Internet файл bootdisk.bin (автор — Petter Nordahl-Hagen) представляет собой образ загрузочной дискеты с ОС Linux. Загрузка с такой дискеты приводит к запуску программы, предлагающей сменить пароль любого пользователя операционной системы Windows NT (включая администратора). Эта программа способна модифицировать пароли в файле SAM как в разделе NTFS, так и в FAT. Перед сменой пароля она предлагает сохранить старую копию SAM, которую злоумышленник может использовать впоследствии для восстановления первоначального пароля администратора, чтобы нарушение системы безопасности осталось незамеченным. Данная атака может быть предотвращена за счет дополнительного шифрования информации в SAM с помощью утилиты SYSKEY.

Непривилегированный пользователь может получить права администратора непосредственно во время сеанса работы в Windows NT, используя имеющиеся полномочия на каталоги диска и ключи реестра. К примеру, каталог WINNTREPAIR, где хранится резервная копия системного реестра, доступен по умолчанию для всех пользователей. Используя файл SAM из этого каталога, взломщик способен выяснить пароли других пользователей.

Для обеспечения высокого уровня защиты администратору следует вручную задать более жесткие права на объекты файловой системы и ключи реестра. Рекомендации по созданию безопасной конфигурации можно найти на страничке http://www.microsoft.com/ntserver/security/exec/overview/Secure_NTInstall.asp.

К сожалению, правильное администрирование не всегда гарантирует надежную защиту. Серьезную угрозу безопасности NT могут представлять ошибки в самой операционной системе. Так, например, широко известная программа GetAdmin.exe (автор — Константин Соболев) использует одну из внутренних системных «дыр» для повышения уровня привилегий локального пользователя и включения его в группу администраторов. Как правило, компания Microsoft оперативно реагирует на сообщения об ошибках в коде ОС Windows NT и выпускает соответствующие «заплаты» (Hot Fix), которые позднее включаются в новые версии сервисных пакетов (Service Pack). В настоящее время на Web-сервере Microsoft имеется Service Pack 4, куда были включены все последние исправления и «заплаты» (в том числе и для противодействия GetAdmin).

Организация локальной системы безопасности требует от администратора комплексного подхода, включающего предотвращение физического доступа, ограничение прав пользователей и задание надлежащих полномочий на папки диска и ключи реестра. Вот несколько основных рекомендаций по защите системы на базе NT от атак, связанных с локальным доступом:

- Windows NT должна быть единственной операционной системой на вашем компьютере;

- у пользователя не должно быть возможности загрузиться с дискеты;

- системный блок должен находиться в недоступном для пользователей месте;

- в качестве файловой системы следует использовать только NTFS;

- число пользователей с правом локальной регистрации должно быть максимально ограничено (для этого в программе UserManager в меню Policies выберите пункт UsersRights, в списке Rights укажите log on locally и отредактируйте список разрешенных пользователей);

- при появлении новых версий сервисных пакетов и «заплат» на сервере http://www.microsoft.com их по возможности следует тут же устанавливать.

БЕЗОПАСНАЯ РАБОТА В ЛОКАЛЬНОЙ СЕТИ

Одной из наиболее важных функций локальных сетей является совместное использование файлов и печати. Windows NT обеспечивает разделение файлов и печати с помощью двух сетевых сервисов: Workstation и Server. Служба Workstation позволяет компьютерам обращаться к ресурсам в сети. Служба Server предназначена для управления созданием и защитой каталогов и принтеров, а также позволяет компьютеру выполнять роль сервера, предоставляющего свои собственные сетевые ресурсы для общего доступа. Дистанционный доступ к сетевым ресурсам в ОС Windows NT осуществляется по протоколу SMB (Server Message Block); этот протокол применяется также для удаленного управления системой. Ниже мы рассмотрим вопросы защиты сервера SMB на базе Windows NT.

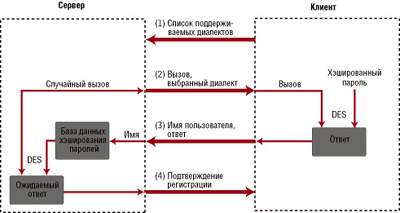

Наибольший интерес с точки зрения безопасности представляет процесс регистрации пользователей в сети Windows NT по протоколу SMB. C каждым сетевым ресурсом сервера связан список контроля доступа, поэтому любой сеанс связи начинается с процесса регистрации сетевого клиента и проверки его прав на доступ к запрашиваемому сетевому ресурсу. При открытии сеанса связи сервер генерирует случайный 8-байтовый «вызов» (challenge) и посылает его клиенту. Клиент шифрует по алгоритму DES полученный от сервера «вызов», используя в качестве ключа шифрования 16-байтовый хэшированный пароль из своего файла SAM. Результатом является 24-байтовый «ответ» (response) клиента, который и передается серверу. Как уже упоминалось, в SAM хранятся два хэшированных пароля: хэш Windows NT и хэш LAN Manager. Поэтому клиент формирует два «ответа» общей длиной 48 байт. Сервер в свою очередь проводит аналогичные вычисления, используя собственный «вызов» и хэшированный пароль пользователя из своей базы данных SAM. Полученное в результате значение сервер сравнивает с пришедшим от клиента «ответом»; если они совпадают, то регистрация заканчивается успешно (см. Рисунок 1).

|

| Рисунок 1. Процедура регистрации в сети. |

Перед открытием сеанса связи стороны договариваются об используемом диалекте SMB. На этом этапе злоумышленник, имеющий доступ к локальной сети, способен вынудить клиента выслать пароль в открытом виде без применения схемы «вызов-ответ». Появившаяся в Internet программа c2myazz.exe эксплуатирует именно данное слабое место протокола SMB. Она прослушивает сетевой трафик и в момент начала процесса регистрации между двумя машинами высылает от имени сервера пакет с требованием к клиенту предоставить пароль без шифрования, после чего открытый пароль перехватывается. Для предотвращения подобных атак на всех компьютерах вашей сети следует установить Service Pack 3, запрещающий обмен паролями в открытом виде по умолчанию.

Применяемый алгоритм сетевой регистрации Windows NT дает злоумышленнику, перехватившему пару «вызов-ответ», возможность подобрать пароль пользователя. Упоминавшаяся ранее программа L0phtCrack способна вычислить текстовые пароли на основании «вызова» сервера и «ответа» клиента. Как и в случае паролей из локальной базы SAM, «ответ» по стандарту LAN Manager наименее устойчив к взлому. В среднем подбор пароля по этому «ответу» занимает только на 40% больше времени, чем прямая атака на хэш LAN Manager из SAM. Вместе с тем администратор может запретить включение пароля LAN Manager в «ответ» клиента. Для этого в ключе HKLMSYSTEMCurrentControlSetControlLSA параметр LMCompatibilityLevel следует задать равным 2. Однако имейте в виду, что отключение совместимости с LAN Manager сделает невозможной работу сервера Windows NT с системами, поддерживающими этот протокол (Windows 95, Windows for Workgroups).

Обратите внимание, что при формировании «ответа» клиентом используется не сам текстовый пароль, а только его хэшированное представление. Поэтому, если злоумышленнику удастся заполучить хэшированный пароль пользователя, он сможет пройти сетевую регистрацию, не взламывая хэш.

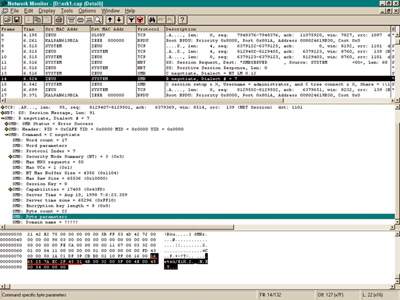

Итак, основные проблемы безопасности локальной сети связаны, прежде всего, с возможностью прослушивания сети злоумышленником и перехвата паролей. Если локальная сеть построена на базе широковещательного протокола, в частности, Ethernet, то на любом компьютере сетевой адаптер может быть переведен в режим приема всех пакетов — promiscuous mode. Кроме того, сама Microsoft предоставила в распоряжение пользователя прекрасное средство прослушивания сети — Network Monitor. Многие администраторы используют Network Monitor для поиска неисправностей в сети, но при этом они имеют потенциальную возможность перехватывать передаваемую по сети конфиденциальную информацию, например имена и пароли пользователей (см. Рисунок 2). Кроме Network Monitor существует ряд специализированных «анализаторов пакетов» (packet sniffer), позволяющих автоматизировать процесс обнаружения паролей NT в прослушиваемом сетевом трафике. Один из таких «анализаторов» — readsmb.exe — входит в состав L0phtCrack.

|

|

| Рисунок 2. Сетевой трафик, перехваченный программой Network Monitor. Пакет, содержащий «вызов» сервера (вверху), и пакет, содержащий «ответ» клиента (внизу). |

Для борьбы с прослушиванием следует жестко контролировать физический доступ к сетевому кабелю, использовать коммутаторы вместо концентраторов, внимательно относиться к защите маршрутизаторов. Иногда по тем или иным причинам контроль за физическим доступом посторонних лиц к каналам передачи данных оказывается невозможным. В таких случаях вы можете воспользоваться специальными шифрующими протоколами для организации виртуального канала между клиентом и сервером в соответствии с технологией VPN (Virtual Private Network). Информацию о программных и аппаратных реализациях VPN-совместимых протоколов можно найти по следующим адресам: http://www.emory.edu/BUSINESS/et/P98/vpn; http://www.epm.ornl.gov/~dunigan/vpn.html. Как уже было описано выше, для доступа к сетевым ресурсам сервера клиент должен пройти процедуру регистрации. Для этого ему необходимо знать имя и пароль пользователя, имеющего учетную запись на данном сервере или на контроллере домена. Однако из этого правила есть два исключения: гостевой и анонимный входы. Если на сервере Windows NT учетная запись Guest не заблокирована, то любой незарегистрированный пользователь автоматически получает доступ к сетевым ресурсам с правами Guest. Поэтому разрешать гостевой вход следует с особой осторожностью. В Windows NT 4.0 учетная запись Guest отключена по умолчанию. Тем не менее мы рекомендуем проверить, установлен ли флажок Disabled для этой учетной записи в диспетчере пользователей. C помощью сетевого сканера Legion администратор может выявить все серверы SMB, предоставляющие свои ресурсы для гостевого доступа незарегистрированным пользователям.

Еще одним способом войти в систему NT без какой-либо регистрации является анонимный вход. Сервер открывает анонимный сеанс SMB, когда в ответ на «вызов» клиент посылает пакет с пустым паролем и без имени пользователя. В рамках этого сеанса клиент не получает доступа ни к файлам, ни к принтерам, но имеет доступ к специальному ресурсу IPC$ (Inter Process Communication). Этот ресурс предназначен для создания именованных каналов, которые компьютеры в сети используют для обмена различной служебной информацией (кроме того, именованные каналы применяются для дистанционного управления сервером). Установить анонимный сеанс с NT-сервером можно с помощью следующей команды:

NET USE имя_сервераIPC$ ??/USER:??.

Во время анонимного сеанса злоумышленник может удаленно подсоединиться к системному реестру сервера с помощью программ Regedit или Regedt32, при этом при просмотре и модификации реестра он будет иметь права группы Everyone.

По умолчанию NT Workstation предоставляет анонимному пользователю доступ к большинству ключей реестра, поэтому взломщик может получить очень много информации о вашей рабочей станции. Кроме того, группа Everyone имеет права на редактирование некоторых важных системных ключей, благодаря чему анонимный пользователь способен не только дезорганизовать работу операционной системы, но и осуществить полный «взлом» сервера (т. е. получить к нему административный доступ).

Для этих целей им может быть использован, например, ключ HKLMSoftwareMicrosoftWindowsCurrentVersionRun. Этот ключ содержит имена программ, автоматически запускаемых при каждой локальной регистрации пользователя. Указав в этом ключе нужное имя, он может заставить атакуемую машину выполнить любую команду. Предположим, злоумышленник прописал в ключе Run команду имя_компьютера_злоумышленникаSharehackNT.bat. Теперь после очередной локальной регистрации атакованная машина попытается связаться с компьютером злоумышленника и запустить командный файл hackNT.bat из сетевой папки Share. Командный файл будет выполнен в контексте безопасности того пользователя, который в данный момент локально зарегистрировался на сервере. Таким образом, если пользователь зарегистрировался с правами администратора, то hackNT.bat сможет осуществить любые действия в системе. К примеру, вызов из hackNT.bat программы pwdump.exe (автор — Jeremy Allison) заставит атакованный сервер создать на компьютере злоумышленника файл с именами и хэшированными паролями пользователей сервера. Обратите внимание, что для осуществления данной атаки взломщику даже не требуется иметь прав на доступ к сетевым ресурсам сервера.

Итак, как видите, любой злоумышленник безо всякой регистрации способен подсоединиться к NT Workstation и получить пароли пользователей. Данный пример демонстрирует, какую опасность может представлять анонимный доступ и насколько важна защита системного реестра.

В Windows NT Server удаленный доступ к реестру контролируется с помощью ключа Winreg. Права на доступ к этому ключу определяют тех, кто может работать с реестром. По умолчанию подобным правом обладают только администраторы. Однако, несмотря на ограничения, налагаемые ключом Winreg, анонимный пользователь все же имеет доступ к разделу .DEFAULT ветви HKEY_USERS и еще к нескольким разделам реестра, перечисленным в ключе WinregAllowedPath. Поэтому злоумышленник по-прежнему способен взломать систему путем модификации некоторых параметров реестра.

Как видите, NT Workstation и NT Server в стандартной конфигурации уязвимы для атаки с использованием анонимного доступа к реестру, и взлом этих систем для хакера — лишь вопрос времени. Лучшим решением данной проблемы является установка на вашей машине сервисного пакета Service Pack 3, так как он запрещает доступ к реестру в рамках анонимного сеанса. Однако не забывайте, что Service Pack 3 блокирует только анонимный доступ к реестру. Любой зарегистрированный пользователь все равно сможет удаленно провести атаку на реестр и получить права администратора. Для предотвращения нежелательных действий со стороны авторизованных пользователей администратору следует вручную выставить более жесткие разрешения на ключи реестра в соответствии с рекомендациями, приведенными на сервере Microsoft.

Итак, вы запретили гостевой вход на свою машину, установили Service Pack 3 (или выше), приняли все меры для предотвращения прослушивания локальной сети. Что же может предпринять злоумышленник против вашей системы NT? К сожалению, возможности для удаленной атаки все еще сохраняются.

При анонимном сетевом подключении злоумышленник может получить список имен всех зарегистрированных на сервере пользователей с помощью программ USER2SID и SID2USER (автор — Е. Б. Рудный). После этого он может предпринять попытку угадать пароль. В Internet имеется несколько программ, с помощью которых злоумышленник может попытаться зарегистрироваться на сервере SMB, перебирая пароли по словарю. Такие атаки обычно занимают очень много времени и могут быть успешными только в случае слабых паролей.

Для предотвращения подобных атак по методу грубой силы пароли следует задавать длиной не менее 8 символов, при этом они должны представлять собой случайную комбинацию букв и цифр. Кроме того, администратор должен ввести обязательный аудит неудачных попыток регистрации (в программе UserManager в меню Policies выберите пункт Audit, в диалоговом окне Audit Policy установите флаг Logon and Logoff). Кроме того, желательно перечислить всех пользователей и группы, которым разрешен доступ к вашему компьютеру по сети (в программе UserManager в меню Policies выберите пункт UsersRights, в списке Rights укажите Access this computer from network и отредактируйте список разрешенных пользователей).

Соблюдение приведенных рекомендаций позволит надежно защитить сервер SMB на базе Windows NT от попыток несанкционированного проникновения. Но имейте в виду, что службы разделения сетевых ресурсов предоставляют слишком много возможностей для злоумышленника, поэтому число пользователей, имеющих сетевой доступ к системным ресурсам, следует максимально ограничить.

ЗАЩИТА ПРИ РАБОТЕ С INTERNET

При подключении к Internet информационные ресурсы локальной сети становятся доступными огромному неконтролируемому сообществу, поэтому администратор должен найти способ жестко ограничить спектр допустимых для внешнего пользователя действий.

Теоретически все сетевые службы вашей системы, рассчитанные на работу поверх транспортного протокола TCP/IP, могут быть использованы при вторжении извне. По умолчанию в Windows NT никакие специальные Internet-сервисы не устанавливаются. Входящий в дистрибутив NT Server 4.0 сервер Internet Information Server (IIS) 2.0 предлагает три основные службы: WWW, FTP и Gopher. Однако безопасность IIS и других Internet-сервисов, которые могут быть установлены на вашей машине, выходит за рамки данной статьи. Здесь мы рассмотрим только подключение к Internet частных сетей, когда предоставление каких-либо информационных ресурсов внешнему миру не планируется, а цель соединения с глобальной сетью состоит в организации безопасного доступа локальных пользователей к ресурсам Internet.

Прежде чем предпринимать какие-либо действия по защите системы, администратору следует просканировать локальную сеть на наличие открытых TCP/UDP-портов. По номерам этих портов он сможет легко определить, какие внутренние сетевые службы могут быть доступны извне.

Как правило, в системе NT открыты порты 137/UDP, 138/UDP и 139/TCP, все они используются службами NBT (NetBIOS over TCP/IP). Для разделения ресурсов в сетях Windows серверы SMB используют программный сетевой интерфейс NetBIOS. Доступ извне к сервисам NBT должен быть запрещен в первую очередь, так как в противном случае ваша система будет уязвима ко всем тем видам SMB-атак, которые мы описали в предыдущем разделе. Кроме портов NBT на компьютерах с ОС Windows NT по умолчанию открыт порт 135/TCP, используемый для удаленного вызова процедур (RPC). Его также следует закрыть для внешних пользователей.

Любую автономную систему NT можно защитить от внешних атак, запретив работу интерфейса NetBIOS поверх протокола TCP/IP. Для этого в Control Panel выберите значок Network и во вкладке Binding уберите связь между NetBIOS и TCP/IP. После этого сервисы SMB не смогут работать по протоколу TCP/IP и, следовательно, не будут доступны из Internet. Если вы вообще не собираетесь предоставлять ресурсы системы для сетевого доступа, то проще всего удалить сервис Server из вкладки Services. Наиболее полной защиты можно добиться посредством запрета входящих соединений TCP и UDP. Для этого в окне Properties протокола TCP/IP щелкните на кнопке Advanced, установите опцию Enable Security, щелкните на кнопке Configure и выставите необходимые значения в окне TCP/IP Security. После запрета входящих соединений вы сможете, как и прежде, пользоваться всеми информационными ресурсами Internet, однако взломщик уже не будет способен инициировать соединение с вашей системой.

При подключении частной сети к Internet необходимо использовать брандмауэр. Брандмауэр как минимум обеспечивает фильтрацию нежелательного трафика между Internet и вашей частной сетью, например, сообщений, которыми обмениваются два компьютера в этой сети. Перечисленные базовые функции брандмауэра способно выполнять большинство выделенных маршрутизаторов. Кроме того, брандмауэр должен блокировать весь трафик с Internet через 135/TCP-, 137/UDP-, 138/UDP- и 139/TCP-порты. Это предотвратит прямые атаки извне с помощью NetBIOS и RPC.

Хотя фильтрация пакетов обеспечивает базовую защиту, значительная часть вашей внутренней сети продолжает оставаться видимой для внешнего мира. Один из методов решения этой проблемы — введение уполномоченного сервера (proxy server). Все взаимодействие с Internet осуществляется через уполномоченный сервер, а адреса внутренней сети будут недоступны извне и защищены от непосредственной атаки. Вместо того чтобы общаться напрямую, например, с Web-сервером в Internet, пользователи вашей сети будут взаимодействовать с уполномоченным сервером, а тот в свою очередь пересылать их запросы на сервер Internet. Для Internet ваша сеть будет выглядеть как единственный пользователь Web с одним IP-адресом. Уполномоченный сервер обеспечивает большую защищенность внутренней сети по сравнению с брандмауэром.

Список доступных на сегодняшний день уполномоченных серверов и брандмауэров можно найти по следующему адресу: http://www.yahoo.com/Business_and_Economy/Companies/Computers/Security/Software/Firewalls.

НАСТРОЙКА СИСТЕМЫ БЕЗОПАСНОСТИ NT

По умолчанию система безопасности Windows NT 4.0 чрезвычайно слаба и легко поддается взлому. Вместе с тем NT предоставляет пользователю большой набор средств для создания надежной конфигурации и обеспечения необходимого уровня защиты.

Прежде чем приступать к разработке мер безопасности, администратору следует выявить все слабые места компьютерной сети с точки зрения нарушения конфиденциальности информации и проанализировать, какие опасения реальны, а какие не имеют под собой почвы. Чтобы правильно оценить степень риска, необходимо изучить список всех известных опасных ситуаций и средств, которыми пользуются злоумышленники. Приведенные в этой статье описания атак на базе системы NT помогут, как мы надеемся, определить потенциальные источники вторжения и разработать превентивные методы защиты.

Андрей Стуленков — консультант по сетевым технологиям и информационной безопасности. С ним можно связаться через Internet по адресу: andrewstl@hotmail.com.Ресурсы Internet

Более подробную информацию по вопросам безопасности операционной системы Windows NT можно найти по следующим адресам:

http://www.iss.net;

http://www.it.kth.se/~rom/ntsec.html;

http://www.somarsoft.com;

http://www.ntsecurity.com;

http://www.ntbugtraq.com;

http://www.telstra.com.au/info/security.html.

Список подписных листов:

listserv@listserv.ntbugtraq.com;

cert-advisory-request@cert.org;

best-of-security-request@suburbia.au.