Не пора ли избавиться от собственного маршрутизатора VPN? Скорее всего, нет, но возможности аутсорсинга в сфере VPN становятся действительно интересными.

В словаре по телекоммуникациям Гарри Ньютона виртуальная частная сеть (Virtual Private Network, VPN) определяется как частная сеть связи, где в качестве магистрали используется общедоступная глобальная сеть. Как правило, сеть VPN реализуется программными средствами поверх совместно используемой сети (например, эксплуатируемой одним оператором) и предоставляет все функциональные возможности и преимущества выделенной частной сети, но при меньших затратах.

Пусть это и не самое элегантное начало статьи про VPN на базе IP, но, возможно, самое надежное. В последние несколько лет не раз звучали, подобно заклинанию, предсказания о грядущем господстве сетей VPN на базе IP (IP VPN) — виртуальных частных сетей, основанных на использовании протокола IP и присущих ему транспортных функций. Говорилось, что IP VPN — ключ к сетевым технологиям XXI века; что они дадут возможность создавать сколь угодно большие сети Extranet, сети для электронной коммерции и сети для провайдеров услуг по поддержке приложений (Application Service Provider, ASP), а также, что они будут служить основой для большинства высокоскоростных бизнес-сервисов. Такое представление о сетях VPN, как о некоторой панацее на все случаи жизни привело к тому, что определения данному понятию даются самые разнообразные. В результате, несмотря на наличие реально существующих сетей IP VPN, нет достаточно четкого понимания, что они собой представляют.

Сейчас, пожалуй, самое удобное время пролить свет на эту загадочную технологию, поскольку сервис-провайдеры начали предлагать конечным пользователям новый способ предоставления услуг VPN: IP VPN на базе сети (network-based IP VPN). Такие VPN функционируют в пределах границ сети провайдера — от центрального офиса (Central Office, CO) или точки присутствия (Point of Presence, POP) до другого CO или POP, а пользователь связан с сетью провайдера обычным (не поддерживающим VPN) каналом связи. Не считая стандартного маршрутизатора, заказчику не требуется устанавливать у себя никакого дополнительного оборудования (Customer Premises Equipment, CPE). Особая привлекательность данной идеи заключается в том, что она позволяет провайдерам реализовать всю логику управления VPN в своей сети и не заниматься настройкой и обслуживанием дорогостоящего CPE на месте. Кроме того, квалифицированные технические специалисты — наиболее ценный ресурс предприятия, поэтому большинство заказчиков хотят, чтобы всю головную боль по обслуживанию сети брал на себя провайдер, а собственный технический персонал занимался «стратегическими» проектами. К тому же во многих организациях просто нет специалистов, хорошо владеющих технологиями сетевой безопасности и VPN. Предполагается, что VPN на базе сети позволит избавиться от целого клубка проблем, связанных с установкой и обслуживанием нового оборудования, возникающих всякий раз, когда к сети подключается новый пользователь.

У заказчика же появляется возможность достаточно недорого подключить к VPN с одинаковым набором функций все имеющиеся у него офисы и даже всех надомных работников. Провайдерам данное обстоятельство тоже выгодно, поскольку они могут значительно сократить расходы, используя ограниченный набор оборудования маршрутизации трафика для тысяч заказчиков.

Согласно прогнозам консалтинговой компании Cahners In-Stat, несмотря на то, что рынок VPN на базе оборудования заказчика сохранится, к концу 2001 г. на американском рынке будут доминировать VPN на базе сети (т. е. аутсорсинг услуг VPN). А по оценкам IDC (International Data Corp.), мировой рынок услуг IP VPN к 2004 г. вырастет по сравнению с сегодняшним днем с 2 до 17,6 млрд долларов. Возможно, эти цифры выглядят слишком оптимистично, однако некоторые аналитики предсказывают еще более внушительные результаты. Пока же можно с уверенностью утверждать лишь то, что провайдеры должны убедить сообщество пользователей рассматривать аутсорсинг услуг VPN как серьезную альтернативу более традиционным подходам. Требования заказчиков к уровню безопасности и контроля остаются высокими. Как можно ожидать, провайдеры будут пытаться заманить пользователей многочисленными дополнительными услугами, динамическим формированием услуг и выделением ресурсов для них, а также возможностью контролировать производительность сети. Если провайдеры справятся с этим, крупные организации могут склониться к тому, чтобы частично или полностью перейти на аутсорсинг услуг по обеспечению безопасности (как правило, у них имеется достаточное количество собственных технических сотрудников для обслуживания корпоративной VPN). Организации небольшого и среднего размера, по всей видимости, будут использовать аутсорсинг для большей части услуг VPN, в то время как крупные компании будут сочетать собственные VPN с теми или иными услугами, предоставляемыми провайдерами, в зависимости от их назначения и важности (см. Рисунок 1).

Данная статья посвящена услугам VPN нового поколения. Мы рассмотрим различные типы услуг VPN, поддерживаемые ими приложения, их сильные и слабые стороны, а также расскажем, что можно ожидать от них в будущем. Мы также обсудим некоторые примеры реализации этих новых услуг и посмотрим, что сейчас предлагают провайдеры.

ТРИ ВИДА VPN

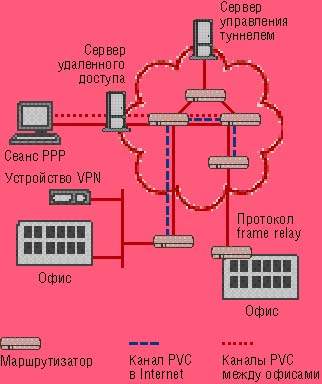

Исторически сложились три различных варианта IP VPN. Раньше других услуги IP VPN начали предоставляться на базе frame relay. Стремящимся в мир IP-сетей провайдерам услуг frame relay приходилось заниматься сложным процессом конфигурирования постоянных виртуальных каналов (Permanent Virtual Circuit, PVC) и настройкой приложений Extranet, а заказчики видели только подключенный к сети Ethernet маршрутизатор и логику функционирования на канальном уровне. Поддержка высокого качества услуг (QoS), как правило, не составляла проблемы, однако необходимость ручной настройки PVC между различными офисами при каждом изменении топологии сети заказчика превращала организацию связи «всех со всеми» в слишком сложную задачу (см. Рисунок 2). «И хотя другие виды VPN на базе IP тоже зачастую с трудом справляются с данной задачей, VPN на основе frame relay находились в этом смысле в наихудшем положении», — отмечает Эрик Хиндин, аналитик из The Yankee Group, в недавно опубликованном отчете «Возрождение рынка IP VPN уже не за горами».

|

| Рисунок 3. Услуги IP VPN на базе CPE. |

Значительно большей популярностью пользуются традиционные услуги VPN на базе CPE, в которых маршрутизаторы доступа к VPN и другие необходимые средства устанавливаются и обслуживаются на территории заказчика. В таких маршрутизаторах для установления связи через Internet или частную магистраль обычно используется протоколы PPTP (Point-to-Point Tunneling Protocol), L2TP (Layer-2 Tunneling Protocol) или IPSec. В зависимости от потребностей своей сети заказчики могут выбирать и устанавливать у себя устройства разных типов: маршрутизаторы IP VPN, специально предназначенные для туннелирования; стандартные маршрутизаторы, оснащенные программной логикой VPN; шлюзы IP VPN, работающие с внешними маршрутизаторами; устройства IP VPN для небольших офисов, а также межсетевые экраны, функционирующие как шлюзы IP VPN (см. Рисунок 3).

Третьим основным типом VPN является IP VPN на базе сети. В этих VPN вся логика функционирования, управление, защита и функции, которые составляют основу сети VPN конкретного заказчика, реализуются в точке присутствия провайдера. А поскольку весь «интеллект» VPN в этом случае находится в сети провайдера, заказчику требуется установить у себя только простой стандартный маршрутизатор. Таким образом, VPN «выносится» в сеть провайдера и развертывается внутри ее границ, а пользователь подключается к ней через обычный канал связи.

Маршрутизация в VPN на базе сети может осуществляться двумя различными способами. При первом способе используются протоколы Multiprotocol Label Switching (MPLS) и Border Gateway Protocol (BGP), так что пограничные маршрутизаторы провайдера могут прокладывать через сети виртуальные каналы MPLS, по которым передается трафик от различных офисов, самой сети Internet и сетей других провайдеров. (Заметим, что стандартизация MPLS еще не завершена, поэтому оборудование разных производителей имеет различные варианты реализации этого протокола, и их совместимость пока под вопросом.) На Рисунке 4 показана IP VPN на базе сети, в которой используются протоколы MPLS/BGP.

Второй способ маршрутизации в IP VPN на базе сети реализуется с помощью протоколов PPTP, L2TP или IPSec, устанавливающих туннели между маршрутизаторами на границе сети провайдера (см. Рисунок 5).

КОММУТАТОР IP-УСЛУГ

Для реализации новых услуг необходимы новые продукты. Создание VPN на базе сети становится возможным благодаря коммутатору IP-услуг (IP Services Switch). Почему именно IP? Потому что этот протокол стал фактическим стандартом для телекоммуникационных приложений, работающих в сетях VPN. Кроме того, VPN часто прокладываются через Internet или по частной IP-магистрали: связь «все со всеми» достигается с помощью настройки маршрутизаторов внутри сети, а не с помощью дорогостоящих выделенных PVC для каждого двухстороннего соединения. Коммутаторы IP-услуг располагаются на границе сети в узле или точке доступа провайдера и обеспечивают всю логику функционирования VPN для тысяч различных пользователей или групп пользователей.

Фактически, на основе этих коммутаторов обычно формируются «виртуальные частные маршрутизаторы», т. е. коммутатор делится на тысячи логически самостоятельных мини-маршрутизаторов, каждый из которых обслуживает VPN конкретного пользователя, имея собственные таблицы маршрутизации и логику функционирования, так что каждый пользователь получает свою «личную часть» маршрутизатора (а в действительности его программного обеспечения). Таким образом, виртуальные маршрутизаторы могут поддерживать настраиваемые функции маршрутизации (такие, как QoS, туннелирование и обработку очередей по приоритетам), а также различные протоколы маршрутизации (BGP, OSPF и т. д.), применяемые на магистралях. (Виртуальная маршрутизация является совершенно отдельной темой, и очень важной, поскольку в данной области был достигнут весьма существенный прорыв, и она может послужить ключом к реализации действительно экономичных и масштабируемых VPN. К сожалению, объем статьи не позволяет раскрыть этот вопрос более подробно, однако вы можете самостоятельно просмотреть материалы компании Crescent Networks, чтобы ознакомиться с подробностями их новой технологии Dense Virtual Routed Networking.)

Вдобавок ко всему, эти коммутаторы поддерживают разнообразные технологии доступа (frame relay, ISDN, коммутируемый, DSL, кабельный и беспроводной доступ) и выполняют функции управления и агрегирования трафика абонентов перед его передачей в магистраль. Регулирование трафика производится обычно путем хранения динамической информации о данном конкретном трафике и требованиях пользователя к производительности в дополнение к другим запрашиваемым услугам.

Рынок коммутаторов IP-услуг оценить в целом довольно трудно, поскольку одни компании больше сфокусированы на обслуживании абонентов, другие — на IP VPN. И эти сегменты рынка перекрываются. В прошлом бесспорным лидером по количеству клиентов (как традиционных операторов (Incum-bent Local Exchange Carrier, ILEC), так и альтернативных операторов (Compe-titive Local Exchange Carrier, CLEC)) была компания Redback. Но сейчас она отстает в предоставлении услуг VPN — пока не завершена интеграция приобретенной ею компании Abatis Systems, которая обеспечивает сквозную VPN-систему с возможностями адаптации, защиты и контроля соглашений по уровню сервиса (Service Level Agree-ment, SLA). Посмотрим, удастся ли Redback вернуть себе лидирующие позиции, когда процесс интеграции будет завершен. Одна из новых компаний, Amber Networks, также громко заявила о себе, предлагая решения пограничного агрегирования с высокой степенью масштабируемости.

В секторе оборудования для IP VPN на рынке сейчас доминируют три производителя: Nortel Networks (благодаря приобретению компании Shasta Networks), CoSine Communications и Lucent Technologies, которая купила Springtide Networks. Разные группы аналитиков считают лидером рынка Nortel или CoSine, как по количеству клиентов, так и по объему продаж. Эти производители специализируются на высокоуровневых услугах IP — от VPN до межсетевых экранов и других средств защиты. Компания Ennovate Networks также имеет мощную платформу для оказания дополнительных услуг VPN, но пока не может догнать «большую тройку» по доле присутствия на рынке. Недавно образовавшаяся компания Quarry Technologies также специализируется на поддержке масштабируемых сетей VPN, обеспечивая шифрование и QoS на гигабитных скоростях и, кроме того, ряд других услуг, запрашиваемых пользователем. Unisphere, подразделение Sie-mens, получило платформу для VPN в результате приобретения компании Redstone, но до сих пор заказчики использовали ее главным образом для агрегирования каналов DSL (Digital Subscriber Line). Компания Ellacoya Networks в большей степени сосредоточена на поддержке расширенных услуг и приложений через VPN и, строго говоря, не может считаться игроком на рынке VPN. Тем не менее ее оборудование располагается на границе сети и выполняет многие функции коммутатора IP-услуг. На этом рынке также появились компании Assured Access и NorthChurch/Newbridge (купленные Alcatel), а также Integral Access.

РАЗМЕР ИМЕЕТ ЗНАЧЕНИЕ

Эволюцию технологии VPN лучше всего оценивать по стоимости внедрения и обслуживания каждого решения, а также по их масштабируемости и управляемости. Ниже мы рассмотрим основные «за» и «против» каждого подхода.

Frame relay. К положительным моментам относится хорошее понимание этой технологии; многие провайдеры полностью возместили свои затраты на внедрение frame relay, поэтому стоимость оборудования была амортизирована, а операционные процедуры четко налажены. Пользователи доверяют данной технологии, поэтому провайдерам не нужно прикладывать много усилий, чтобы продать им эти услуги. Однако IP VPN на базе frame relay не могут помочь провайдерам поддерживать пользовательские приложения электронной коммерции, удовлетворить потребности в организации сетей Extranet и в распространении VPN на надомных сотрудников и мобильных пользователей. И это представляет серьезную проблему. Несмотря на то что использование frame relay остается самым простым и быстрым способом организации VPN, компания The Yankee Group прогнозирует весьма незначительный рост в данном сегменте рынка до 2005 г.

IP VPN на базе CPE. Сети IP VPN, для организации которых используется оборудование, установленное у заказчика, лучше подходят для поддержки географически распределенных пользователей и сложных сетей заказчика. Провайдер может модернизировать и заменять оборудование для поддержки новых заказчиков или технологий по мере необходимости. Этот подход также популярен среди пользователей, которые предпочитают, чтобы обслуживанием сети занимался провайдер. И именно в этом состоит главный минус. Для обслуживания VPN на базе CPE требуется много времени и квалифицированных специалистов, и такой отток ресурсов не позволяет провайдерам расширять свои услуги до массовых масштабов.

Тем не менее The Yankee Group прогнозирует для данной разновидности VPN устойчивый рост в будущем, хотя и несколько меньший, чем предсказывается производителями. К причинам подобного положения дел, похоже, можно отнести недостаточную реальную потребность в расширенных возможностях VPN, таких, как приложения удаленного доступа, Extranet и электронная коммерция. До сих пор для большинства функций Extranet пользователи полагались на встроенные средства защиты браузеров, использующих протокол SSL (Secure Sockets Layer). Другие же ждали, когда победит один из стандартов туннелирования. Эта ситуация должна измениться, поскольку сети IP VPN стали более надежными и простыми в управлении. Еще одним фактором является сложность реализации PKI в IP VPN. Большинство провайдеров обеспечивает лишь ограниченную поддержку PKI, теряя из-за этого пользователей, которым необходимы средства защиты более высокого уровня, и, фактически, заставляя их идти другим путем. И, конечно, большие усилия по-прежнему прилагаются к обеспечению в общедоступном Internet качества обслуживания (QoS). Лучшим решением можно считать использование частной IP-магистрали и оборудования CPE, с поддержкой распределения трафика по приоритетам и резервирование пропускной способности.

IP VPN на базе сети. Хотя IP VPN, использующие MPLS/BGP, обеспечивают простой переход от сетей на базе frame relay к их разновидности на базе IP, операторов не оставляют сомнения относительно организации IP VPN на базе сети провайдера в целом. «Создание IP VPN на базе сетей рассматривается многими сервис-провайдерами как решение, слишком сильно отличающееся от того, что они делали в прошлом, и в некоторых случаях — как слишком специализированное», — говорит Хиндин из The Yankee Group. Пользователи тоже настроены скептически, боясь положиться на единственного провайдера и отказаться от проверенного подхода — распределения услуг и устройств. VPN на базе MPLS/BGP являются исключением, пользуясь почти единодушным признанием как пользователей, так и провайдеров.

Однако IP VPN на базе сети популярны у провайдеров не только потому, что обладают лучшей масштабируемостью и управляемостью, но и потому, что поддерживают давно ожидаемые дополнительные дифференцированные услуги — от межсетевого экранирования до антивирусной защиты, кэширования и т. д. «Прежде всего провайдеры должны объяснить корпоративным заказчикам, что им дает решение на базе сети по сравнению с традиционным подходом, использующим CPE, — полагает Джефф Филлипс, старший консультант компании TeleChoice. — Если говорить о длительной перспективе, то основной моделью будет VPN на базе сети. Для провайдеров это вопрос масштабируемости и экономии, а также способ реализации QoS. Нелегко обслуживать тысячи/миллионы единиц CPE, а решение на базе сети позволит им работать более масштабно».

Потребность в услугах VPN на базе сети обеспечит быстрый рост рынка VPN, годовой доход от которого, по прогнозам The Yankee Group, превысит к 2000 г. 5 млрд долларов. Почему? VPN на базе сети больше подходят для небольших и средних организаций, а также зданий, где расположено много офисов и есть спрос на приложения Еxtranet.

ОПРЕДЕЛИТЕСЬ С ПРИЛОЖЕНИЯМИ

Как известно, правильный выбор VPN для сети определяется не только количеством пользователей и помещений, которые необходимо поддерживать, но и типом приложений, которые предполагается использовать. (В мире VPN к таким приложениям относятся удаленный доступ, сети Intranet и Extranet, межофисное расширение локальной сети, а также доступ мобильных пользователей.) Например, нет смысла отказываться от frame relay, если вам требуется только связь «точка-точка» между небольшим числом офисов. Но если необходимо соединить несколько сетей Intranet, то предпочтительным решением является IP VPN на базе MPLS/BGP. По словам Хиндина, это упростит конфигурирование и обеспечит сквозную поддержку QoS. Другие варианты VPN слишком сложны в конфигурировании и гарантируют QoS в лучшем случае только на границе сети.

Что касается реализации Extranet, то VPN на базе сети представляются наиболее предпочтительным выбором, поскольку установка CPE в нескольких помещениях партнеров является дорогостоящим и трудно контролируемым делом. При использовании же VPN на базе сети, надо лишь установить в офисах пользователей стандартные маршрутизаторы. Для приложений удаленного доступа нет однозначной рекомендации (ни VPN на базе CPE, ни VPN на базе сети еще не доказали своей надежности в поддержке большого количества пользователей), однако VPN на базе сети представляются хорошим решением, когда требуется поддержка некоторой комбинации указанных приложений, поскольку они могут обеспечивать разные виды услуг и интерфейсов.

ЗНАКОМЫЕ И НЕКОТОРЫЕ НОВЫЕ ЛИЦА

Согласно исследованию The Yankee Group, в 1999 г. лидерами на рынке услуг VPN на базе CPE являлись компании UUNET и Genuity. На рынке VPN на базе frame relay впереди были Infonet и Equant. Но самую быстрорастущую и наиболее популярную услугу VPN на базе сети предоставляет — сюрприз! — компания AT&T, чья услуга Frame Relay с поддержкой IP (IP Enabled Frame Relay) получила высокие оценки как аналитиков, так и пользователей. Не стоит заблуждаться относительно названия: это всего лишь обеспечиваемая провайдерами услуга на базе MPLS, пользующаяся большой популярностью у пользователей frame relay. MCI WorldCom ответила конкурирующим решением, предложив свой вариант VPN на базе сети и MPLS под названием Business-class IP service. Ожидается, что Global One и Qwest Communications вскоре представят аналогичные предложения.

Среди провайдеров-новичков особого внимания заслуживают Qwest и SAVVIS Communications. Ожидается, что Qwest вскоре предложит широкий спектр услуг VPN на базе сети. Компания SAVVIS, хорошо известная своей высокопроизводительной магистралью, агитирует за свою услугу Intelligent IP Networking. Эта услуга примечательна тем, что вместо традиционного подхода, в основе которого лежит общедоступный Internet, она использует частную магистраль провайдера, поэтому SAVVIS может обеспечить лучший контроль за производительностью и безопасностью. С июня 2000 г. более 100 новых абонентов заказали у SAVVIS межофисные соединения, причем количество офисов, как правило, варьировалось от 5 до 20. И хотя эти первые клиенты главным образом относятся к категории SMB (небольшие и средние компании), SAVVIS считает свою систему достаточно мощной, чтобы поддерживать самые крупные организации. SAVVIS использует сеть IP, функционирующую поверх магистрали ATM и оснащенную 27 устройствами Nortel/Shasta, установленными в Северной Америке, Европе и Азии.

Сегодня мы становимся свидетелями того, как в результате давления на горизонтальном рынке многие провайдеры преобразуют свои подразделения в отдельные телекоммуникационные компании, занимающиеся почти исключительно предоставлением услуг IP VPN. Например, такие компании, как Pilot Network Services и Aventail, специализируются на услугах IP VPN в сочетании с сетевой интеграцией и обеспечением защиты преимущественно для приложений электронной коммерции.

Другие провайдеры собираются предоставлять сквозные соединения через несколько сетей с обеспечением максимально возможного уровня QoS. Хорошим примером является компания InterNAP, имеющая солидных партнеров среди провайдеров Internet и точки доступа к своей частной сети, которые обеспечивают лучшую маршрутизацию и производительность, чем такие же точки доступа к общедоступным сетям с обслуживанием по мере возможности. Достойны внимания также начинающие компании, такие, как CoreExpress и SmartPipes. CoreExpress строит свою собственную магистраль на базе терабитных маршрутизаторов с поддержкой MPLS, которые будут обрабатывать трафик между провайдерами Internet и провайдерами услуг IP VPN. Каждый такой провайдер будет иметь на своей точке присутствия устройство управления сетью для обеспечения сквозного выполнения SLA. После этого CoreExpress надеется начать предоставление полномасштабных услуг IP VPN розничным провайдерам.

Компания SmartPipes использует довольно оригинальный подход. Она имеет систему конфигурирования услуг в качестве внешнего интерфейса для перепродажи услуг IP VPN других провайдеров и позиционирует себя как оперативный партнер по обработке заказов и как провайдер управляемых сетевых услуг, а в конечном счете хочет стать полномасштабным продавцом всех видов услуг Extranet и других дополнительных услуг VPN. «Бизнес-модель компании SmartPipes имеет смысл, — считает Хиндин. — Она охватывает те области, которые представляют ценность для заказчиков, подобно провайдерам услуг IP VPN, предоставляющим услуги по интеграции и обеспечению безопасности».

Тем не менее, пока SmartPipes не начнет обеспечивать соединение через сети провайдеров или не будет предоставлять эффективных услуг управления сетью, пользователи могут чувствовать себя не очень комфортно, покупая у реселлера услуги, основанные только на способности SmartPipes конфигурировать их. О том, какие технологии используют разные провайдеры, можно узнать из врезки «Проверка реальностью».

ФУНКЦИОНАЛЬНОСТЬ

Основная идея, заложенная в коммутаторе услуг IP, заключается в обеспечении провайдера оборудованием для предоставления всех видов дополнительных услуг заказчикам, предъявляющим повышенные требования к производительности и безопасности. В результате эти коммутаторы обладают целым рядом расширенных возможностей. Некоторые из них могут оказаться полезными в большей или меньшей степени (в зависимости от приложений), и большинство провайдеров должно предоставить пользователю возможность определить набор функций, которые ему необходимы. Ниже описаны основные функции и возможности, которые либо уже доступны, либо появятся в ближайшие шесть месяцев.

- Межсетевые экраны с запоминанием состояния и шифрованием (включая 3DES).

«Экраны с запоминанием состояния (stateful firewall) значительно сложнее, чем proxy-серверы или устройства, работающие на основе списков доступа, — отмечает Мари Хаттар, директор по управлению продуктами в IP Services Nortel Networks. — Такой экран позволяет непрерывно следить за потоком передаваемой информации, даже если он переводится на другие порты, как это случается при использовании приложений на базе FTP. Большинство экранов, устанавливаемых в штаб-квартирах, оснащенных CPE, запоминает состояния». Хаттар утверждает, что это одна из главных отличительных черт платформы Shasta.

- IPSec и авторизация доступа.

В дополнение к защищенному туннелированию, IPSec может поддерживать QoS, аутентификацию и авторизацию с помощью различных технологий доступа, что делает этот протокол идеальным для организаций небольшого и среднего размера.

- MPLS.

Благодаря почти всеобщему признанию MPLS, есть хороший шанс, что этот протокол станет основой для VPN XXI века, обеспечивая почти такой же уровень QoS, что и ATM или frame relay, что исключает необходимость в наложении сетей и модификации IP-приложений. Настаивайте на поддержке MPLS.

- Мобильность и LDAP (Lightweight Directory Access Protocol).

Ключевым элементом VPN следующего поколения является способность поддерживать мобильных пользователей как в случае сеансов связи из разных точек, так и в случае перемещения пользователя в течение одного сеанса. Большинство производителей рассматривают обеспечение мобильности как одну из приоритетных задач, однако пока эта функциональность не получила широкого распространения. LDAP предоставляет для VPN механизм работы с каталогами, где хранятся профили обслуживания для каждого пользователя, благодаря чему они могут получить доступ к VPN из любой точки.

- Network Address Translation (NAT).

Функция преобразования сетевых адресов поддерживается почти повсеместно, она позволяет преобразовывать скрытые корпоративные адреса в открытые адреса для обеспечения доступа в Internet.

- Поддержка frame relay.

Многие корпоративные заказчики по-прежнему используют VPN на базе frame relay, поэтому поддержка межсоединения с frame relay имеет смысл. Компания CoSine специализируется исключительно на миграции пользователей, предоставляя услуги межсетевого взаимодействия, такие, как переход от frame relay к IPSec, frame relay поверх IPSec и frame relay с поддержкой IP. Nortel/Shasta также поддерживают frame relay через DS3 с интерфейсами IP, однако другие производители, в частности Quarry Technologies, полагают, что потребность в этом не очень высока. Уменьшение спроса очевидно, однако большинство аналитиков считают, что эта функция заслуживает внимания. Компания Qwest Communications использует для подобных целей коммутатор IPSX компании CoSine.

- Защита от вирусов и выявление вторжений.

- Защита от атак по типу «отказ в обслуживании» (Denial of Service, DoS).

- Услуги шлюзов сигнализации для защищенной IP-телефонии.

- Поддержка PKI через партнерство производителей и соглашения о совместимости.

Внимательно следите за появлением интегрированных услуг по обеспечению безопасности. «Все больше провайдеров пытаются привлечь корпоративных заказчиков всевозможными услугами обеспечения защиты, в которых IP VPN и экраны являются только частью, — говорит Филлипс из TeleChoice. — Фильтрация URL и содержимого, выявление вторжений, обнаружение вирусов и управление открытыми ключами становятся все более и более важными услугами, включаемыми в пакет предложений провайдеров».

- Слежение в реальном времени за соблюдением SLA (Service Level Agreement) и предоставление биллинговой информации (по типу Redback/Abatis).

- Управление контентом и выравнивание нагрузки.

Nortel, совместно с Shasta и производителем коммутатора контента Web компанией Alteon WebSystems, может использовать технологию Уровня 7, разработанную Alteon, для персонализации контента, создания более эффективных правил распространения контента и фильтрации контента путем включения двух продуктов в более широкую сеть. У Nortel также есть стратегия предоставления контента, специфичного для VPN конкретного клиента, который может распределяться и/или кэшироваться ближе к данному клиенту; Shasta Broadband Service Node (BSN) может направить пользователей к этому контенту. В качестве альтернативы данный абонент VPN может с помощью провайдера видоизменить локальный контент на собственных страницах.

- Порталы.

Еще один интересный аспект VPN на базе сети состоит в возможности связи с провайдером VPN через портал или страницу Web, причем эта страница может быть настроена на предоставление специфической информации или услуги. Здесь пользователь может настроить параметры производительности VPN (например, увеличить пропускную способность); добавить, удалить или заменить информацию о подключенных офисах; заказать дополнительные функции защиты (скажем, PKI) или отдельные виды аутентификации. В настоящее время немногие провайдеры могут похвастаться подобными порталами, но все к этому стремятся. Провайдеры пытаются разработать архитектуру на базе шаблонов, в которых страница портала была бы стандартизована для массового рынка, но допускала персонализацию. Сетевые администраторы провайдеров и заказчиков смогут по мере необходимости изменять содержание этих страниц. «Главными функциями, которые могут обеспечить такие порталы, являются управление правилами Web и порталы захвата, — считает Брэд Хокамп, исполнительный вице-президент по управлению и маркетингу продуктов компании SAVVIS. — Управление правилами Web — это способ перехвата пользовательского трафика и направления его на/через конкретный хост. Порталы захвата позволяют продвинуться в вопросе управления Web еще на один шаг вперед, перехватывая пользовательские данные через заданные интервалы времени и возвращая их обратно на хост».

- Формирование услуг и выделение для них ресурсов.

Это довольно хитрая функция, меньше всего освоенная операторами. Для того чтобы завоевать доверие сетевых администраторов, которые предпочитают управлять VPN самостоятельно, и обеспечить простоту модификации VPN, провайдеры должны привлечь заказчиков возможностью легкого доступа к оперативному выбору услуг. Цель состоит в обеспечении возможности задания всех видов параметров функционирования — от пропускной способности до настраиваемых дополнительных услуг, таких, как защита от вирусов. Вся сложность заключается в реализации этой функции.

Первый шаг состоит в разработке универсальных шаблонов для формирования услуг. Nortel/Shasta гордится тем, что ее система Service Creation System позволяет создавать настраиваемые шаблоны для массового применения несколькими нажатиями кнопки мыши, без необходимости использования традиционного интерфейса командной строки, в котором для выполнения аналогичных действий требуется ввести более 100 команд. Топология VPN определяется в два этапа: определение VPN и подключение абонентов к этой VPN. Shasta BSN автоматически создает защищенные туннели между заданными сторонами.

Клиенты компании CoSine используют ее систему управления услугами InVision, которая позволяет отказаться от интерфейса командной строки (CLI) в пользу более гибкого подхода. «В последней версии нашей системы мы предлагаем, например, функцию комбинирования туннелей VPN, которая позволяет создавать охватывающие сотни офисов сети VPN с ячеистой топологией всего несколькими манипуляциями мышью на одном экране, — рассказывает Марк Шоуолтер, вице-президент по маркетингу и управлению продуктами компании CoSine. — Этот процесс может занять целый день при использовании интерфейса командной строки или несколько дней при использовании CPE. Кроме того, у нас есть менеджер маршрутизации, который позволяет создавать глобальные правила маршрутизации для наших виртуально маршрутизируемых VPN, и опять же, на одном экране, — в отличие от модели CPE/CLI, требующей ручного конфигурирования отдельных маршрутизаторов».

Поиск провайдера, который может предоставить тактические услуги (те, которые могут быть введены в действие или отключены по мере необходимости согласно модели «плати только за то, чем пользуешься»), представляется сегодня достаточно трудным делом даже в Соединенных Штатах. Большая часть операторов все еще продолжают совершенствовать необходимый интерфейс сетевого управления. «Мы по-прежнему находимся на ранней стадии реализации функций формирования услуг для VPN на базе сети, — объясняет Филлипс. — Полагаю, что те провайдеры, которые предоставляют эти услуги на коммерческой основе, еще не до конца реализовали все заложенные в них возможности. Но они движутся в указанном направлении, подтверждением чему может служить компания Broadwing. Она предоставляет для платформы Nortel/Shasta средства на базе Web, с помощью которых сетевые администраторы могут создавать, удалять и модифицировать элементы VPN и учетные записи пользователей, а также определять правила безопасности на уровне пользователей, задавать профили приоритета для приложений и получать в реальном времени информацию о производительности». Но только для того, чтобы показать, какой длинный путь еще предстоит пройти в этом направлении, представитель Broadwing на конференции Next Generation Net-works, проходившей в ноябре 2000 г., сообщил, что его компания хотела бы добиться большего в области создания услуг и их настройки, но ни одна из существующих сегодня платформ не поддерживает функцию выделения ресурсов; на разработку систем операционной поддержки (Operating Support System, OSS) потребуются миллионы долларов. Ясно, что интеграция с OSS должна быть более тесной.

НЕ ТАК БЫСТРО

В любой новой технологии реализация всегда отстает от идеи. В случае масштабируемых VPN на базе сети нет еще всех необходимых для работы элементов. На пути внедрения подобных систем имеется ряд существенных преград, но большинство аналитиков уверены, что они будут преодолены, вопрос только во времени.

Прежде всего, нужны более гибкие связи с OSS. «По-прежнему не снята проблема интеграции IP VPN с существующими системами OSS, — говорит Хаттар. — Сервис-провайдеры отличаются друг от друга и реализуют свои сети по-разному. Какого-либо универсального пути не существует, хотя его наличие здорово облегчило бы всем жизнь. Каждому провайдеру требуется уникальное решение — на базе RADIUS, LDAP или CORBA. Чем лучше будет налажено взаимодействие с производителями биллинговых систем и OSS, тем легче будет реализовать решение, тем более что провайдеры развертывают свое решение не на голом месте».

Несмотря на то что некоторые компании (Nortel/Shasta, CoSine, Spring-tide) предлагают впечатляющие системы управления, провайдеры и конкурирующие производители по-прежнему утверждают, что в этой области надо сделать еще очень многое. Провайдеры хотят найти единого производителя, — того, кто бы мог обеспечить высокую степень масштабируемости как с точки зрения производительности, так и управляемости. Quarry, к примеру, заявляет, что собирается сделать акцент в разработке именно на это. Сравнение систем разных производителей выходит за рамки данной статьи, но разобраться в возможностях и ограничениях систем управления, предлагаемых провайдерами для своих услуг, просто необходимо.

Формирование услуг по-прежнему слишком сложно и осуществляется медленно, особенно когда речь идет о таких функциях, как NAT и экранирование, без которых трудно обойтись, но которые требуют значительных затрат времени для реализации. Пока системы централизованного управления и динамического выделения ресурсов не займут подобающего им места, провайдеры вряд ли смогут быстро изменять существующие функции или добавлять новые. Некоторые производители говорят о встраивании большего количества функций в устройства маршрутизации для VPN на базе IP, включая фильтрацию контента и механизмы обнаружения вирусов, а также поддержку стандартов QoS. Подобные действия могут помочь, но не решают проблему в целом.

РЕЗЮМЕ

Несложно догадаться, что в целом взгляд на перспективы VPN на базе сети весьма оптимистичен, тогда как механизмам создания услуг и выделения ресурсов еще предстоит пройти длинный путь: стимул в виде дополнительной прибыли в области новых услуг слишком велик для провайдеров, чтобы от него отказаться. К середине 2001 г. еще слишком рано ожидать внедрения всех новшеств у большинства провайдеров, однако ограниченные функциональные возможности, предоставляемые лидерами, такими, как AT&T, MCI WorldCom, SAVVIS и Qwest, должны работать надежно и несомненно заслуживают внимания. Другие узкоспециализированные провайдеры услуг VPN, например Smart-Pipes, очень интересны, но нет уверенности, что в их бизнес-планах хорошо продуманы вопросы разработки средств выделения ресурсов для предоставляемых услуг. Тем не менее эти игроки должны принести на рынок здоровую конкуренцию и новаторство, не говоря уж о ценовых войнах, поэтому их общее влияние на рынок должно быть положительным для конечных пользователей. Короче говоря, использование VPN на базе CPE в некоторых случаях имеет смысл, но в конечном счете VPN на базе сети должны обеспечивать больше услуг, контроля и гибкости, чем то, что мы имеем сегодня. Возможно, предлагаемые провайдерами пакеты услуг VPN стоит рассмотреть уже сейчас, но после их всесторонней оценки лишь немногие из них действительно окажутся заслуживающими внимания.

Дуг Аллен — зам. главного редактора Network Magazine. С ним можно связаться по адресу: dougallen@cmp.com.

Проверка реальностью

Возможно, несколько преждевременно делать выводы, но некоторые достижения производителей могут продемонстрировать, как описанные технологии распространяются в реальном мире. Данные о внедрении, количестве пользователей, степени удовлетворенности заказчиков и т. п. пока еще весьма скудны, и ниже приводится лишь частичный перечень. Мы сосредоточились на трех главных игроках на рынке IP VPN, сделав исключение только для Redback/Abatis и некоторых новых игроков, которые имеют более широкий спектр продуктов. Необходимо отметить, что Redback и Unisphere многого добились в области управления абонентами и граничной IP-маршрутизации услуг IP.

Ключевые заказчики CoSine Communications:

Qwest Communications — VPN, управляемые экраны Gauntlet Firewall компании Network Associates;

AduroNet — VPN, управляемые экраны Gauntlet Firewall компании Network Associates;

BBO — VPN, управляемые экраны Gauntlet Firewall компании Network Associates, туннельное терминальное оборудование для удаленного доступа;

Telia — VPN, управляемые экраны Gauntlet Firewall компании Network Associates, сканирование, доступ в Internet с контролем пропускной способности, фильтрация URL, IP-Enabled Frame Relay;

Telenordia — VPN, управляемые экраны Gauntlet Firewall компании Network Associates, сети Extranet; обнаружение вирусов и выявление вторжений;

IIJ — VPN, управляемые экраны Gauntlet Application Proxy Firewall компании Network Associates, выделенный IPSec- и коммутируемый доступ для удаленных пользователей, L2TP (Layer-2 Tunneling Protocol), PPTP (Point-to-Point Protocol).

Ключевые заказчики Nortel Networks/Shasta Networks:

SAVVIS Communications — приложения IP VPN;

Telstra — IP VPN, связь удаленных офисов с корпоративной штаб-квартирой; сеть компании Telstra использует два вида VPN — на базе сети и на базе CPE (обе от Nortel);

Zyan — агрегирование каналов DSL; Nortel планирует включить дополнительные услуги, например межсетевые экраны.

Другие клиенты Nortel: Broadwing, @Link, ConnectSouth, DSLnetworks, Broadband Now.

У Lucent Technologies/Spring Tide Networks:

AT&T Wireless — управление абонентской базой и IP-услуги; бухгалтерия, выделение ресурсов, управление;

Broadslate Networks,

Vanion Inc.,

Ionex Telecommunications,

Winfirst.

Ресурсы Internet

Наиболее глубоким и обширным материалом по рынку IP VPN на базе сети и по IP VPN в целом является подробный отчет компании CIMI, включающий информацию от производителей под заголовком «Специальный отчет по VPN компании CIMI» («CIMI Corp. Special VPN Report»). Его можно найти на странице http://www.cimicorp.com/services.html. Там же имеется ссылка на более короткую статью под названием «Сети IP VPN и MPLS: два ключа к успеху в области общедоступных IP-сетей» («IP VPNs and MPLS: Twin Keys to 21st Century Public IP Success»), описывающую, как совместно работают MPLS и IP VPN.

Компания CoSine Communications опубликовала несколько хороших технических материалов по дополнительным услугам, а также по сетям IP и frame relay. Их можно найти по адресу: http://www.cosinecom.com/library/index/htm.

Те, кого интересует что-нибудь более DSL-ориентированное, могут просмотреть статью «Интеллектуальные IP-услуги на границе сети» («IP Service Intelligence at the Edge») компании Spring Tide, которую можно найти по адресу: http://www.SpringTidenet.com/whitepapers.html.