Нормой сегодня является то, что по идее должно быть исключением: количество опасностей для операторов сетей продолжает расти, а против криминальной энергии некоторых наших современников, как и прежде, смогут помочь лишь инвестиции в обеспечение защиты установленных систем. Все чаще ущерб наносится в результате целенаправленных злонамеренных акций с криминальной подоплекой, а не массовых хакерских атак, как в недавнем прошлом. Доступные на рынке системы обнаружения и предотвращения вторжений (Intrusion Detection System/Intrusion Preven-tion System, IDS/IPS), к счастью, представляют собой высокопроизводительные и многократно апробированные решения для разнообразных сценариев атак.

РАЗЛИЧНЫЕ ТЕХНОЛОГИИ АНАЛИЗА

В принципе, можно выделить три основные концепции анализа в рамках обнаружения вторжений. Первая базируется на выявлении известных типов атак при помощи сигнатур, вторая — на поиске нарушений протоколов, а третья — на распознавании аномалий, которое, в свою очередь, опирается на нарушение системы безопасности.

Анализ на основе сигнатур исходит из того предположения, что конкретная атака может быть описана посредством определенной схемы (сигнатуры) связанных с ней событий. Однако для того, чтобы соответствующий механизм мог успешно функционировать, методы атак должны быть известными еще до самой попытки вторжения. При этом построение сигнатур простирается от простого распознавания символов до сложных поведенческих схем.

В случае второй концепции анализа нарушений протоколов распознавание происходит на уровне протокола IP. Здесь главную роль играют структура и содержание обмена пакетами в сети.

Ниже подробнее рассматривается третья аналитическая концепция: распознавание аномалий.

ТРЕВОЖНЫЕ ОТКЛОНЕНИЯ

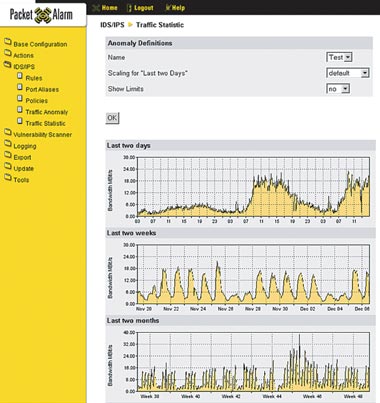

Трафик данных в сети подвержен колебаниям, зависящим от времени и объема передачи. Ночью и в выходные дни потоки данных отличаются от тех, что имеют место в рабочие часы. Но отклонения случаются постоянно. Главный принцип распознавания аномалий состоит в выявлении отклонений трафика данных от нормального трафика и нормальных колебаний с последующей подачей сигнала тревоги. Если трафик, объем которого ниже нормальных значений, свидетельствует об отказе службы или компонента, то чрезмерно возросшие потоки данных в большинстве случаев говорят о наличии нетипичных процессов в сети. По возможности необходимо проводить подробный анализ всего сетевого трафика, чтобы заметить до сих пор неизвестную или необычную опасную деятельность.

В этой связи ответственные за безопасность должны переосмыслить свое отношение к некоторым областям. Почти всеми политиками безопасности устанавливается, к примеру, что данные, передаваемые изнутри наружу, оцениваются и обрабатываются как «надежные» (достойные доверия), а снаружи внутрь — как «ненадежные». Однако во времена такого вредоносного программного обеспечения, как Blaster, никогда не стоит исключать возможность инфицирования собственной инфраструктуры, ведь в таком случае вредоносный код использует для своего распространения всю полосу пропускания. Распознавание аномалий предоставляет пользователям отличный инструмент, с помощью которого они могут выявлять подобные проблемы (см. Рисунок 1).

ЛОГИЧЕСКИЙ И СТАТИСТИЧЕСКИЙ МЕТОДЫ

В отношении распознавания аномалий в сетевом трафике можно выделить два метода для обнаружения необычных происшествий: логический и статистический.

|

| Рисунок 1. Визуализация потока данных при распознавании аномалий. |

В первом случае ожидается предопределенная последовательность действий. Если IDS распознает известное ей состояние, то она ожидает определенной схемы действий, в соответствии с которой будет происходить последующий обмен пакетами. Когда в поведении одной из участвующих систем начинают наблюдаться отклонения, немедленно генерируется сигнал тревоги.

В качестве примера можно привести построение сеанса POP3 для получения электронной почты. Обычно при аутентификации пользователь указывает сначала имя, а потом пароль. Если привычная последовательность действий нарушается, это означает отклонение от нормальной коммуникации, и тогда детектор генерирует сигнал тревоги.

Метод логического распознавания аномалий требует предварительного тщательного анализа сетевого трафика или применения сложного обучаемого алгоритма. С точки зрения основных принципов он соответствует анализу на сигнатурной базе, поскольку и для этой модели необходимо сохранить известные схемы. Однако реагирование происходит зеркальным образом: в случае сигнатурного анализа сигнал тревоги подается, как только выявлена подходящая схема, а при логическом распознавании аномалий — когда схема поведения не совпадает с сохраненной.

Статистическое распознавание аномалий предполагает стремление динамически «понять» сеть и на основе статистических данных идентифицировать трафик, который отклоняется от нормального режима использования и привычных схем трафика.

Метод статистического распознавания аномалий можно далее разделить на три разновидности: на основе граничных значений, адаптации и базовых линий, причем каждый опирается на сходные критерии для выявления нетипичного поведения. В первом сначала определяется граничное значение контролируемого параметра. Атакой считается превышение данного значения. Если, к примеру, для сервера Web было задано граничное значение в 2000 запросов в минуту, а в какой-то момент их становится больше, то детектор оценивает это как аномалию и реагирует, выдавая предупреждение.

Распознавание на основе базовых линий функционирует схожим образом, но для контролируемого параметра определяется базовая линия, характеризующая нормальное состояние. Дополнительно в системе сохраняются значения допустимых отклонений вверх и вниз. В результате определяется полоса, в пределах которой поведение считается нормальным. В качестве примера можно привести задание нормального среднего объема сетевого трафика в 80 Мбайт/ч при возможном отклонении в 20 Мбайт/ч. Тогда значение нормального объема данных лежит между 60 и 100 Мбайт/ч. Больший или меньший трафик считается отклонением от нормального значения, т. е. аномалией, за которой может скрываться потенциальная атака.

САМООБУЧАЮЩЕЕСЯ РАСПОЗНАВАНИЕ

Адаптирующееся распознавание является усовершенствованным методом на основе базовых линий. Базовая линия сетевого трафика представляет собой начальное значение. Система распознавания адаптирует его с течением времени в соответствии с реальными условиями, что достигается благодаря применению статистических профилей.

В качестве основы предусматривается два набора данных об использовании: долговременный профиль и кратковременный профиль.

Долговременный включает в себя совокупность схем, которые отслеживаются на протяжении длительного периода времени. В краткосрочном, напротив, сохраняются данные за короткие промежутки времени. Система сравнивает оба профиля и оценивает значительные отклонения как аномалии, а значит, и как потенциальные атаки (см. Рисунок 2).

|

| Рисунок 2. Статистическое распознавание аномалий во временном представлении. |

Однако новые краткосрочные профили добавляются регулярно в долгосрочные, а потому недавно полученные данные оцениваются вместе с уже имеющимися. Таким образом, базовая линия адаптируется к изменившемуся поведению сети. Применительно к этой методике говорят о самообучающемся распознавании на основе профилей.

В сети и для передаваемых по ней пакетов с данными в качестве критериев для распознавания аномалий могут выступать разные параметры: временные интервалы сетевого трафика, объем данных, количество переданных пакетов, число соединений и используемые порты (см. Рисунок 3).

|

| Рисунок 3. Критерии распознавания аномалий. |

Выявление временных интервалов, когда трафик по сети передается особенно активно, — простая, однако в современных условиях неэффективная процедура. В принципе, в нерабочее время сетевой трафик должен быть низким. Однако объединение многих предприятий в глобальную сеть с филиалами, партнерами и сотрудниками в других регионах не позволяет пользоваться этой методикой вследствие осуществления доступа из разных часовых зон.

Объем данных, который предприятие в состоянии себе позволить при доступе в Internet, в большинстве случаев ограничен, а значит, разумнее проводить мониторинг этого объема и конкретных услуг. Следствием многих успешных атак было изменение объема данных, поскольку хакеры воспользовались взломанными компьютерами для собственных целей. Поэтому такой метод хорошо подходит для обнаружения успешных атак. Например, с его помощью атаку с целью «отказ в обслуживании» можно распознать уже в самом зародыше.

ИНОГДА ЧИСЛО ПАКЕТОВ СЧИТАЕТСЯ

В некоторых протоколах объем данных роли не играет. Гораздо полезнее следить за количеством пакетов. Характерный пример — протокол ICMP для передачи сообщений о статусе и управлении. Преобладание какого-либо одного сообщения указывает на неверно сконфигурированный компьютер или на атаку наподобие «спуфинг IP».

Мониторинг на основе соединений довольно сложен. Причина в том, что протокол IP, равно как и UDP, не предполагает установления соединения. В случае ТСР, напротив, при помощи порядкового номера можно определить, к какому соединению относится данный пакет. Тем не менее мониторинг соединений может занять свое место при статистическом распознавании аномалий, поскольку позволяет получить информацию о состоянии отдельных систем.

И наконец, критерий «используемые порты» также играет важную роль для распознавания аномалий. Если система, работающая в качестве клиента, внезапно начинает вести себя как сервер и получать пакеты на привилегированные порты, значит, она была переконфигурирована. Если администратор не произвел это действие сознательно, то велика вероятность атаки.

ЗАКЛЮЧЕНИЕ

Распознавание аномалий является испытанным инструментом для определения отклонения от норм в трафике данных и подачи сигнала тревоги. Поскольку атаки или их результат часто вызывают подозрительное изменение трафика, в системе обнаружения и предотвращения вторжений можно предусмотреть соответствующие меры.

Штефан Бауэр — инженер по безопасности в компании Varysys, Андреас Хельвиг — менеджер по развитию канала в той же компании.

? AWi Verlag