Посредник SSH в состоянии обеспечить контроль за административным доступом к нуждающимся в защите системам, а также выполнение предписаний регулирующих органов. Давайте разберемся, зачем это нужно и как это работает.

Посредник SSH в состоянии обеспечить контроль за административным доступом к нуждающимся в защите системам, а также выполнение предписаний регулирующих органов. Давайте разберемся, зачем это нужно и как это работает.

SSH позволяет строить защищенное, аутентифицированное и шифруемое соединение между двумя компьютерами по ненадежной сети, поэтому данный протокол подходит для замены rlogin, telnet и rsh, трафик которых, включая пароли, передается по сети в незашифрованном виде. Правда, изначально SSH применялся для надежной регистрации на удаленных компьютерах — по большей части через Internet. Однако только терминальными функциями дело не ограничивается, особенно это касается переработанной версии SSH-2. Благодаря SSH можно туннелировать любые соединения TCP/IP. При этом с удаленного сервера на клиентский компьютер и обратно данные передаются только через один порт, что позволяет защитить, к примеру, соединение VNC. Протокол подходит и для зашифрованной передачи файлов по протоколу передачи файлов SSH (SSH File Transfer Protocol, SFTP). Сегодня SSH в значительной мере вытеснил telnet из области системного администрирования и стал стандартом де-факто для защищенного удаленного доступа к серверам UNIX и Linux и сетевому оборудованию.

В средах с жесткими требованиями к безопасности радость системного администратора оборачивается огорчением начальства. Так, финансовое руководство американского предприятия, акции которого котируются на бирже, в соответствии с законом Сарбейнса-Оксли (Sarbanes-Oxley Act, SOX) при необходимости обязано доказать, что его финансовые данные являются точными и не модифицировались. Другие предписания регулирующих органов, включая закон об обеспечении переносимости и возможности учета данных в системах медицинского страхования (Health Insurance Portability and Accountability Act, HIPAA) или стандарт обеспечения безопасности данных в области платежных карт (Payment Card Industry Data Security Standard, PCI DSS), предъявляют схожие требования к защите личных данных и информации о кредитных картах.

Конфиденциальные данные обычно хранятся на центральных серверах предприятия, а управление ими осуществляется специальными приложениями, поэтому соответствующие программы составляют необходимые протоколы доступа, чтобы в соответствии с требованиями регулирующих органов обеспечить необходимые доказательства в отношении изменений данных. Разумеется, приложения могут протоколировать сведения только о легитимных попытках доступа к конфиденциальной информации. Если же к базам данных обращается человек с правами администратора и определенными профессиональными знаниями, он сможет манипулировать всей сохраненной информацией, приложениями и их механизмами обеспечения безопасности, а затем удалить следы своего присутствия из системных журналов сервера. Однако администраторам нужны права суперпользователя, чтобы управлять своими серверами в полной мере.

Для решения дилеммы между предоставлением ответственным лицам широчайших прав, с одной стороны, и доказуемостью целостности данных — с другой, нужно научиться вести полномасштабный контроль за деятельностью администраторов. При этом цель заключается не в наблюдении за сотрудниками, а в последовательном документировании всех манипуляций с системами, содержащими конфиденциальные данные. Технически это можно реализовать при помощи специализированных посредников, предназначенных для контроля и архивирования SSH и обеспечивающих защиту от изменений. Такое устройство — Shell Control Box — выпускает, например, компания BalaBit.

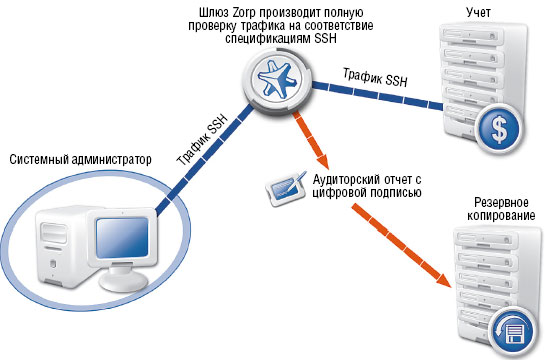

Посредник сам проводит квазиатаку по типу «незаконный посредник» (man in the middle) на соединение и передачу данных между компьютером администратора и управляемыми системами. Сначала он терминирует входящие запросы администратора на соединение, а потом строит собственное параллельное соединение с нужной системой назначения. SSH шифрует всю передаваемую информацию, поэтому посреднику приходится выполнять еще одну задачу: он должен расшифровать все данные между клиентом SSH и сервером, проверить их, заархивировать, снова зашифровать и, наконец, отправить системе назначения. Однако этого недостаточно. Чтобы подготовить для целей аудита файл регистрации сетевых событий с защитой от изменений, все записываемые данные надо сохранить в центральном хранилище и зашифровать их таким образом, чтобы даже администратор посредника не мог получить доступ к данным аудита с правом записи (см. Рисунок 1). Впоследствии лица, обладающие соответствующими правами, с помощью средства воспроизведения аудиторского отчета (Audit Player) в любой момент смогут восстановить сеанс связи администратора, но манипуляции

с записанными данными аудита уже исключены.

Профессиональные посредники SSH интегрируются в сеть прозрачным образом, а значит, они подходят для контроля со стороны внешних провайдеров услуг или в качестве инструмента аудита для систем-приманок (honeypot). Специалисты в области обеспечения безопасности устанавливают их на серверы, кажущиеся особенно привлекательными для злоумышленников, однако наполненные фальшивыми данными. Тогда при помощи посредника SSH удастся сохранить информацию обо всех попытках атак на указанные системы и в любой момент воспроизвести ее. Это позволяет получить новые данные для совершенствования защиты систем от рисков.

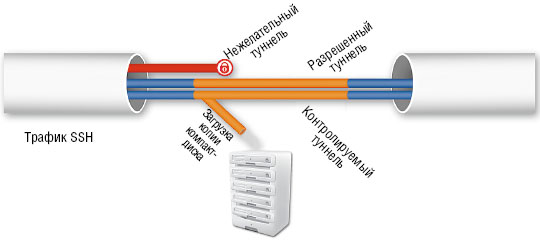

В то же время интеллектуальные посредники способны не только сохранять информацию о трафике данных для определенных протоколов: если они владеют деталями какого-либо протокола, т. е. как бы говорят на его языке, они могут разрешать или запрещать различным лицам выполнение определенных действий. К примеру, интеллектуальный посредник SSH одному администратору позволит передать файлы, а остальным — нет. Поскольку соответствующий анализ протоколов производится посредником на седьмом уровне модели OSI, он будет выполнять лишь некоторые команды, в то время как другие будут запрещены в принципе или только для отдельных групп пользователей (см. Рисунок 2).

При администрировании серверов посредники SSH помогают реализовать так называемый «принцип нескольких наблюдателей». К примеру, в кабине самолета обычно организуется контроль «в две пары глаз», чтобы путем дублирующей проверки предотвратить возможную ошибку — случайную или намеренную. Подобная схема поведения реализуется посредником следующим образом. Допустим, администратор собирается произвести какие-либо действия на сервере. Посредник SSH терминирует построение соединения, но не создает другого соединения с системой назначения. Лишь когда с посредником связывается второй, авторизованный администратор, тот строит соединение с сервером. Оба администратора могут тогда контролировать друг друга при выполнении надлежащих действий.

ЗАКЛЮЧЕНИЕ

Доказывать целостность корпоративных данных на основании предписаний регулирующих органов приходится все чаще, поэтому в области системного администрирования едва ли удастся обойтись без применения посредника SSH. Он подключается к сети без каких-либо изменений в имеющихся системах и шифрует все данные аудита таким образом, что последующие манипуляции с ними становятся невозможными. Поскольку посредник, как и любое другое устройство, может стать источником общесистемного отказа, он должен устанавливаться избыточным образом. Если наряду с серверами UNIX и Linux необходимо защищать и системы Windows, посредник должен поддерживать протокол для удаленных настольных систем (Remote Desktop Protocol, RDP).

Оливер Дэш — технический директор германского отделения компании BalaBit IT Security.

© AWi Verlag