Около четырех лет назад червь Blaster заразил миллионы корпоративных сетей. В тот раз злоумышленники использовали брешь в протоколе объектной модели распределённых компонентов (Distributed Component Object Model, DCOM) в службе вызова удаленных процедур (Remote Procedure Call, RPC) ОС Windows. Столь значительные масштабы заражения были удивительны, поскольку многие из пострадавших предприятий защищали свои сети, имевшие выход в Internet, при помощи брандмауэров, размещавшихся по периметру. Кроме того, за месяц до этого Microsoft объявила об обнаруженной бреши и выпустила заплату для всех версий операционной системы. Впрочем, многие пользователи ее не установили, а антивирусное программное обеспечение не имело последних обновлений. Как оказалось, разносчиками инфекции часто становились ноутбуки, которые подключались непосредственно к Internet и заражали защищенную сеть изнутри в момент соединения с нею. Сотрудники, обращавшиеся к сети из дома посредством клиента виртуальной частной сети (Virtual Private Network, VPN) тоже, сами того не подозревая, заносили вредителя.

Около четырех лет назад червь Blaster заразил миллионы корпоративных сетей. В тот раз злоумышленники использовали брешь в протоколе объектной модели распределённых компонентов (Distributed Component Object Model, DCOM) в службе вызова удаленных процедур (Remote Procedure Call, RPC) ОС Windows. Столь значительные масштабы заражения были удивительны, поскольку многие из пострадавших предприятий защищали свои сети, имевшие выход в Internet, при помощи брандмауэров, размещавшихся по периметру. Кроме того, за месяц до этого Microsoft объявила об обнаруженной бреши и выпустила заплату для всех версий операционной системы. Впрочем, многие пользователи ее не установили, а антивирусное программное обеспечение не имело последних обновлений. Как оказалось, разносчиками инфекции часто становились ноутбуки, которые подключались непосредственно к Internet и заражали защищенную сеть изнутри в момент соединения с нею. Сотрудники, обращавшиеся к сети из дома посредством клиента виртуальной частной сети (Virtual Private Network, VPN) тоже, сами того не подозревая, заносили вредителя.

ОПАСНОСТЬ ИЗ-ЗА НЕНАДЕЖНЫХ КОНЕЧНЫХ УСТРОЙСТВ

Сегодня регулярная установка заплат и актуализация антивирусного программного обеспечения являются обязательными мерами, но опасность заражения сетей из-за подключения ненадежных конечных устройств велика как никогда. Решение этой проблемы предлагает управление доступом к сети (Network Access Control, NAC). При помощи NAC можно определять, какие именно действия разрешаются тому или иному пользователю в конкретной сети. Доступ к сети находится под контролем и осуществляется в соответствии с директивами безопасности, когда неизвестные или не обладающие необходимыми правами пользователи блокируются.

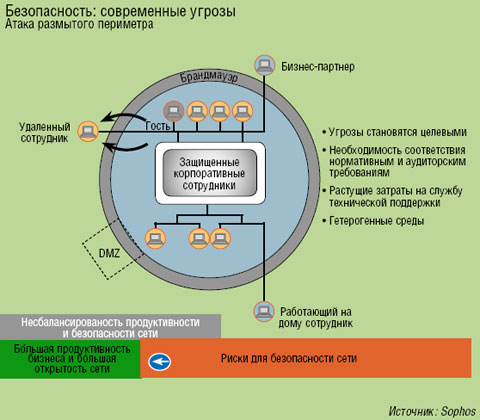

Для достижения конкурентных преимуществ предприятия регулярно обновляют свои стратегии ИТ. Вследствие гибких рабочих процессов, распространения мобильных конечных устройств и появления все новых коммуникационных технологий границы сетей размываются все сильнее. Большинство компаний работает с открытыми средами: сотрудники и гости обращаются к данным и услугам из разных филиалов. Менеджер ИТ вынужден предоставлять доступ к сети для разных групп и разрешать использование технологий на базе Web, к примеру, систем мгновенного обмена сообщениями и передачи голоса по IP. Это повышает гибкость и продуктивность, но несет с собой новые опасности (см. Рисунок 1). Сегодня стратегии обеспечения безопасности лишь на основе брандмауэров и антивирусных программ уже недостаточно; администраторам ИТ нужна помощь для защиты систем, компьютеров и данных от вредоносных программ и несанкционированного доступа. Не в последнюю очередь это связано с тем, что предприятия вынуждены соблюдать законодательные требования (закон Сарбейнса-Оксли и Basel II) в отношении информационной безопасности и защиты данных.

РИСКОВАННАЯ ПРОДУКТИВНОСТЬ И КОНТРОЛИРУЕМАЯ МОБИЛЬНОСТЬ

Предприятию необходим строжайший контроль за посетителями корпоративной сети и за соответствием подключенных к ней компьютеров действующим директивам безопасности. Для этого следует организовать проверку устройств на наличие вредоносного программного обеспечения, спамерской активности, соблюдения правил защиты электронной почты и данных. Кроме того, предприятия должны уметь самостоятельно определять, какие сайты и приложения Web можно разрешить использовать. Это становится возможным благодаря таким механизмам управления, как контроль приложений и управление доступом к сети (NAC).

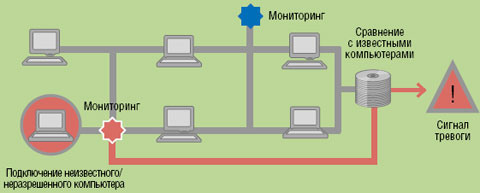

Идея, лежащая в основе NAC, заключается в том, что каждое конечное устройство, которое предпринимает попытку подключиться к сети, сначала подвергается своего рода «диспансеризации». Решение NAC проверяет права пользователя на подключение через выбранное им соединение и устанавливает, отвечает ли используемое конечное устройство существующим директивам безопасности. Для этого выясняется статус хостов — как при регистрации в системе, так и в процессе работы, поскольку его состояние может сильно измениться из-за инфицированной загрузки в кратчайшее время (см. Рисунок 2).

NAC ИЛИ НЕ NAC?

Однако не все решения для контроля доступа к сети одинаковы. Между производителями систем NAC пока еще нет согласия в вопросе о том, что представляет собой статус компьютера и как его можно установить. Некоторые предлагают анализировать хосты при помощи агентов. Последние проверяют, актуальны ли сигнатуры антивирусных решений, установлены ли все заплаты, активированы ли брандмауэры компьютеров и системы защиты от проникновения (Intrusion Protection System, IPS) и к правильной ли подсети IP подключена система. Но как поступать с гостевыми пользователями, когда тем необходим доступ к внутренним ресурсам? Что делать с такими системами, как принтеры, VoIP-телефоны и встроенные платформы, для которых производители пока не разработали агенты?

Другие рекламируют подход на основе специализированных решений: они не требуют агентов и передают часть кода на конечный пункт. Но даже апплету необходим привилегированный доступ к хосту. Может ли предприятие потребовать этого от гостевых пользователей? Результаты проверки отправляются для утверждения «по инстанции» — к примеру, платформе, отвечающей за управление или соблюдение правил, она-то и преобразует состояние хоста в права доступа. Если компьютер «безупречен», его пользователь может обращаться к выделенным ресурсам. Если нет, он изолируется в «зоне исправления», где быстро и незаметно от пользователя «чинится». Реализацию правил сеть берет на себя и осуществляет ее в фоновом режиме. Для того чтобы эта концепция действовала, конечные устройства, сетевая инфраструктура, а также системы аутентификации и авторизации должны взаимодействовать друг с другом безукоризненно.

АППАРАТНОЕ ИЛИ ПРОГРАММНОЕ РЕШЕНИЕ?

Многие производители утверждают, что предлагают полное решение NAC или его ключевой компонент. Но в действительности за понятием NAC скрываются иногда совершенно разные системы: от инструментов для распознавания вторжений и аутентифицируемых решений DHCP до сетевого аппаратного обеспечения и программных комплексов обеспечения безопасности. Это ведет к неопределенности, которая доходит до того, что предприятия в поисках подходящего решения NAC, как говорится, сравнивают теплое с мягким.

Имеющиеся на рынке решения делятся главным образом на аппаратные и программные. Аппаратное решение обладает функциональностью маршрутизатора или коммутатора и применяется в сетях именно для этих задач. Для обеспечения защиты всей компании необходимы единообразные решения, но они нередко выполняют роль коммутаторов частных виртуальных сетей или решений 802.1х и внутри сети не используются. Однако таким образом невозможно обеспечить повсеместную защиту предприятия, без которой, как показывает пример с червем Blaster, невозможно защититься от атак.

Второй подход представляет собой программное решение. Многие производители интегрируют его в свои пакеты безопасности, с тем чтобы обеспечить их самоконтроль и актуализацию посредством карантина. Такой метод мало помогает при многоступенчатом подходе к защите от вирусов и ведет к тому, что проверить гостевые компьютеры не удается. Кроме того, мониторингу должны подлежать не только заплаты Microsoft и антивирусные сканеры, но и другие приложения, которые могут повредить безопасности предприятия.

NAC ИЛИ NAP?

Развитием средств контроля доступа к сети занимаются две компании и одна независимая организация, которые делают ставку на разные концепции. Cisco Network Admission Control (NAC) Framework объединяет правила безопасности в сетевой инфраструктуре предприятия, реализуя принудительное соблюдение законодательных требований на базе сети.

Директивы сохранятся на серверах правил, а коммутаторы и маршрутизаторы следят за их соблюдением: на подключенном к сети компьютере запускается клиент, который передает информацию о своем статусе серверу правил. Если компьютер не соответствует политике безопасности, то он автоматически переводится в карантин или получает ограниченный доступ к сети. Cisco NAC наиболее подходит крупным предприятиям, сети которых состоят исключительно из аппаратного и программного обеспечения Cisco, а также из компонентов, совместимых с Cisco NAC.

Microsoft интегрировала в Windows Vista функцию защиты доступа к сети (Network Access Protection, NAP), при помощи которой можно добиться соблюдения правил. NAP состоит из клиентского и серверного компонентов, они реализуют такие функции, как конфигурация правил и внесение исправлений. Директива обеспечения безопасности NAP состоит из настроек применения правил и настроек карантина. Платформа следит за тем, чтобы все подключенные к сети компьютеры соответствовали настройкам. Если обновить их не удается, то не соответствующие директивам персональные компьютеры получают ограниченный доступ к сети. Для сред Microsoft или продуктов, совместимых с NAP, Microsoft NAP послужит хорошим базовым решением. Однако в смешанных ИТ-инфраструктурах NAP быстро достигает пределов своих возможностей.

Предприятия оказываются в трудной ситуации: поскольку концепции функционально несовместимы, компании приходится делать выбор в пользу одной из них. Поэтому организация Trusted Computing Group (TCG) создала рабочую группу Trusted Network Connect (TNC), цель которой — утверждение открытых отраслевых спецификаций для обеспечения сетевой безопасности и универсальных, не зависимых от производителя, международных стандартов для платформ и устройств.

ЯВНО НАДЕЖНЕЕ

Заказчикам лучше всего предпочесть открытое решение NAC, которое будет интегрироваться в имеющуюся инфраструктуру и проверять приложения разных производителей. Так достигается, к примеру, согласование продукта обеспечения безопасности на конечном узле и инфраструктуры — вне зависимости от того, какой метод NAC используется чужим коммутатором или устройством. В отношении интеграции и адаптации полностью программный подход обладает очевидными преимуществами: программное обеспечение должно быть способно «общаться» с имеющимися специализированными устройствами, чтобы интегрировать их в концепцию решения. Одновременно необходим мониторинг всех распространенных приложений и антивирусных сканеров.

Таким образом, оптимальным является программное решение, которое использует уже работающее оборудование и позволяет без затруднений реализовать концепцию обеспечения безопасности. В идеальном случае оно расширяет возможности средств на базе DHCP, отправляя сообщения о МАС- и IP-адресах в реальном времени. В результате администраторы смогут принимать необходимые меры, если к сети подключается неавторизованный компьютер. При интеграции решения с системой соблюдения директив на базе сети можно автоматизировать процессы для известных компьютеров, отвечающих требованиям принятой политики безопасности. Функции отчетности с сообщениями о вторгнувшихся в сеть лицах и заблокированных конечных пунктах, а также с информацией о сигнализации обеспечивают простое администрирование.

Кроме того, решение NAC должно пассивно следить за сетью, не создавая помех сетевому трафику, а на самом нижнем уровне контролировать протокол разрешения адресов (Address Resolution Protocol, ARP). Даже если компьютер не соответствует правилам на базе DHCP или 802.1X, он не может — без использования ARP — взаимодействовать с сетью и распространять «инфекцию». Таким образом, благодаря мониторингу ARP можно надежно распознавать любую коммуникацию по IP и идентифицировать неавторизованные компьютеры. При обнаружении вторжения администратор получает оповещение и после этого принимает соответствующие меры.

ЗАКЛЮЧЕНИЕ

С учетом роста мобильности и открытия сетей NAC помогает обеспечить эффективную защиту предприятий от вредоносного программного обеспечения, наподобие червя Blaster. Из-за все еще отсутствующих стандартов и не до конца ясных различий между многочисленными системами и концепциями выбрать правильное решение не всегда просто. Самые широкие возможности применения предлагает программное решение.

В целом можно констатировать следующее: NAC рационально дополняет — но не заменяет — имеющиеся концепции обеспечения безопасности. Классическая среда обеспечения безопасности, включающая брандмауэр, антивирусное и антиспамовое программное обеспечение, как и прежде, остается обязательной. Управление ею должно осуществляться в соответствии с директивами для конечных точек, при этом необходимы функции для контроля над приложениями для противодействия опасностям, которые возникают при использовании приложений на базе Web, таких, например, как системы быстрого обмена сообщениями или одноранговые приложения.

Йенс Фрайтаг — старший консультант по технологиям в компании Sophos.

© AWi Verlag