Применение Ethernet вместо полевых шин впервые предполагает использование технологий безопасности.

Применение Ethernet вместо полевых шин впервые предполагает использование технологий безопасности.

В процессе запланированного расширения цеха можно поэтапно интегрировать решения сетевой безопасности для защиты коммуникаций и повышения доступности. Однако при выборе подходящей стратегии обеспечения безопасности возникает две трудности. Во-первых, необходимо учитывать особенности физичес-ких условий на местах и топологию существующих и расширяемых сетей, а во-вторых — потребность в адекватной концепции управления всей системой.

ОБЕСПЕЧЕНИЕ БЕЗОПАСНОСТИ НЕОБХОДИМО

Такие системы полевых шин, как Interbus или Profibus, благодаря своим нестандартным протоколам, операционным системам и приложениям, а также изолированности сетей, довольно хорошо защищены от внешних атак. Однако тенденция перехода к открытым платформам автоматизации на основе промышленного Ethernet (Industrial Ethernet) обуславливает потребность в повышении уровня безопасности. Объединение систем в сеть, наличие соединений между различными зонами, а также появление интерфейсов для удаленного обслуживания создают условия, при которых возникают угрозы, привычные для офисных сетей: вирусы, черви, троянские программы, атаки с целью вызвать отказ в обслуживании (Denial of Service, DoS), а также ошибочная адресация.

Пользователям систем автоматизации слишком хорошо знакома полная зависимость всех операций от функционирования систем ИТ и, как следствие, их неизбежная уязвимость. Однако лишь в редких случаях принимаются необходимые меры. Компьютеры, системы и инфраструктуру сети автоматизации необходимо заранее укрепить против атак и ввести всеобъемлющие меры безопасности

(см. Рисунок 1). Попытки ограничиться переносом традиционных стратегий безопасности из офисного мира в промышленную среду, как правило, обречены на провал.

ЗИЯЮЩИЕ ДЫРЫ В БЕЗОПАСНОСТИ

Объединение систем автоматизации с офисными сетями осуществляется с целью получения преимуществ от создания общекорпоративного информационного пула. В офисной сети и на стыке с сетью автоматизации располагаются традиционные средства защиты — вирусные сканнеры и брандмауэры (в качестве «ограждения» по периметру). В самих производственных системах администраторы не применяют такие механизмы и соответствующие программные компоненты, исходя из следующих причин:

-

вероятность отрицательного воздействия на временные характеристики систем;

-

потребность в мгновенном доступе к системе управления для быстрой реакции на опасные ситуации в производственной среде;

-

применение старых приложений, не поддерживаемых новыми операционными системами;

-

неясность последствий установки заплат, обновлений или новых вирусных баз для производственного процесса;

-

потеря гарантий, предоставляемых поставщиком, в результате изменения программного обес-печения;

-

занимающая много времени повторная проверка, выполняемая после установки заплат или обновлений.

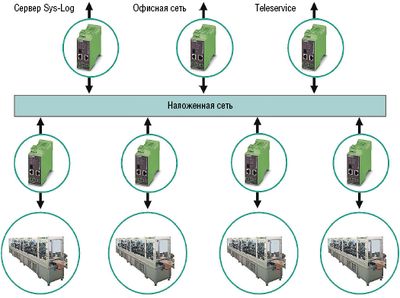

Для предотвращения сбоев в сети и возможного нарушения производственного процесса была предложена трехэтапная концепция, реализация которой позволит обеспечить всеобъемлющую защиту при одновременном соблюдении требований технологии автоматизации. Она опирается на механичес-кую защиту доступа, задействует механизмы обеспечения безопасности управляемых коммутаторов и предусматривает размещение в ключевых пунктах сети специализированных устройств с функциональностью маршрутизаторов и брандмауэров (см. Рисунок 2). С учетом потенциального риска данная концепция может поэтапно внедряться в производственную сеть.

БЕЗОПАСНОСТЬ БЛАГОДАРЯ ДЕЦЕНТРАЛИЗОВАННОЙ ЗАЩИТЕ

Защищая всю корпоративную сеть или место сопряжения двух сетей, центральный брандмауэр не помогает, если злоумышленник действует изнутри. Автономные производственные ячейки можно защитить только с помощью эффективной децентрализованной концепции, опирающейся на решения для обеспечения безопасности конечных устройств. Сегментация производственной системы на отдельные ячейки, к которым, в свою очередь, применяется ступенчатая концепция безопасности, обеспечивает гибкость и надежность. Одна ячейка соответствует одной производственной единице (одному станку, установке, производственной линии или части цеха). Ее можно определить следующим образом: составляющие ее системы не способны полноценно функционировать в случае отказа любой из них.

Этап 1: механические меры обес-печения безопасности. Самый простой способ защиты от неправомерного доступа к производственной сети — использование механических устройств блокировки (см. Рисунок 3). Открытые порты RJ45 закрываются специальной заглушкой, которая удаляется так же, как коммутационные шнуры — с помощью специального инструмента. Такой простой способ позволяет предотвратить значительную часть опасных действий, а именно, разрыв важных соединений и ошибочное или неправомерное подключение к сети.

Этап 1: механические меры обес-печения безопасности. Самый простой способ защиты от неправомерного доступа к производственной сети — использование механических устройств блокировки (см. Рисунок 3). Открытые порты RJ45 закрываются специальной заглушкой, которая удаляется так же, как коммутационные шнуры — с помощью специального инструмента. Такой простой способ позволяет предотвратить значительную часть опасных действий, а именно, разрыв важных соединений и ошибочное или неправомерное подключение к сети.

Этап 2: безопасность без потери производительности. Управляемые коммутаторы, такие, например, как Factory Line от Phoenix Contact, предлагают целый ряд функций обеспечения безопасности, совместимых с промышленным Ethernet. Они позволяют регулировать доступ, блокируют нежелательные потоки данных, затрудняют прослушивание данных. Кроме того, эти функции способствуют существенному повышению надежности эксплуатации и доступности систем, обес-печивая организацию виртуальных локальных сетей (Virtual Local Area Network, VLAN), контроль доступа на основе адресов MAC, а также ограничение доступа с помощью технологии Port Security. Последняя функция предотвращает обмен данных между сетью и нежелательными подключениями (Рисунок 4).

Этап 2: безопасность без потери производительности. Управляемые коммутаторы, такие, например, как Factory Line от Phoenix Contact, предлагают целый ряд функций обеспечения безопасности, совместимых с промышленным Ethernet. Они позволяют регулировать доступ, блокируют нежелательные потоки данных, затрудняют прослушивание данных. Кроме того, эти функции способствуют существенному повышению надежности эксплуатации и доступности систем, обес-печивая организацию виртуальных локальных сетей (Virtual Local Area Network, VLAN), контроль доступа на основе адресов MAC, а также ограничение доступа с помощью технологии Port Security. Последняя функция предотвращает обмен данных между сетью и нежелательными подключениями (Рисунок 4).

Система контроля доступа в сочетании с использованием паролей препятствует несанкционированному изменению конфигурации коммутатора. Свободные порты можно отключить, при этом все попытки доступа к сети регистрируются, а пользователь информируется с помощью SNMP или сигнального контакта. Виртуальные локальные сети, в свою очередь, позволяют разделить общую сеть на отдельные логические подсети, границы между которыми непреодолимы при отсутствии прав.

Функции безопасности задаются с помощью программного обеспечения для управления сетью, SNMP или через систему управления на базе Web. Для компонентов инфраструктуры возможна «настройка множественных устройств» (Multi-Device Configuration), а решение Diag+, например, позволяет администрировать инфраструктуру Ethernet с помощью управляющего инструмента SPS, обладающего следующими важнейшими функциями:

-

диагностика устройств и сети посредством SNMP;

-

загрузка программно-аппаратного обеспечения по TFTP;

-

распознавание топологий с помощью LLDP.

Эти типичные параметры инфраструктуры более-менее одинаковы и потому пригодны для централизованного администрирования. О нарушении предписаний безопасности администратор может быть проинформирован с помощью сигнального контакта или прерывания SNMP, что позволит быстро распознать возникшие проблемы и сразу принять меры для их устранения.

Это решение имеет целый ряд преимуществ:

-

характеристики систем со временем не ухудшаются;

-

расходы на дополнительное аппаратное обеспечение отсутствуют;

-

сквозная и последовательная концепция позволяет улучшить рейтинг в соответствии с Basel II;

-

принятые меры по обеспечению безопасности продолжают действовать и после замены устройств;

-

характеристики избыточности не ухудшаются;

-

обеспечивается защита инвес-тиций;

-

новые каналы передачи данных учитываются автоматически после активации «связующего дерева» (Spanning Tree);

-

влияние на приложения отсутствует;

-

администрирование и контроль выполняются с помощью централизованного управляющего компьютера.

Этап 3: пригодные для промышленной среды устройства обеспечения безопасности с функциями брандмауэра и маршрутизатора. Децентрализованное применение устройств с функциями брандмауэра и маршрутизатора обеспечивает индивидуальную защиту распределенных систем автоматизации. В частности, системы MGuard разработаны специально для применения в суровой производственной среде (см. Рису-нок 5). В сети они функционируют как самостоятельная система и защищают часть цеховой сети, целую производственную ячейку или отдельный компонент системы автоматизации.

Этап 3: пригодные для промышленной среды устройства обеспечения безопасности с функциями брандмауэра и маршрутизатора. Децентрализованное применение устройств с функциями брандмауэра и маршрутизатора обеспечивает индивидуальную защиту распределенных систем автоматизации. В частности, системы MGuard разработаны специально для применения в суровой производственной среде (см. Рису-нок 5). В сети они функционируют как самостоятельная система и защищают часть цеховой сети, целую производственную ячейку или отдельный компонент системы автоматизации.

ЗАКЛЮЧЕНИЕ

Безопасность сетей автоматизации является важным стратегическим преимуществом. Сквозные соединения информационных технологий и решений, обеспечивающих автоматизацию, требуют переоценки безопасности соответствующих систем. Технические решения обес-печения безопасности нацелены на определенные области применения и должны соответствовать требованиям автоматизации (см. врезку «Продуктивность благодаря автоматизации на базе ИТ»).

Инго Хильгенкамп – сотрудник отдела систем автоматизации компании Phoenix Contact Electronics; Торстен Рессель – директор по развитию бизнеса компании Innominate Security Technologies.

Продуктивность благодаря автоматизации на базе ИТ

ель каждого производственного предприятия — повысить эффективность работы. Этого можно добиться только при условии повышения надежности передачи данных, ускорения информационного потока на всех уровнях, а также простоты интеграции станков и компонентов в соответствующую сеть. Решение, которое Phoenix Contact представила как «автоматизацию с поддержкой со стороны ИТ» (IT-powered Automation), отвечает этим требованиям благодаря применению в устройствах и системах промышленного назначения комбинации хорошо зарекомендовавших себя протоколов автоматизации и стандартов ИТ.