Отрасль информационных технологий нуждается в более совершенных продуктах и развитии подходов обеспечения информационной безопасности (ИБ), а также технологических механизмах управления безопасностью в корпоративной среде для предотвращения как известных, так и неизвестных угроз. При этом для рынка информационной безопасности становится характерна не только технологическая интеграция различных решений, но и их интеграция на уровне управления.

В компаниях нередко применяется большое количество разнородных средств защиты информации (СЗИ), каждое из которых выполняет какую-либо одну функцию. Продолжающаяся диверсификация решений безопасности приводит к появлению новых специализированных устройств различной архитектуры, производительности и функциональности. Однако в последние несколько лет наметилась четкая тенденция к созданию комплексных систем защиты. Это вызвано как усложнением угроз, предотвратить которые можно только с помощью интегрированных систем, так и потребностью в упрощении процессов установки, конфигурирования и внедрения продуктов, а также в снижении затрат на эксплуатацию систем безопасности. В результате поставщики стремятся предложить клиентам более полные и многофункциональные решения.

Интеграция систем ИБ растпространяется и на уровень управления - как различными системами безопасности, так и сетевой инфраструктурой в целом, - и даже выходит на уровень управления предприятием. Как считают в компании «АМТ Груп», ИБ можно рассматривать как один из компонентов обеспечения устойчивости бизнес-процессов, поэтому интеграция систем управления ИБ и систем управления предприятием - единственно правильный путь развития систем управления верхнего уровня. Сегодня это направление только начинает развиваться. Непростая задача интеграции систем управления корпоративной инфраструктурой еще более осложняется тем, что процесс оценки рисков требует четкой и прозрачной структуризации бизнес-процессов, что не всегда достижимо, поэтому посроение таких систем - достаточно сложный итеративный путь. Они должны настраиваться под конкретного заказчика, включая создание уникальных методик для привязки процесса управления рисками к общей структуре бизнес-процессов.

ВЕРТИКАЛЬ УПРАВЛЕНИЯ

В настоящее время компании выбирают более структурированные подходы к обеспечению ИБ с акцентом на интегрированные, дружественные к пользователю решения. При этом все чаще говорят о неэффективности применения большого количества разнородных средств ИБ и высокой стоимости такого подхода. Управление безопасностью становится слишком сложным, и это порождает новые уязвимости. Наличие централизованной системы управления становится важным фактором при организации надежной защиты, что находит отражение в решениях безопасности различного класса.

Характерным примером является централизованная консоль Trend Micro Control Manager (TMCM) производителя антивирусных продуктов компании Trend Micro. Предназначенная для администрирования продуктов Trend Micro, она позволяет управлять развертыванием в сети систем для защиты от конкретных угроз (включая антивирусные средства других производителей). TMCM поддерживает многоуровневые схемы управления с возможностями пользовательской настройки. Графические отчеты помогают идентифицировать источники заражения или уязвимые места, получать целостное представление о состояния ИБ предприятия, осуществлять настройку и сопровождение продуктов и служб Trend Micro в сети.

Как отмечают в компании «Демос», единая консоль безопасности для всех устройств, приложений и подсистем предприятия позволяет уменьшить время простоя и, как следствие, возможные финансовые потери вследст-вие невнимательности, халатности или умышленных действий сотрудников. Администратор безопасности предприятия получает сигналы тревоги и отчеты о сетевых угрозах, системных событиях и использовании сотрудниками ресурсов предприятия в режиме реального времени. Система консолидации и предварительной обработки информации - необходимый компонент, позволяющий привлечь внимание администратора к тем событиям, на которые действительно необходимо реагировать. Группа компаний «Демос» предлагает программно-аппаратные комплексы обработки событий безопасности от Network Intelligence, включающие недорогие решения и производительные устройства для крупных компаний и поставщиков услуг.

Компания Check Point Software Technologies пошла по пути создания платформы сетевой безопасности NGX с унифицированным управлением всеми продуктами Check Point и добилась тем самым большей интеграции продуктов на уровне единой консоли управления. В версии NGX R60 появилась возможность централизованно управлять шлюзами Interspect и Connectra на уровне сбора данных журналов и распространения обновлений ПО. Унифицированное управление защитой периметра, внутренней безопасностью сети и безопасностью Web позволяет администраторам единообразно задавать и контролировать выполнение правил безопасности при меньших затратах на управление.

Управляемость - одна из важнейших характеристик информационной инфраструктуры. Централизованное управление инфраструктурой безопасности дает возможность лучше понять, что реально происходит в сети, а тем самым точнее оценить уровень ИБ. Как считают в «АМТ Груп», в России существует реальный спрос на комплексные системы ИБ, интегрированные на уровне управления, прежде всего со стороны крупных компаний, где информационные системы являются важнейшей частью бизнес-процессов. Однако российский рынок ИБ остается очень разнородным, и если одни компании готовы к внедрению комплексных систем управления безопасностью, то другие довольствуются применением отдельных продуктов, используя их для решения сиюминутных проблем, без оценки TCO и ROI и без проверки совместимости решений. Особенно актуальна проблема эффективного управления разнородными системами ИБ в организациях с распределенной структурой.

Как считают в компании «Демос», процесс интеграции собственных наработок компаний в области ИБ и коммерчески доступных продуктов обычно достаточно сложен и требует усилий системных интеграторов. Здесь важна их компетенция, наличие опыта внедрения подобных систем и налаженного контакта с разработчиками.

Как отмечают в компании ИВК, интеграция систем ИБ в корпоративную среду возможна далеко не всегда. Системы безопасности на разных платформах порой не стыкуются концептуально, различаются по эффективности, реализуются в виде автономных программно-аппаратных комплексов. Непротиворечивая взаимная настройка всех элементов СЗИ требует высокой квалификации исполнителей. За рубежом это привело к формированию большого и быстрорастущего рынка, однако для многих российских организаций данный путь практически закрыт из-за нехватки кадров и по экономическим соображениям.

В разработанное ИВК ПО промежуточного слоя «ИВК Юпитер» заложена модель безопасности, которая концептуально близка к системе понятий организационного уровня. Как считают в компании, это устраняет пробелы в ИБ, связанные с нестыковкой организационных требований и их реализации на уровне компонентов безопасности. Данное ПО предназначается для интеграции разнородных приложений в высокозащищенные системы. Взаимодействие компонентов осуществляется при помощи системы передачи сообщений с гарантированной доставкой в асинхронном и синхронном режиме с использованием различных транспортных протоколов. На уровень ПО промежуточного слоя выносится ряд важнейших функций системы безопасности (например, парольная служба, средства разграничения доступа, контроль целостности ПО и данных, средства шифрования и др.), а компоненты СЗИ интегрируются друг с другом и с другими подсистемами (транспорта, хранения, средствами контроля функционирования и др.), что помогает реализовать управление распределенными системами.

Управление безопасностью современного предприятия - сложный процесс, объектами которого являются слабо интегрированные и плохо совместимые программные и аппаратные решения разных производителей. Понимая потребности заказчиков в снижении финансовых затрат и трудоемкости, поставщики предлагают решения, позволяющие управлять безопасностью и обрабатывать события при использовании разнородных технологий защиты на различных уровнях корпоративной сети.

SIM-SIM, ОТКРОЙСЯ...

В расчете на повышение безопасности и устранение пробелов в защите обычно устанавливаются самые разные устройства защиты и продукты, однако разобраться в порождаемом ими потоке данных непросто. Как отмечают в Symantec, в организации среднего размера ежемесячно генерируется до 10 млн «событий». В журнале межсетевого экрана за сутки накапливается более 1 млн записей, а система обнаружения вторжений генерирует порядка 500 тыс. сообщений. Для выявления аномалий в поведение сетевых устройств, обнаружения атак, вирусов и «червей» нередко требуются сопоставление и анализ данных из журналов различных систем и устройств, а также анализ поступающих от них сообщений в реальном времени.

Если единое представление событий безопасности отсутствует, попытки вторжения могут остаться незамеченными. Продукты для автоматизации сбора и анализа таких данных, с помощью которых администраторы могут получить на консоли управления осмысленную информацию, выделяют в класс решений управления информацией безопасности (Security Information Management, SIM или Security Information and Event Management, SIEM). Они решают проблему обработки больших объемов данных, генерируемых различными платформами, системами и приложениями безопасности.

Системы SIM агрерируют и приоретизируют данные, получаемые с различных устройств и программных систем (межсетевых экранов, систем обнаружения вторжений, антивирусов, коммутаторов, маршрутизаторов и проч.), обрабатывают разнородную информацию, используют правила корреляции (позволяющие выделить взаимосвязанные процессы во всей системе), производят анализ и визуализацию. Результат их работы - информация, на основе которой можно принимать те или иные решения, управлять событиями в реальном времени или расследовать инциденты. Администраторы получают возможность визуализировать операции в сети, определить степень уязвимости ресурсов и выводить отчеты по аудиту безопасности. Поскольку собираемые данные представлены в разных форматах, зависящих от производителей и типов устройств, одно из важных свойств продуктов SIM - приведение к общему формату сообщений от разных систем безопасности (нормализация).

Продукты SIM уменьшают сложность и стоимость управления событиями, повышают эффективность администрирования за счет централизованного управления и автоматизации, помогают повысить уровень безопасности компании в целом. По мнению экспертов, они должны интегрироваться не только со средствами сетевого и системного управления, но и с приложениями управления корпоративными ресурсами, обеспечивая безопасность и обработку событий для жизненно важных систем.

Поставщики средств управления информационными системами высоко оценивают потенциал рынка SIM и разрабатывают интегрированные продукты с поддержкой новых функций. Так, компания HP в июне заключила партнерское соглашение с ArcSight, поставщиком SIM. Технологии ArcSight будут использоваться в ПО OpenView Compliance Manager. Не менее показательными сделками являются приобретение компанией Cisco поставщика SIM Protego Networks в декабре прошлого года (Cisco лицензирует также технологию SIM от netForensics) и покупка компанией Micromuse производителя решений SIM компании GuardedNet в июле нынешнего. Комплексные решения с функциональностью SIM предлагают такие известные производители продуктов безопасности иуправления, как Computer Associates, IBM и Symantec.

С усложнением сетевой среды ее мониторинг, управление и анализ данных становятся непростой задачей. Обработка сетевых событий наряду с событиями безопасности для обеспечения лучшей защиты от угроз и оптимизации работы сети, требует совершенствования механизмов корреляции и хранения данных.

СИСТЕМЫ УПРАВЛЕНИЯ ИНФОРМАЦИЕЙ БЕЗОПАСНОСТИ И ОБРАБОТКИ СОБЫТИЙ

Наглядным примером дополнения средств сетевого управления и поддержки операций продуктами управления безопасностью с развитыми инструментами корреляции событий и вывода отчетов являются продукты компании Micromuse. Этот производитель решений OSS известен своим набором приложений Netcool, который обеспечивает комплексное представление сетевых ресурсов и позволяет контролировать работу сети с точки зрения услуг, эффективно локализуя возникающие проблемы.

Недавняя покупка GuardedNet позволила Micromuse интегрировать в Netcool продукт neuSECURE с функциями управления безопасностью и рисками, что существенно укрепило позиции компании на рынке SIM. ПО neuSECURE реализует информационный обмен с Netcool OmniBus и может выступать как интегрируемое (в том числе и с системами других производителей) или автономное решение.

Netcool/neuSECURE позиционируется как решение для автоматизации мониторинга ИБ, применение которого помогает крупным компаниям с развитой инфраструктурой организовать управление бизнесом в соответствии с современными стандартами. Семейство продуктов neuSECURE обеспечивает централизованное управление безопасностью, сбор регистрируемой информации в неоднородной среде, обнаружение и отслеживание взаимосвязей в реальном времени при возникновении внештатных ситуаций. Технологии GuardedNet предоставляют дополнительные возможности по обеспечению стабильности услуг. Интегрированная платформа управления реализует средства мониторинга функционирования инфраструктуры и снижения рисков в сфере безопасности.

Постепенно консолидирующийся рынок SIM (см. врезку «Рынок решений управления информацией и событиями безопасности») достаточно разнороден, на нем представлены как известные поставщики систем управления сетевой инфраструктурой и хранением данных (IBM, Computer Associates, Symantec, Cisco Systems и др.), так и разработчики самодостаточных решений SIM (такие, как netForensics). Интеграция новых функций требует от производителей сложной задачи освоения специфики SIM. Продукты SIM и решения управления сетями работают по-разному, хотя и те, и другие обычно используют серверное и клиентское ПО (агентов) или аппаратные решения для сбора информации с устройств. В частности, одно из отличий состоит в том, что системы SIM должны более интеллектуально и оперативно реагировать на события безопасности.

Как отмечает Тьерри Карсенти, технический директор компании Check Point в регионе EMEA, с усложнением технологий особенно острой становится задача рационализации инвестиций в решения безопасности. Чтобы заказчики могли справиться с растущим объемом информации о событиях безопасности, не увеличивая штат администраторов, разработчики автоматизируют процессы сбора и обработки данной информации.

Система Eventia, включающая достаточно новый продукт Eventia Analyzer для анализа событий безопасности и уже известный Eventia Reporter (ранее SmartView Reporter), стала единым комплексным решением, с помощью которого можно централизованно и в реальном времени сопоставлять записи в журналах, генерируемых продуктами Check Point Firewall-1/VPN-1, SecuRemote/SecureClient, Firewall GX, Interspect, Connectra, Integrity Secure-Client, маршрутизаторами и коммутаторами Cisco, системами обнаружения атак ISS и Snort, Web-серверами Apache, межсетевыми экранами Cisco и Juniper/NetScreen. Эти данные приводятся к общему формату и сохраняются в единой базе данных. Автоматизируя процессы сбора и корреляции данных, Eventia Analyzer выделяет фактические угрозы и определяет степень их опасности. Система сообщает об атаках и своевременно их блокирует, а автоматическое определение приоритетов событий позволяет быстро принимать защитные меры. Кроме того, Eventia Analyzer располагает интеллектуальным механизмом самообучения: изучив нормальное поведение узла сети, программа предложит рекомендации по изменению политики обработки событий для сокращения числа ложных срабатываний.

Эта масштабируемая платформа пригодна и для крупных корпоративных сетей. Eventia Analyzer можно инсталлировать на единственном сервере, а обязанности сопоставления и анализа данных распределить между несколькими корреляционными модулями, что снижает нагрузку на сеть. Предварительная обработка и поиск зависимостей выполняются на различных уровнях, поэтому на вышестоящие уровни иерархии для дальнейшего анализа передаются только наиболее значимые события. (Такая иерархическая архитектура характерна для большинства продуктов SIM.) Eventia тесно интегрируется с архитектурой централизованного управления Check Point Security Management Architecture (SMART). Модуль Eventia Reporter обрабатывает большие объемы собираемой SmartCenter информации и генерирует разнообразные комплексные отчеты о событиях на шлюзах безопасности. Утилиты SmartView Tracker и SmartView Monitor позволяют просматривать информацию о трафике и активности на любом из продуктов Check Point и ее партнеров, а их производительность характеризуется более чем 200 метриками и в графическом виде, в том числе в режиме реального времени. Как отмечают в «Корпорации ЮНИ», оценка рисков в продуктах Check Point не предусмотрена, но возможность создания разнообразных отчетов о состоянии безопасности и сетевой активности облегчает регулярный аудит систем на соответствие политике безопасности предприятия.

По словам Максима Ильина, ведущего специалиста отдела информационной безопасности «Корпорации ЮНИ», система Eventia предназначена для предприятий среднего и в особенности крупного бизнеса, в сетях которых используются продукты Check Point и значительное число сетевых устройств других производителей. Объединяя средства комплексной отчетности и корреляции событий безопасности, по своей функциональности она перекрывается с продуктами основных поставщиков решений SIM. В Check Point планируют расширять линейку продуктов Eventia в соответствии с требованиями рынка.

Это семейство продуктов нового направления обеспечения сетевой безопасности будет пополняться другими «обработчиками событий в сети». Широкое использование систем корреляции событий безопасности - одна из основных тенденций в создании систем сетевой защиты. При обработке больших объемов информации вопросы управления, поиска и устранения проблем выходят на новый качественный уровень, что требует соответствующих инструментов.

Подход Symantec нацелен на обеспечение целостности (безопасности и доступности) информации. Ключевым приложением управления безопасностью является Symantec Incident Manager, где консолидируются и коррелируются события от систем защиты разных производителей. Это ПО позволяет выявить происшествия, оценить степень срочности реакции на них и контролировать устранение их последствий.

Для оценки надежности систем безопасности и сбора информации, необходимой в борьбе с различными типами угроз, компания разработала программно-аппаратный комплекс Symantec Security Information Manager (SSIM) 9500 Series - дальнейшее развитие Symantec Incident Manager, однако у Symantec пока нет плана его поставок в Россию. Продукт позиционируется как решение следующего поколения для управления информацией безопасности, обеспечивающее проактивную защиту и реагирование на внешние и внутренние угрозы. Модель SSIM 9550 реализует динамическую корреляцию событий и централизованное управление в распределенной среде, а SSIM 9500 представляет собой масштабируемую систему для сбора событий, их нормализации, фильтрации и агрегирования. При этом поддерживаются как продукты Symantec, так и не требующие агентов технологии сбора данных с межсетевых экранов Check Point, Cisco и Juniper NetScreen.

Комплексная система управления Symantec Security Management System включает в себя диспетчеры Event Manager, Incident Manager и Enterprise Security Manager. Она позволяет составить общее представление о состоянии ИБ на предприятии и обеспечивает согласованное представление данных в реальном времени для всех уровней сети и различных технологий защиты, при этом безопасностью сети можно управлять с центральной консоли. Система определяет степень влияния угроз на информационные ресурсы и выделяет требующие первоочередного внимания. Symantec Event Manager for Antivirus получает данные (события) от антивирусов, Symantec Event Manager for Intrusion Protection - от IDS, а Symantec Event Manager for Security Gateways - от межсетевых экранов. Следуя общему подходу, они нормализуются, сохраняются в базе данных, коррелируются и обрабатываются, после чего информация выводится на экран администратора. Как считают в Symantec, такая структура взаимодействия продуктов дает возможность создать надежную, управляемую и масштабируемую систему безопасности предприятия. Встроенные средства позволяют провести проверку систем на соответствие отраслевым, законодательным и корпоративным стандартам безопасности.

|

| Рисунок 1. Архитектура системы слежения за угрозами и раннего предупреждения атак от Symantec. |

Cистема глобального слежения за угрозами для корпоративных сетей и раннего предупреждения атак Symantec DeepSight Threat Management System передает собираемую информацию системе Symantec Security Management System для динамической корреляции данных и анализа (см. Рисунок 1). На сайте Symantec хранится и обновляется (подобно антивирусным базам) база данных уязвимостей, к которой обращается модуль DeepSight Analyzer. По данным компании, ее решение позволяет обнаруживать и предупреждать практически любые виды крупномасштабных распределенных сетевых атак.

Компания Computer Associates (CA), отнесенная аналитиками Gartner к числу лидеров рынка SIM, предлагает в своем решении eTrust с единой консолью Security Command Center около двух десятков продуктов управления доступом, идентификацией и угрозами. Как считают в компании, оптимизация управления элементами ИБ зачастую гораздо важнее, нежели добавление в систему еще одного элемента, и оказывает определяющее влияние на стабильное функционирование всей системы безопасноcти. Интегрированный комплект приложений eTrust позволяет получить представление о том, что происходит в корпоративной среде, помогая администратору принимать своевременные решения. Линейка eTrust развивается в направлении предотвращения атак, совершенствования средств управления, комплексного определения и реализации правил, а также единого управления безопасностью, которое должно интегрироваться с управлением корпоративной инфраструктурой.

Решения eTrust Security Information Management нацелены на проактивное управление средой безопасности и включают в себя консоль управления eTrust Security Command Center, поддерживающую сбор, анализ и приоритезацию данных; приложение eTrust 20/20, которое собирает, коррелирует и анализирует информацию в масштабах предприятия, а также ПО eTrust Network Forensics с развитыми функциями анализа данных и определения потенциального влияния инцидентов на ресурсы компании. Такие функции позволяют быстро и автоматически выявлять подозрительное поведение и регистрировать инциденты. В eTrust Network Forensics объединены задачи наблюдения, контроля и сбора данных, оценки уязвимости сети, анализа контента (включая аномалии в трафике) и визуализации активности в сети. Эти данные удобно использовать как основу для развертывания решений безопасности, анализа архитектуры и разработки политики безопасности, оценки эффективности ИБ, ее соответствия отраслевым стандартам и законодательным требованиям.

Обширный набор интегрированных приложений безопасности для централизованного управления защитой предприятий предлагает и компания IBM в своей системе Tivoli (см. Рисунок 2). Они нацелены в основном на решение задач автоматизированного управления учетными записями и правами пользователей (IBM Tivoli Identity Manager), их безопасного подключения к ресурсам Web предприятия (Access Manager и Federated Identity Manager), соблюдения политик безопасности (Security Compliance Manager) и борьбы с угрозами ИБ в реальном времени (Risk Manager).

|

| Рисунок 2. Решения IBM для управления безопасностью позволяют управлять процессом устранения уязвимостей. |

IBM Tivoli Risk Manager позволяет сопоставлять и классифицировать по категориям множество событий системы защиты, генерируемых в приложениях, ОС и сетевых устройствах, для формирования общего представления об архитектуре защиты, устранять постороннюю информацию, использовать готовые решения для быстрого отражения атак DoS, вирусов или попыток несанкционированного доступа. Risk Manager поддерживает различные платформы, поставляется с мощными системами обнаружения вторжений Tivoli Network Intrusion Detection System и Tivoli Web Intrusion Detection System, специализированными адаптерами для устройств, операционных систем и ПО других поставщиков, включая базы данных DB2 и Oracle, маршрутизаторы Cisco, Cisco Secure IDS, Cisco PIX Firewall, ISS Real Secure IDS, ISS Site Protector, Check Point FireWall-1, McAfee Acitve Virus Defense Suite и Symantec Norton AntiVirus. Данный продукт базируется на платформе управления Tivoli и использует ее для автоматизированной борьбы с угрозами ИБ. Его архитектура позволяет анализировать события на тысячах устройств, дистанционно управлять ими, архивировать сообщения от них в реляционной базе данных и получать оттуда отчеты.

IBM Tivoli Security Compliance Manager представляет собой решение для защиты инфраструктуры ИТ, помогающее выявлять и устранять программные уязвимости.

С продуктом поставляются готовые политики безопасности (их можно настраивать согласно требованиям) и отчеты. Администраторы могут контролировать соблюдение политики, выявлять нарушения защиты и принимать меры для их устранения. Security Compliance Manager обменивается информацией, относящейся к нарушениям защиты или несоблюдению правил, с другими автоматизированными инструментами семейства продуктов Tivoli, а также с сервером Cisco Access Control. Поставляемый модуль IBM Integrated Security Solution for Cisco Networks позволяет временно помещать компьютеры нарушителей в карантинную виртуальную сеть для автоматизированного устранения нарушений политик безопасности с помощью IBM Tivoli Provisioning Manager.

Компания Hewlett-Packard также продолжает активно дополнять свою мощную платформу HP OpenView функциями управления безопасностью. В OpenView предусмотрены развитые функции сбора, фильтрации и корреляции событий безопасности и представления информации. HP OpenView Network Node Manager (NNM) использует для сбора информации о безопасности стандарт SNMP. HP OpenView Operations дополняет эти возможности средствами мониторинга и анализа данных журналов. OpenView Event Correlation Solutions (ECS) реализует гибкий механизм корреляции событий на основе правил и обработки потоков событий в реальном времени.

Кроме того, HP пошла по пути дополнения своей платформы «лучшими в своем классе» решениями других производителей. Подключаемые модули обеспечивают анализ ИБ и управление отдельными устройствами. Интеграцию или совместную работу с HP OpenView поддерживают приложения ArcSight, e-Security, netForensics, Open Service и Symantec. Обладая самостоятельными функциями корреляции событий, они передают в OpenView уже обработанную информацию для дальнейшего сбора и анализа.

В июне HP интегрировала в HP OpenView Compliance Manager технологии компании BindView. Новое решение BindView HP OpenView Smart Plug-In (SPI) - это система интеллектуальных подключаемых модулей для отслеживания соответствия защиты требованиям политики безопасности и решения связанных с безопасностью проблем. BindView интегрируется с HP OpenView Service Desk и автоматически генерирует действия по устранению проблем в зависимости от их критичности. В HP отмечают, что получение достаточной информации для заключения о соответствии корпоративной среды требованиям безопасности и аудита - одна из наиболее сложных задач.

Компания LANDesk также дополнила свою систему управления инфраструктурой ИТ подсистемой управления безопасностью. В выпущенной в этом году версии 8.6 ПО LANDesk включает в себя три модуля: Management Suite, Server Manager и Security Suite. Все они управляются с единой консоли. Начинавшиеся с функций централизованного обновления ПО и рассылки корректировок (patch), сегодня функции управления безопасностью в данном продукте включают в себя также инвентаризацию программных и аппаратных ресурсов, анализ конфигураций и оценку уязвимости, управления политиками безопасности, предупреждения атак, мониторинга и блокирования шпионских программ. Они интегрируются с продуктами Symantec, Trend Micro и McAfee на уровне сбора и представления сообщений, а также со средствами контроля доступа Cisco NAC (Network Access Control).

|

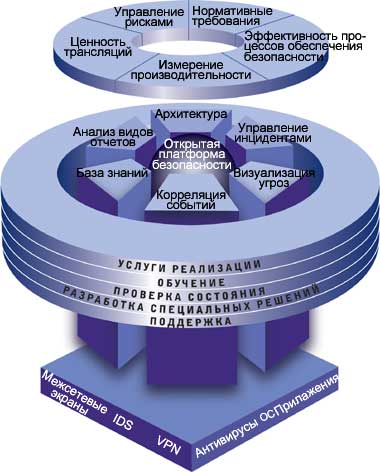

| Рисунок 3. Несмотря на специализацию на рынке SIM, netForensics предлагает комплексный подход к обеспечению ИБ. |

На рынке SIM представлены не только такие признанные поставщики, как CA, IBM и Symantec, но и достаточно молодые компании. Свой первый продукт netForensics выпустила в 1999 г., и сегодня ее решение представляет собой масштабируемую и централизованно управляемую систему (см. Рисунок 3). В ней реализованы функции нормализации, агрегирования и корреляции событий безопасности, получаемых от продуктов разных производителей (Cisco, Check Point, ISS, NetScreen, Symantec и др.), оповещения администратора системы о несанкционированном доступе, механизмы анализа рисков, помогающие выделять доверительные и опасные узлы. Продуктами netForensics пользуются более 400 заказчиков - в основном крупные компании и государственные организации. Применяемая этим производителем методология nFX предусматривает выявление наиболее критических инцидентов и запуск встроенных процессов их устранения. Базовая платформа nFX OSP обеспечивает доступ к функциям SIM, включая корреляцию событий, динамическую визуализацию угроз, вывод аналитических отчетов. Кроме того, она имеет встроенную базу знаний и интегрированные средства документооборота для устранения инцидентов. Встроенные функции документооборота обычно применяются при ролевом администрировании и реализованы также в приложении eTrust Admin компании CA.

Система netForensics обрабатывает и сопоставляет данные от различных узлов сети, упрощая процесс контроля за всеми устройствами. Она ведет централизованный архив событий с их автоматической обработкой и фильтрацией, что позволяет получать отчеты и описания событий. Данные от агентов системы передаются с сетевых устройств на соответствующий модуль для первичной обработки, нормализации, агрегирования и корреляции. Обработанная информация поступает в базу данных системы (Oracle 9i) и выводится на консоль, позволяющую просматривать информацию в различных представлениях. Функции SIM используются здесь для идентификации угроз, снижения риска, уменьшения времени реагирования на инциденты и вывода отчетов.

К преимуществам системы netForensics в «АМТ Груп» относят поддержку широкого спектра устройств и ПО безопасности, хорошую масштабируемость, гибкость архитектуры, богатые возможности создания схем резервирования и построения сложных иерархических структур управления с делегированием полномочий, простое функциональное расширение путем добавления модулей различного назначения - от универсальных агентов сбора событий ИБ до специальных модулей оценки уязвимостей и управления рисками. netForensics - один из лидеров рынка SIM. Согласно данным Gartner, этот продукт заметно опережает по функциональности решения «тяжеловесов» рынка ИТ и уступает лишь продуктам CA. Не случайно компания Cisco Systems именно его поставляет как Cisco SIMS в рамках OEM-программы (см. Рисунок 4).

|

| Рисунок 4. CiscoWorks SIMS централизованно обрабатывает и отображает информацию безопасности, получаемую от разнообразных продуктов в многоуровневой распределенной архитектуре. При этом предусматривается защита от отказов, избыточность компонентов, интеграция разнородных устройств, агентов, агрегирование, нормализация событий. |

Решения CiscoWorks Security Information Management Solution (SIMS) и система Cisco Security Monitoring, Analysis and Response System (CS-MARS), выпущенная в результате приобретения Protego Networks, являются важной частью концепции Cisco Self-Defending Network, включающей ряд приложений и технологий для защиты от угроз. CS-MARS - семейство высокопроизводительных масштабируемых специализированных устройств для управления безопасностью и мониторинга, применение которых позволяет эффективнее использовать сетевое оборудование и устройства защиты. Если SIMS предназначается для крупных организаций и используется в банках, телекоммуникационных компаниях, на предприятиях ТЭК, то системы MARS могут применяться даже малыми предприятиями.

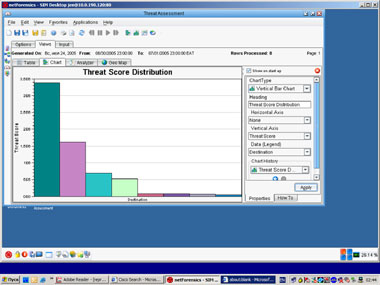

Для оценки рисков и аудита информационной среды в netForensics и Cisco SIMS (см. Рисунок 5) используется обобщенный показатель риска, рассчитываемый на основе оценки стоимости (либо важности) ресурсов и вероятности атак. Корреляция и анализ событий в корпоративной сети делают структуру безопасности более прозрачной для администратора и предоставляют ему необходимую информацию для принятия мер. Важной функцией SIMS является проверка соответствия корпоративных систем безопасности выдвигаемым требованиям и оценка их эффективности. Встроенные функции оценки риска дают возможность контролировать уязвимость отдельных ресурсов. Система управления инцидентами позволяет реагировать на инциденты. Такие возможности характерны для большинства развитых решений SIM.

|

| Рисунок 5. Оценка критичности угрозы в CiscoWorks SIMS. |

ЗАКЛЮЧЕНИЕ

Как отмечалось на выставке InfoSecurity, на фоне мирового рынка объем российского рынка ИБ пока очень мал, и на долю России обычно приходится не более 1% бизнеса ведущих мировых игроков этого сегмента, однако у него есть хороший потенциал роста. В последние годы отечественный рынок ИБ опережает по своей динамике рынок ИТ, и такая тенденция в ближайшее время сохранится. Между тем для мирового рынка ИБ характерны опережающие темпы инноваций. Как считает Даниил Чернышев, заместитель генерального директора Micromuse в России и СНГ, современные реалии предполагают решение все более сложных задач, которые «ложатся на плечи» инфраструктуры ИТ, однако с ее усложнением растут и риски, связанные с безопасностью. Продукты SIM как раз и позволяют решать подобные задачи. Как показывает опыт реализации проектов NeuSECURE за рубежом, спрос на эти решения будет расти и на отечественном рынке.

Несмотря на необходимость серьезных инвестиций, заинтересованность российских заказчиков в продуктах данного класса растет, отмечают в компании «Демос». С пониманием назначения систем управления безопасностью их установка педусматривается уже на первых этапах реализации проектов.

По данным «АМТ Груп», в настоящее время отмечается резкий рост интереса к такого рода системам. Например, решение CiscoWorks SIMS уже успешно установлено и работает в некоторых российских организациях. Интерес к этому продукту проявляют в основном крупные заказчики из различных сегментов рынка (телекоммуникации, банковский бизнес, страховые компании, промышленные предприятия). Спрос обусловлен как проблемами обеспечения ИБ предприятия в целом, опасностью ущерба вследствие атак хакеров, вирусов, шпионского ПО и других подобных угроз, так и характерной для многих российских организаций разнородностью аппаратного и программного обеспечения безопасности. Системы SIM позволяют осуществлять мониторинг и корреляцию событий от устройств и ПО различных производителей, помогают оценить разнообразные риски и представляют необходимую основу для управления ими.

Между тем, несмотря на признание специалистами необходимости регулярного мониторинга рисков ИТ, отечественные компании, в которых этот подход внедрен должным образом, можно пересчитать по пальцам. Вряд ли продукты SIM позволят в ближайшее время преодолеть такие проблемы, как отсутствие комплексного подхода к обеспечению ИБ, избыточность одних функций защиты и недостаточность других, поддержка из разных источников.

Как отмечает Валерий Андреев, директор компании ИВК по науке и развитию, использование решений SIM в нашей стране связано с некоторыми ограничениями.

С одной стороны, наработан большой опыт и сложились вполне оправдавшие себя подходы к ИБ, с другой - недостаточно проработаны стандарты и нормативная база в области обмена информацией безопасности, не развиты регламенты такого обмена, не хватает специалистов по ИБ. Кроме того, любые надстройки над системой безопасности (или такие дополнительные функции, как анализ рисков) должны быть сертифицированы, поскольку они являются средствами, обрабатывающими, передающими и хранящими информацию ограниченного распространения. Необходимые в любой системе процессы сбора данных, связанных с безопасностью, и их консолидации для последующего анализа должны предусматривать мощные средства разграничения доступа, иначе они сами становятся незащищенным элементом системы.

Внедрение систем SIM в существующую сеть организации - трудоемкий процесс, требующий знаний и навыков от интеграторов, которые должны не только обладать должным опытом по установке и настройке систем SIM, но и иметь возможность проверить работу системы SIM с применяемыми заказчиком программно-аппаратными системами в специфической конфигурации. Непростую задачу представляет и сопровождение таких систем. Это требует обучения специалистов заказчика или аутсорсинга сопровождения SIM.

В некоторых случаях необходима также увязка SIM с продуктами отечественных разработчиков.

В последнее время управление безопасностью все чаще строится в соответствии со стандартами ISO и BSI, моделями ITIL. Задачи бизнеса и динамичное развитие технологий требуют интеграции процессов обеспечения сетевых операций и безопасности. Объединяя информацию, знания и инструменты, разработчики создают новые комплекты решений, поддерживающие надежное функционирование, высокую производительность и безопасность инфраструктуры предприятий.

Как полагают в «АМТ Груп», перспективным направлением развития как систем SIM, так и систем управления ИТ будет их интеграция и создание систем более высокого уровня, способных стать одним из инструментов управления операционной деятельностью предприятия.

В будущем эти системы должны поддерживать не только такие методологии, как ITIL, но и BSM (управление бизнес-сервисами) для перевода вопросов управления услугами ИТ и ИБ на уровень бизнес-процессов. Примером подобной интеграции можно считать возможности оценки рисков, связанных с ресурсами предприятия, реализуемые в таких продуктах, как netForensics и Cisco SIMS. По мнению Алексея Лукацкого, менеджера по развитию бизнеса Cisco Systems, если говорить об интеграции систем безопасности и систем управления корпоративной сетью, то осуществляться она должна именно на уровне бизнес-процессов.

С другой стороны, бизнес-процессы представляют лишь одну из моделей управления предприятием, причем реальная структура управления не-редко отличается от формализованной (особенно в России).

В таких условиях внедрение решений в области управления ИБ должно быть тщательно продумано, если они базируются на слабо распространенной модели управления. Выход подобных систем на уровень бизнес-процессов затрудняется также отсутствием четких методологий взаимосвязи ИТ и ИБ с операционным бизнесом организации. Такие методологии, как BSM, - лишь первый шаг в данном направлении.

По мнению администратора ИБ компании «Демос-Интернет» Сергея Зарубина, интеграция на уровне управления, создание комплексных систем управления безопасностью и информационной средой предприятия может обеспечить рационализацию инвестиций и повысить отдачу от решений безопасности, однако для этого система должна быть эффективно внедрена, интегрирована с существующими продуктами, требует корректной и эффективной настройки подсистемы отчетности, хорошей поддержки.

Пока что в отрасли отсутствуют единые подходы к интеграции управления ИТ и ИБ, где применяются разные продукты, методологии и технологии (несмотря на их схожесть). Интеграция систем управления и SIM требует четкого разграничения прав доступа в системе, которое достаточно сложно определить в связи с тем, что функции обеспечения ИБ нередко делегированы из службы ИТ в отдельную службу. Другая проблема - выработка общих подходов к стандартизации обмена информацией в системах управления, что могло бы упростить интеграцию продуктов. Появление таких разработок, как стандартный протокол обмена информационными сообщениями систем обнаружения вторжений (SDEE), - лишь начало процесса стандартизации в данной области. Это наиболее оптимальный путь создания фундамента для гибких систем управления ИБ.

Сергей Орлов - обозреватель «Журнала сетевых решений/LAN». С ним можно связаться по адресу: sorlov@lanmag.ru.

Рынок решений управления информацией и событиями безопасности

По мнению аналитиков Gartner, развитие рынка Security Information Management (SIM) соответствует стремлению заказчиков к лучшей осведомленности о внешних и внутренних угрозах и анализу данных систем безопасности, а также потребности в мониторинге систем и получении отчетов для контроля соответствия требованиям безопасности. В основном эту технологию применяют крупные организации со сложной инфраструктурой ИТ.

В «магическом квадранте» Gartner по рынку SIM/SIEM за I квартал 2005 г. компании CA, ArcSight, eSecurity, netForensics и Intellitactics отнесены аналитиками к лидерам этого сегмента, а NetIQ, Cisco, Micromuse, Consul, IBM Tivoly и Symantec — к разряду «претендентов» (Сhallengers). GuardedNet (ныне вошедшая

в состав Micromuse), SenSage и OpenService названы компаниями, обладающими стратегическим видением (Visionary). Среди нишевых игроков рынка SIM выделяются eIQ Networks, TiGeo и Loglogic. Перечисленные поставщики используют разные технологии и реализуют разные функциональные возможности, а их продукты предназначены для информационной среды разного масштаба и ориентированы на разный бюджет. Некоторые производители предлагают уникальные технологии, позволяющие решить наиболее острые проблемы ИБ.

Для реализации продуктов SIM обычно требуются серьезные технические, людские и финансовые ресурсы. По оценкам Yankee Group, развертывание системы SIM в средней/крупной организации (включая стоимость оборудования, ПО и реализации проекта) обойдется в сумму около 400 тыс. долларов. По мнению аналитиков Gartner, стоимость начального развертывания этих систем составляет 200 - 400 тыс. долларов. Кроме того, необходимо учесть текущие расходы на обслуживание, хранение данных и добавление устройств. Однако далеко не все компании позиционируют свои продукты как решения для крупных организаций. Например, в IBM считают, что соответствующие модули IBM Tivoli можно использовать в компаниях любого размера.

Хотя развертывание полной инфраструктуры для автоматизированного сбора, фильтрации и анализа событий обходится недешево, понимание необходимости защиты приходит через понимание размеров потенциальных потерь, а у ряда крупных компаний (например, в финансовом секторе) они могут быть весьма значительными, причем, по данным Symantec, ликвидация последствий инцидентов обходится на порядок дороже начальных затрат на обеспечение ИБ.

Хотя многие зарубежные организации успешно внедрили подобные решения, технология SIM остается сложной в реализации, требует планирования, настройки сбора данных, анализа производительности серверов и емкости систем хранения. За рубежом инвестициям в SIM способствовало принятие законодательных норм в отношении безопасности бизнеса, поэтому многие поставщики SIM дополняют свои продукты соответствующими функциями отчетности и контроля.

Развивающийся рынок SIM пока очень неоднороден и сильно фрагментирован, он характеризуется отсутствием явного лидера по числу заказчиков или обороту. У некоторых новых его игроков число заказчиков не превышает двух десятков, а у признанных поставщиков достигает 300—500. Объем рынка в Gartner оценивают в 190 млн долларов (по стоимости продаж лицензий). Аналитики Yankee Group дают оценку в 330 млн долларов и считают, что к 2009 г. годовой оборот рынка SIM может вырасти до 800 млн долларов. По прогнозам netForensics, ежегодные темпы роста данного сегмента в ближайшее время будут составлять 40%, а к 2008 г. его оборот достигнет 1 млрд долларов. Как полагают в Yankee Group, интеграция данных систем безопасности и управления сетевой средой рамках общих информационных потоков и баз данных будет способствовать консолидации этих двух сегментов рынка.

Нишевым поставщикам решений SIM придется конкурировать c признанными поставщиками систем управления, интегрирующим в свои продукты средства ИБ. Однако, по мнению специалистов «АМТ Груп», несмотря на покупку крупными производителями некоторых поставщиков решений SIM, лидеры этого рынка скорее всего выживут за счет предложения лицензий на свои технологии крупным поставщикам. Таким образом, например, поступили netForensics и Cisco Systems, ArcSight и HP.

Ожидается, что в ближайшем будущем во всем мире существенно возрастут инвестиции в управление системами и сетями, что будет способствовать интеграции систем управления ИБ и корпоративной инфраструктурой при одновременном обеспечении большей прозрачности бизнес-процессов.