Потребность в обеспечении безопасности столь же стара, сколь и само человечество. И так же давно используются идентификация и управление ею: контроль доступа и пароли существовали еще во времена «Сезам, откройся». Часто между этими областями не делается различий или же, наоборот, они считаются противоположными подкатегориями. Какова же реальная связь между безопасностью ИТ и управлением идентификацией?

Потребность в обеспечении безопасности столь же стара, сколь и само человечество. И так же давно используются идентификация и управление ею: контроль доступа и пароли существовали еще во времена «Сезам, откройся». Часто между этими областями не делается различий или же, наоборот, они считаются противоположными подкатегориями. Какова же реальная связь между безопасностью ИТ и управлением идентификацией?

Используется ли управление электронными удостоверениями вследствие естественной и неизбежной — можно сказать, жизненно важной для предприятия — потребности в безопасности или эту потребность создает само наличие таких удостоверений? Что появилось раньше? Существует ли между ними какая-то зависимость или их следует рассматривать как равноценные области, в некоторой мере пересекающиеся?

НЕТ СТЕН БЕЗ ДВЕРЕЙ: ПРОЩАНИЕ С БРЕШАМИ

Когда речь заходит о безопасности ИТ, то под этим подразумеваются классические попытки защитить что-либо ценное, к примеру, данные, вещи или людей от неправомерных действий третьих лиц. Чаще всего для этого строится стена или брандмауэр, причем последний защищает от вторжений с большим или меньшим успехом, как показывает статистика вирусных атак.

Однако в редчайших случаях речь идет о защите ради самой защиты, потому что обычно людям хочется и впредь использовать и демонстрировать свое имущество. При этом, говоря обобщенно «люди», мы имеем в виду всех тех, кому разрешено это делать. То есть где-то в стене должна быть дверь, которую можно открыть при помощи пароля — современного решения типа «сезам, откройся». Таким образом, ход предшествующих рассуждений привел нас к управлению электронными удостоверениями, поскольку речь идет именно о предоставлении доступа к нужным системам, ресурсам и данным, нужным людям в нужный момент времени.

Заметим, управление электронными удостоверениями — это гораздо больше, чем просто дверь в стене. Под этим подразумеваются не только аспекты обеспечения безопасности, но и сокращение затрат, соблюдение правовых норм, управление и администрирование систем, а также автоматизация процессов, к примеру, мониторинг и протоколирование событий.

ТРЕТЬЕ ПОКОЛЕНИЕ УПРАВЛЕНИЯ ИДЕНТИФИКАЦИЕЙ

Несмотря на то что управление идентификацией или потребность в ней стары как мир, по летоисчислению, принятому в области информационных технологий, устройства управления цифровыми удостоверениями представленны уже в третьем поколении. Лозунгом первого поколения был контроль доступа к системам и ресурсам. Второе концентрировалось на токенах безопасности и однократной регистрации для вычислительных центров, управлении службами каталогов, а также службами метакаталогов для синхронизации данных. А сегодня речь идет о ролях и правах, о процессах разрешения и их документировании — т. е. об управлении процессами и одновременно о решении проблем с безопасностью при помощи определенных ролей и прав. Любой человек может получить доступ к документам и системам в соответствии с назначенной ему ролью. Так сводится к минимуму риск угрозы со стороны собственных сотрудников предприятия, который не следует недооценивать.

ОПАСНОСТЬ НЕ ВСЕГДА УГРОЖАЕТ СЕТИ «ИЗВНЕ»

Спрос на безопасность ИТ традиционно возникает из потребности в защите внутренних данных от доступа или атак извне —

для этой цели разработаны антивирусные решения и брандмауэры. Когда-то за брандмауэром можно было ощущать себя в безопасности. Но ситуация резко изменилась с распространением систем для удаленных сотрудников и внешних пользователей.

И это не единственная угроза. Большая часть атак происходит изнутри. Управление внутренними системами выросло из требования эффективного управления пользователями внутренних систем. В результате увеличения гибкости современных информационных технологий стало понятно, что управление идентификацией может решить некоторые новые проблемы, связанные с обеспечением безопасности, среди которых и соблюдение правовых требований. Тем не менее, пароль «Сезам, откройся» все еще нужен, но теперь с помощью такого ключа можно отслеживать, кто копирует документ, какой и зачем.

Вне зависимости от того, что было сначала — управление идентификацией или безопасность ИТ, последняя представляет собой одну из самых крупных проблем современности, а первое — важнейшую часть

решения.

Арина Вальсер — директор по развитию бизнеса на рынке идентификации и обеспечения безопасности в центральноевропейском отделении компании Novell.

© AWi Verlag

Маски снова вернутся?

Вездесущий мониторинг вызывает у меня раздражение — камеры терпеть не могу! «Но не забывай, — бросил мне коллега по редакции Вильгельм Грайнер во время недавнего спора на эту тему, — что мы с тобой представляем вымирающий вид: молодежь растет под надзором видеокамер, они даже на вечеринки ходят только потому, что там установлена Web-камера!»

В действительности, мир, похоже, готов к жизни в обществе тотального наблюдения, причем «шпионы» состоят на службе не только у государства. Люди хотят быть под надзором и постоянно досягаемыми, причем по возможности всегда и везде. Некоторые проводят всю жизнь в сети Internet и считают нормой, что камеры установлены перед каждым домом и в каждом магазине.

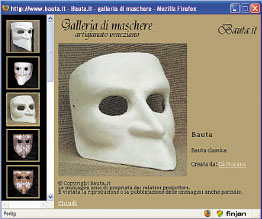

В какой-то момент, я уверен, эта тенденция сойдет на нет, потому что в таких обстоятельствах люди рано или поздно начнут понимать, насколько ценна защита сферы личной жизни — очень часто самыми ярыми поборниками неприкосновенности становятся дети из больших семей. Еще интереснее, по-моему, то, как отреагировали на вездесущий мониторинг жители старой Венеции. Стоящий на воде город был достаточно компактным, поэтому все знали друг друга. Как следствие, маски — «бауты» (см. Рисунок 1) — носили не только на карнавалах, но и в течение всего года, если не хотели быть узнанными: в казино, на пути к любимым и — что особенно интересно — во время деловых переговоров с партнерами, обладающими сомнительной репутацией, и на некоторых официальных приемах, когда горожане не должны были раскрывать свой социальный статус.

В какой-то момент, я уверен, эта тенденция сойдет на нет, потому что в таких обстоятельствах люди рано или поздно начнут понимать, насколько ценна защита сферы личной жизни — очень часто самыми ярыми поборниками неприкосновенности становятся дети из больших семей. Еще интереснее, по-моему, то, как отреагировали на вездесущий мониторинг жители старой Венеции. Стоящий на воде город был достаточно компактным, поэтому все знали друг друга. Как следствие, маски — «бауты» (см. Рисунок 1) — носили не только на карнавалах, но и в течение всего года, если не хотели быть узнанными: в казино, на пути к любимым и — что особенно интересно — во время деловых переговоров с партнерами, обладающими сомнительной репутацией, и на некоторых официальных приемах, когда горожане не должны были раскрывать свой социальный статус.

Готов поспорить, что маски скоро снова появятся в Internet в виде служб обеспечения анонимности. При этом анонимный серфинг в сети — только начало, в Internet начнут распространяться и анонимные платежные системы, как бы необычно это не звучало. Однако от прошлого никуда не деться, и потому уже сегодня некоторые агентства принимают заказы на устранение следов присутствия конкретного лица в глобальной сети. Их клиентами являются, к примеру, выпускники высшей школы, которым предстоит первое собеседование при приеме на работу. Чем больше угроза сфере личной жизни, тем целенаправленнее человек будет стремиться ее оградить — и это тоже «управление» собственной идентичностью. А пока познакомимся с историей «бауты» — возможно, когда-нибудь она пригодится.

Йоханнес Виле