.jpg) |

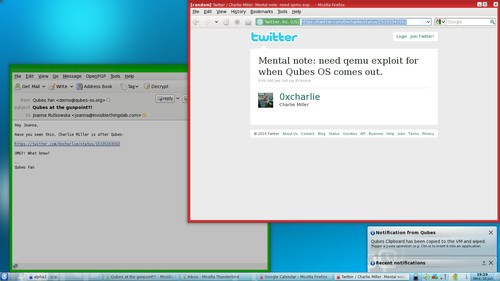

| Защищенность приложений в Qubes OS обеспечивается за счет изоляции их в виртуальных машинах с разными уровнями полномочий |

Руководит разработкой генеральный директор ITL Йоанна Рутковская, известный специалист в области низкоуровневой системной безопасности. Qubes OS разрабатывается уже на протяжении трех лет, и вот теперь версию 1.0 системы можно загрузить с официального сайта проекта.

Архитектура Qubes OS отвечает принципу «безопасность за счет изоляции». Пользователи могут создавать для приложений домены безопасности, реализуемые в виде малоресурсоемких виртуальных машин.

Например, разными копиями одного и того же браузера можно пользоваться в персональном и рабочем домене, а также в домене для онлайн-банкинга, причем в каждом из них будут свои разрешения и уровень доступа к данным. Браузер от этого не станет менее уязвимым для эксплойтов, но у атакующих, скомпрометировавших его будет меньшая свобода действий.

«К примеру, эксплойт для Firefox сработает на браузере, исполняемом внутри виртуальной машины Qubes, точно так же, как и в обычном Linux, — объясняет Рутковская. — Но отличие Qubes в том, что если атакуют ваш личный браузер, это никак не затронет изолированные от него браузер для работы и браузер для онлайн-банкинга».

Между разными доменами безопасности можно копировать файлы и текст, но все такие операции потребуют подтверждения пользователя — это сделано, чтобы ограничить свободу действий атакующего в скомпрометированном домене.

Можно также создавать виртуальные машины «одноразового пользования» для открытия файлов из ненадежных источников и выполнения других разовых задач, способных создать риски безопасности.

Модель безопасности Qubes в чем-то похожа на iOS и Android — в этих системах тоже можно изолировать приложения в «песочнице» и назначать им различные полномочия.

Однако Qubes более гибко настраивается и в меньшей степени полагается на политики безопасности, жестко заданные разработчиками ОС. Пользователи могут принимать решения по поводу безопасности самостоятельно, например о том, какие домены создавать, какие ограничения к ним применять и какие приложения в каждом из них исполнять.

У пользователей полная свобода выбирать, как именно задействовать возможности изоляции приложений Qubes, утверждает Рутковская: «Понимаю, что для кого-то это будет непросто, но, с другой стороны, мы постарались обеспечить максимальную гибкость и широту возможностей. Необходимо понимать, что от самого факта использования Qubes OS уровень безопасности не увеличится — необходимо будет приложить усилия, чтобы получить значительно более надежную защиту».

Qubes основана на Linux, оконном менеджере X Window System и гипервизоре Xen. Но разработчики постарались ограничить объем кода, в котором могут оказаться критические уязвимости.

«К созданию Qubes OS мы подошли практически, постаравшись сосредоточиться на чувствительных компонентах системы и сделать их максимально защищенными, — рассказывает Рутковская. — И, конечно, в первую очередь мы попытались свести к минимуму число потенциально уязвимых мест. Именно в этом состоит основное отличие Qubes».

Это не значит, что в Qubes гарантированно отсутствуют бреши безопасности. На самом деле в процессе разработки участники проекта нашли три критических уязвимости, способных ухудшить защищенность системы, — одну в собственном коде и две в аппаратных компонентах Intel.

Рутковская приглашает участников сообщества безопасности попытаться взломать Qubes и даже специально создала общедоступную веб-страницу, на которой перечислены все компоненты ОС с критически важным кодом.

Поскольку Qubes базируется на Linux, в защищенной ОС может работать большинство Linux-приложений. В будущем может быть выпущено коммерческое расширение, благодаря которому в Qubes появится поддержка приложений для Windows, исполняемых в соответствующих виртуальных машинах.

«На наш взгляд, Qubes OS — весьма защищенная операционная система, — утверждает Рутковская. — В сущности, я не знаю ни одной настольной среды на рынке, которая хотя бы приближается к нашей по уровню безопасности».

.jpg)