.jpg) |

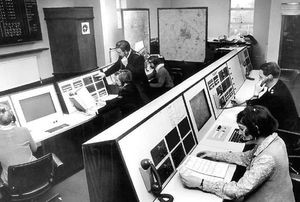

| Атаки через контактные центры происходят все чаще, а потери становятся больше. Источник: West Midlands Police /Wikipedia |

Что-то подобное приходилось слышать, наверное, каждому. Мэт Хонан, журналист Wired, едва не утратил все личные цифровые записи, можно сказать всю жизнь, потому что мошенник, пользуясь сведенями о Хонане из социальных сетей, сумел убедить службы Apple и Google предоставить ему доступ к его конфиденциальным данным.

Пол Аллен, миллиардер, сооснователь корпорации Microsoft, стал жертвой похитителей идентификационной информации: рядовой армии США, находясь в самовольной отлучке, позвонил в Citibank и добился того, чтобы адрес карточки Аллена сменили с Сиэтла на Питтсбург, где списал с нее на разнообразные покупки 15 тыс. долл.

Что объединяет эти преступления? Злоумышленники обращались в контактные центры крупных компаний и сумели убедить операторов, что являются их клиентами.

Мошенничества через контактные центры злоумышленники проводят играючи, как полагают некоторые аналитики. Ширли Иншо, аналитик компании Aite Group, специализирующаяся на кибермошенничествах, отмечает, что многие финансовые институты укрепили защиту своих онлайн-систем, особенно после выпуска Federal Financial Institutions Examination Council новых рекомендаций по наиболее эффективному обеспечению соответствия существующим нормативным требованиям.

Но вот контактные центры не получили должного внимания. «Многие банки действительно поработали над укреплением безопасности своих онлайновых каналов последние два-три года, — отметила Иншо. — Не пытаясь преодолеть эту защиту, мошенники теперь просто звонят в контактный центр».

Кроме того, необходимую для себя информацию злоумышленникам несложно получить из различных открытых источников. Для ответа на традиционные контрольные вопросы, так или иначе связанные с обстоятельствами жизни жертв (например, девичья фамилия матери), не нужны глубоко секретные сведения. Иншо рассказала, что слышала о существовании баз данных с девичьими фамилиями. Можно выяснить ответы и на более сложные вопросы, например название улицы, на которой человек живет, или какой институт он заканчивал. Люди размещают и более личную информацию о себе в Facebook. Легкий доступ мошенников к сведениям плюс активная «работа» посредством методов социальной инженерии с контактными центрами делает их очень уязвимыми.

Сейчас в контактных центрах стали использовать различные новые средства защиты, и, пожалуй, больше всего можно ждать от биометрических данных о голосе. Компания NICE Systems, разрабатывающая программное обеспечение для контактных центров, а также средства защиты от мошенников, выпустила инструментарий анализа биометрических данных голоса. Он стал составной частью системы NICE Contact Center Fraud Prevention.

Голос человека так же уникален, как и его отпечатки пальцев, и анализ голоса можно применять для выявления мошенников, уверяет Ори Бах, директор NICE по вопросам управления решениями. Система анализа биометрических данных голоса сопоставляет шаблоны голоса звонящего с известными шаблонами голосов мошенников. Эта система также отслеживает частоту обращений в контактный центр, учитывает специфику разговора и эмоциональное состояние звонящего. Например, мошенники часто повышают голос, изображая раздраженного клиента, подталкивая тем самым сотрудников службы поддержки соглашаться с его требованиями.

По мнению аналитика, специализирующегося на системах объединенных коммуникаций, Шейлы Макги-Смит, появление голосовых средств является естественным продолжением работ NICE Systems.

Провайдеры сервисов контактных центров постоянно совершенствуют защиту своих систем. Все чаще, вместо того чтобы подвергать всех клиентов разнообразным процедурам проверки, используются средства, подсказывающие, какие из звонящих требуют более пристального внимания. Например, система идентификации звонящего может дать предупреждение сотруднику центра, если звонок поступил с неизвестного номера. Ответы на контрольные вопросы о тех или иных характеристиках мобильного телефона могут подсказать сотруднику, что его собеседник звонит с украденного устройства. Если оператор контактного центра замечает, что есть такая опасность, он может активизировать дополнительные средства контроля, например проверку биометрических показателей голоса. Дон ван Дорен, президент консалтинговой компании Vanguard Communications, изучающей проблемы систем объединенных коммуникаций, отмечает, что системы анализа голоса тоже могут иметь изъяны — например, они плохо работают при не очень качественной связи, звонках с сотовых телефонов, к тому же создание базы данных голосов мошенников сама по себе непростая задача.

Большинство работ в этом направлени ведут независимые компании, специализирующиеся на таких системах, а не провайдеры сервисов контактных центров, напомнил Ван Дорен: «Это весьма специфическая область. Все эти Cisco, Avaya и Siemens рассчитывают на более крупный улов благодаря переходу с УАТС на системы объединенных коммуникаций нового поколения, в первую очередь ориентированные на мобильную связь. Вопросы защиты они оставляют нишевым провайдерам».

В частности, в этой сфере работает компания Nuance, которая занимается распознаванием голоса, и такой провайдер, как TrustID, использующий собственные сервисы идентификации звонящего. Иншо уверена, что в ближайшее время ситуация изменится. Атаки через контактные центры происходят все чаще, а потери становятся больше, и клиенты требуют использовать более надежные средства, так что производителям придется откликнуться на эти требования.

.jpg)