.jpg) |

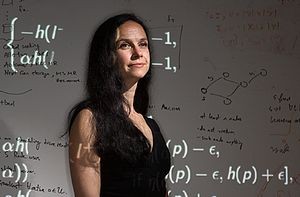

| Мариэль Медар, ведущий автор докладов. Источник: Bryce Vickmark |

Исследователи из Массачусетского технологического института и Национального университета Ирландии опубликовали доклад, показывающий, что при анализе надежности алгоритмов шифрования опираться на определение информационной энтропии по Клоду Шеннону, как это принято, неверно.

При таком анализе принимается, что в исходных файлах информационная энтропия максимально возможная, что, по мнению исследователей из МТИ, допустимо для коммуникационного трафика, при большом объеме которого распределение битов действительно приближается к равномерному. Но в криптографии важнее всего не средний случай, а крайние, подчеркивают ученые: взломщику достаточно лишь одной надежной корреляции между исходным текстом и шифром, чтобы начать обнаруживать остальные корреляции. Следствие — если заставить компьютер искать корреляции простым перебором, он добьется успеха гораздо быстрее, чем ранее считалось.

Взлом шифра все еще будет задачей колоссальной сложности, подчеркивают исследователи, но, например, в ходе атаки, полагагающейся на встречаемость букв в английских словах, выбранный пользователем пароль можно угадать существенно скорее, чем предполагалось.

Опираясь на свои выводы, авторы подготовили второй доклад, в котором они показывают, как можно «вычислить» пароль, перехваченный путем прослушки беспроводного канала связи между смарткартой и картридером, когда из-за помех часть символов перехватить не удалось.

.jpg)